À l’heure où l’on médiatise de plus en plus les incidents de sécurité et les alertes de cyberattaque (phishing, malware…), on est venu à se demander si cela venait à influer sur les habitudes de navigation des internautes, initiés ou non à la sécurité :

- Est-ce que cela entraîne de nouveaux usages ?

- Quels effets sur la navigation ? Quels effets sur l’achat en ligne ?

- De quels critères faut-il tenir compte pour rassurer ?

Pour répondre à ces interrogations, nous avons réalisé une enquête en ligne, diffusée sur Instagram, LinkedIn, et directement à notre réseau réparti entre l’Île-de-France, la Bretagne et la Nouvelle Aquitaine. L’objectif étant de rassembler des profils de personne, de la plus experte en cybersécurité, jusqu’à la personne le moins à l’aise avec ce sujet. Nous avons récolté 199 réponses.

#1 — L’âge n’a pas d’influence sur les niveaux de connaissance

Ce qui a le plus d’effet sur ces appétences sont le milieu professionnel, celui de l’entourage ainsi que de mauvaises expériences (arnaque, défiance…)

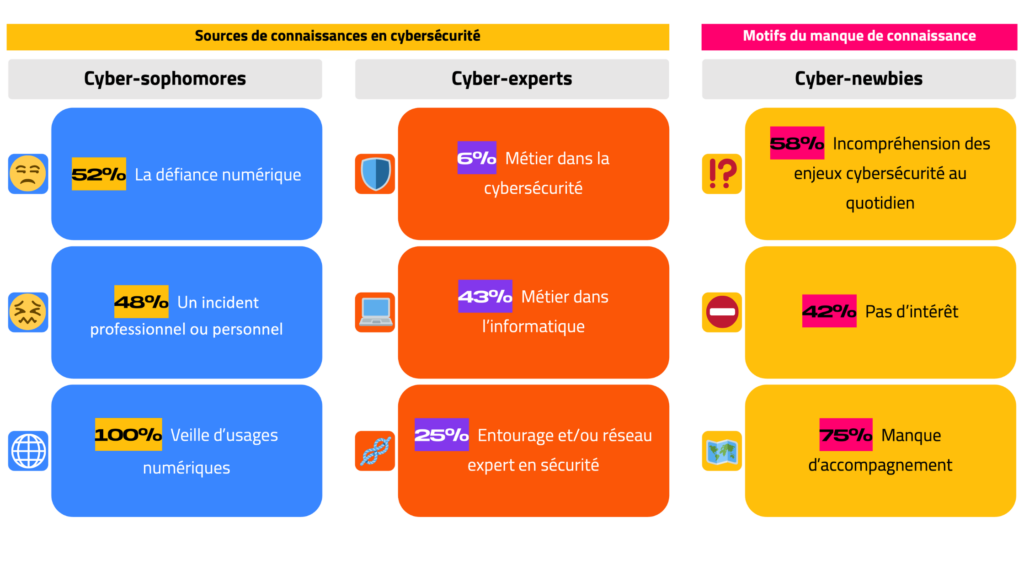

Cette tendance nous a permis de répartir les répondants en 3 catégories :

- Les cyber-experts (33%), personnes qui maîtrisent la majorité des enjeux de la cybersécurité du quotidien ;

- Les cyber-sophomores (47%), personnes qui appliquent des pratiques de sécurité, sans être des experts ;

- Les cyber-newbies (20%), personnes qui reconnaissent manquer de bonnes pratiques.

Sources de connaissances

des cyber-experts :

- 6% exercent un métier dans la cybersécurité ;

- 43% exercent un métier dans l’informatique ;

- 25% bénéficient d’un entourage et/ou d’un réseau qui les sensibilise régulièrement.

Sources de connaissances

des cyber-newbies :

- 58% ont du mal à comprendre les enjeux de la cybersécurité au quotidien ;

- 42% ne s’y intéressent pas ;

- 75% considèrent qu’iels manquent d’accompagnement.

Sources de connaissances

des cyber-sophomores :

- 52% ont acquis des connaissances en cybersécurité du quotidien, motivés par leur défiance numérique ;

- 48% ont acquis des compétences, à la suite d’un incident professionnel ou personnel ;

- 100% ont cherché des réponses et des solutions, en mettant en place des rituels de veille d’usages numériques.

La majorité des cyber-experts tirent leurs connaissances soit de leur milieu professionnel, soit celui de leur entourage. Pour les cyber-sophomores, il y a 2 tendances : une défiance pour le numérique, qui poussent à être naturellement vigilant, ou l’assimilation de nouveaux réflexes à la suite d’un cyber-incident. Concernant les cyber-newbies, les trois-quarts estiment que leur manque de connaissance, viennent d’un manque d’accompagnement.

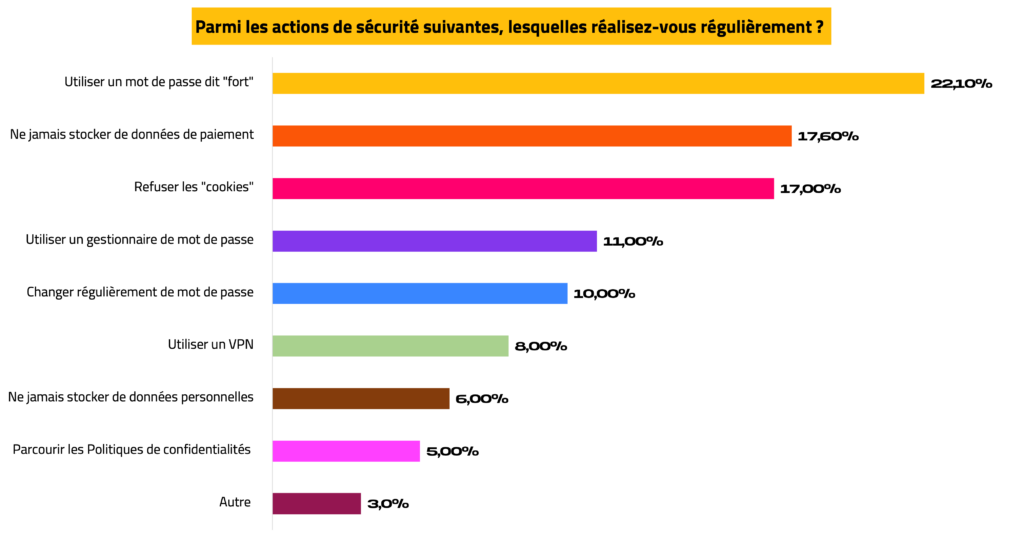

#2 – Rituels de protection

La gestion et la protection des mots de passe sont les actions les plus courantes.

Les répondants qui ont sélectionné « Autre », ont complété leur sélection par les actions suivantes :

- Mise à jour régulière ;

- Privilégier le SSL ;

- Mettre en place une double-authentification ;

- Utiliser un e-mail dédié pour les achats ;

- Utiliser un service tiers de paiement : Paypal, Revolut, Lydia…

#3 – Sentiment de protection, fiabilité du paiement et désengagement

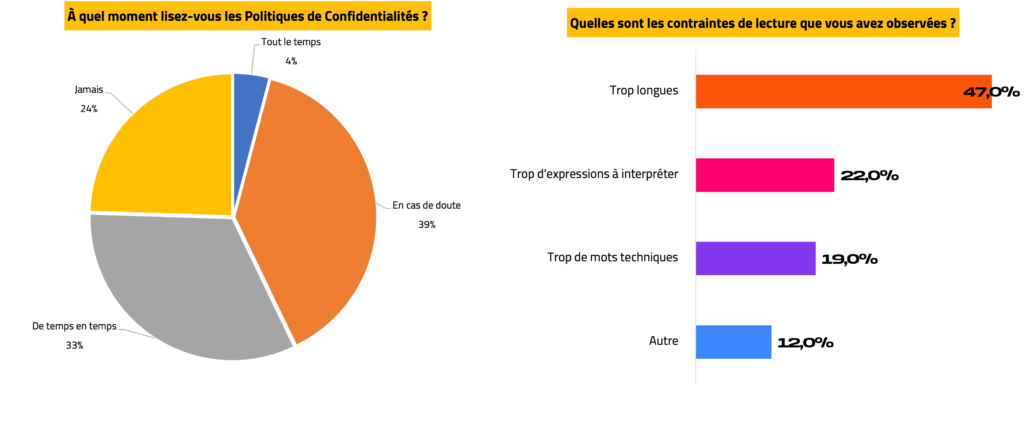

Pour la quasi-moitié des répondants (47%), les Politiques de confidentialité sont contraignantes à lire, à cause de la longueur des textes, qui décourage la lecture. Pour d’autres (41%), c’est davantage le jargon technique et les tournures à interpréter, qui découragent. Cependant, consulter la Politique de confidentialité reste une pratique assez courante quand il y a une mise en doute d’un service (39%).

Parmi les répondants qui ont choisi « Autre » (12%), il a été précisé les contraintes suivantes :

- Fait pour ne pas être lu ;

- Ne précise pas le traitement des données par des tiers ;

- Pas adapté au « commun des mortels » ;

- Sensation de ne pas avoir le choix.

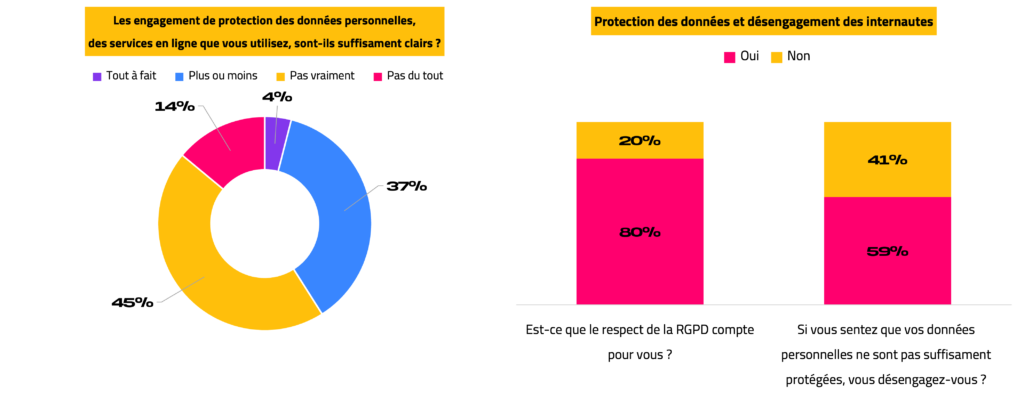

Plusieurs questions concernant le respect du RGPD ont été également posées, afin de comprendre l’effet du RGPD sur les usages des répondants. La majorité d’entre elleux (81,6%) considèrent les services qu’iels utilisent, comme flous à ce sujet. Pourtant le respect du RGPD est bien un moteur d’adhésion et d’engagement (80%). En effet, la moitié des répondants (59%) a déclaré s’être déjà désengagée de services, qui semblaient ne pas protéger correctement les données personnelles.

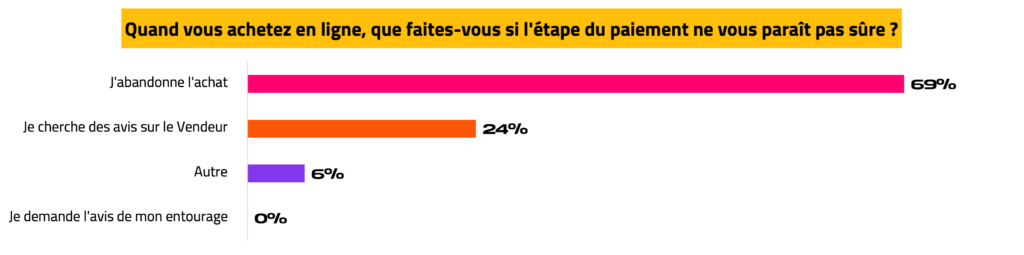

Enfin la fiabilité et l’apparence de l’étape de paiement joue un rôle dans le processus d’achat. Une interface qui ne paraît pas sûre conduit à l’abandon du panier (69%), ou à une suspension de l’achat pour aller récolter des avis sur le Vendeur (24%).

Enfin la fiabilité et l’apparence de l’étape de paiement joue un rôle dans le processus d’achat. Une interface qui ne paraît pas sûre conduit à l’abandon du panier (69%), ou à une suspension de l’achat pour aller récolter des avis sur le Vendeur (24%).

La défiance des internautes envers un service en ligne n’est pas systématique, elle est généralement motivée par :

- La clarté des politiques de protection de la donnée ;

- La traçabilité des données personnelles ;

- La fiabilité du parcours de paiement ;

- L’aspect de l’interface de paiement ;

- La fiabilité du Vendeur, validée par des avis.

Quant au désengagement (résiliation, abandon du panier…) il n’intervient qu’en l’absence d’informations sur un Vendeur, qu’en cas de manquement aux règlementations, ou l’absence de marqueur de fiabilité des interfaces de paiements.

#4 – Avis, fiabilité et bouche-à-oreille

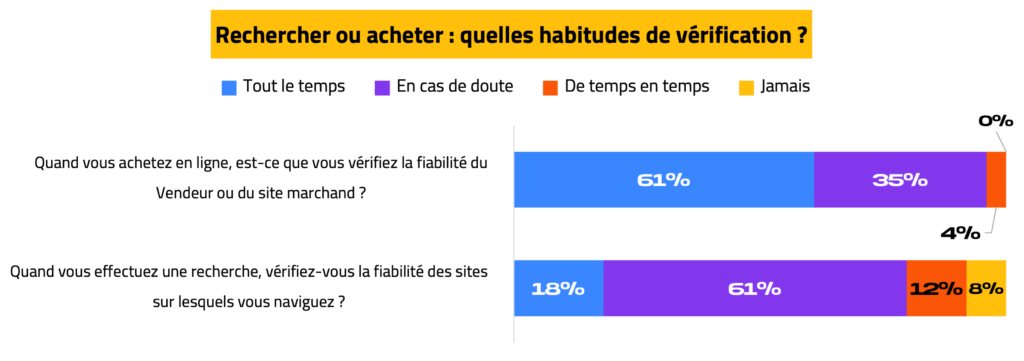

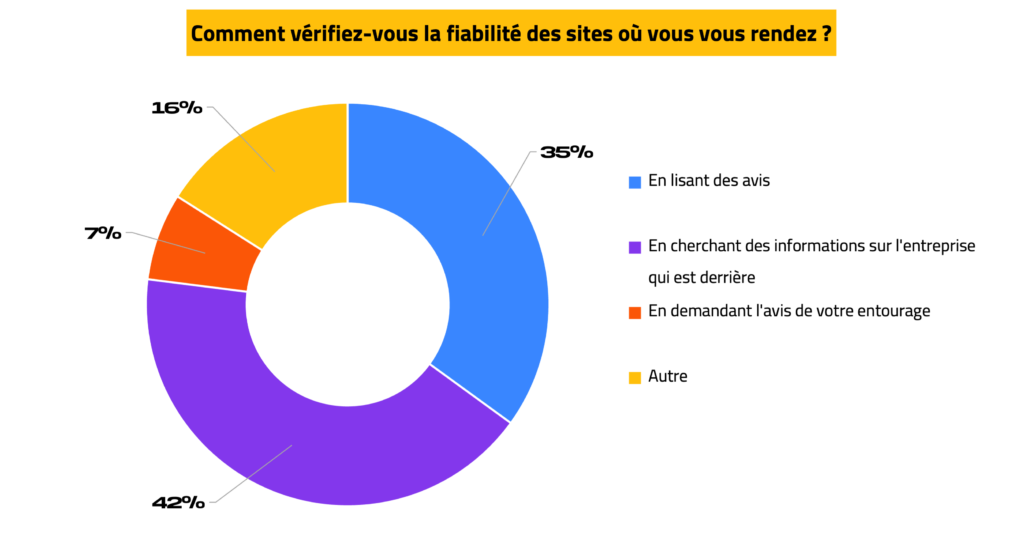

Pour plus de la moitié des répondants (61%), vérifier la fiabilité d’un site dépend de l’objectif principal de la visite : rechercher ou acheter.

Si l’internaute est seulement en recherche d’informations, le site n’est vérifié qu’en cas de doute. En revanche, si l’objectif est d’acheter, vérifier la fiabilité du Vendeur (ou du site marchand) est systématique.

Concernant les sources de vérification, les informations qui permettent d’identifier l’entreprise ou le Vendeur sont plus souvent recueillies (42%), que l’avis de l’entourage (7%).

Quant à l’entourage, ses alertes font l’objet de vérification préalable (73%), avant d’éventuellement se désengager (24%).

L’existence d’informations, sur la structure propriétaire d’un site (nom de l’entreprise, immatriculation, marque, équipe), semble être un critère plus rassurant, que les avis en ligne, ou les alertes de l’entourage.

L’action de vérification varie en fonction de l’objectif de navigation :

- Si l’internaute cherche à récolter des informations, la vérification n’intervient qu’en cas de doute ;

- Si l’internaute cherche à acheter un produit ou un service, la vérification est systématique avant l’achat.

À propos de la notion « en cas de doute », il y a plusieurs critères :

- L’esthétique du site ;

- La clarté des conditions générales de vente ;

- La traçabilité des produits ;

- Le langage employé ;

- L’absence d’avis ;

- L’absence d’une équipe humaine ;

- L’absence de structure claire (entreprise, marque, ambassadeur…).

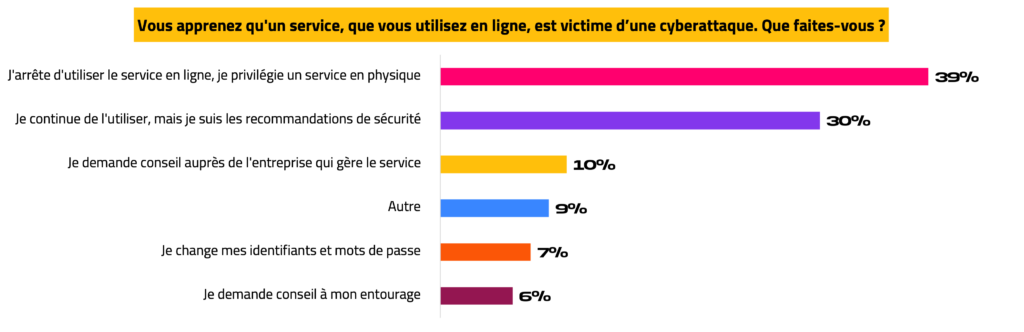

#5 – Effets de la médiatisation d’un cyber-incident

Les répondants, ayant choisi « Autre », ont ajouté les réactions suivantes :

- Vérifier si l’incident n’a pas eu de répercussion sur d’autres services ;

- Attendre de voir des effets concrets avant de réagir.

La divulgation d’un cyber-incident n’est pas source de désengagement, mais de changement de canal d’accès. De plus, certains internautes s’en remettent à l’entreprise compromise, afin de connaître ses préconisations de réaction.

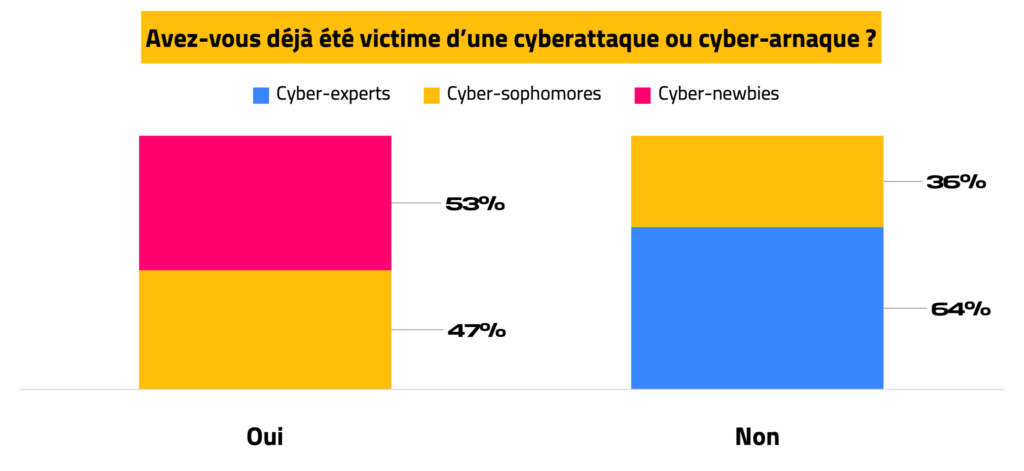

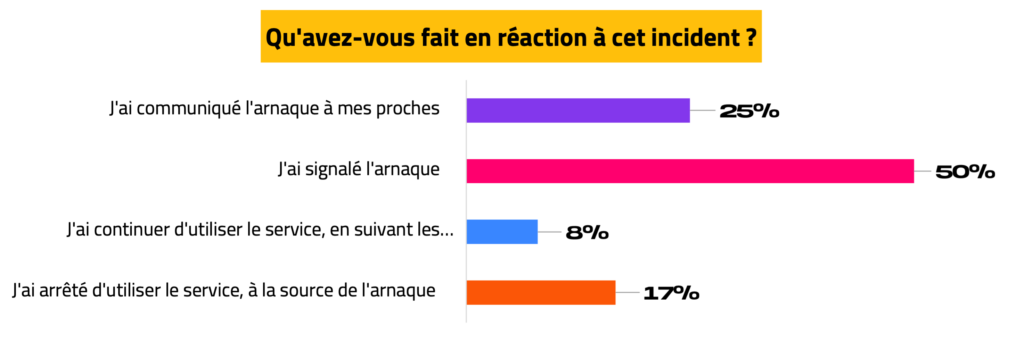

#6 — Les victimes de cyberattaque et/ou arnaque réagissent en misant sur la communication

Parmi les répondants, 14% ont déjà été victime d’une cyberattaque ou d’une arnaque, et sont répartis entre les catégories cyber-newbies (53%) et cyber-sophomores (47%). Les répondants qui n’en ont jamais été victimes (86%), sont répartis entre les catégories cyber-experts (64%) et cyber-sophomores (36%).

Les personnes ayant été victimes d’arnaque en ligne, ou de cyberattaque, privilégient le signalement de l’incident, avant de tabler sur un arrêt de l’utilisation.

Conclusion ? Reprenons les questions qui nous ont poussé à réaliser cette enquête en ligne :

#1 — Est-ce que la médiatisation plus fréquente des cyberattaques a entraîné de nouveaux usages ?

Il n’y a pas forcément de nouveaux usages, mais une prise de conscience, qui entraîne le renforcement de :

- Pratiques de prévention : Renforcement des mots de passe et renforcement d’actions de vérification (profil vendeur, immatriculation d’une entreprise, existence d’une équipe humaine, avis client…) ;

- Pratiques de réactions : Mise à jour des identifiants, signalement, communication, veille de bonnes pratiques.

#2 — Quels effets sur la navigation ? Quels effets sur l’achat en ligne ?

Le désengagement n’est pas systématique, en cas de ressenti d’insécurité en ligne. Tout dépend de l’objectif de l’internaute :

- S’il s’agit de réaliser une recherche, lire, se divertir, il n’y aura désengagement qu’après vérification de plusieurs informations sur le gestionnaire du site. Cette vérification n’entre en vigueur, qu’en cas de doute ;

- S’il s’agit d’acheter un produit ou un service, la vérification est systématique avant l’achat. Le désengagement opère majoritairement quand le parcours de paiement paraît long, ou peu fiable.

À la suite d’un incident, le désengagement n’est pas systématique non plus. La réaction des internautes varie en fonction :

- De la nature de l’incident : Arnaque, spam, phishing, malware…

- De l’effet de l’incident sur d’autres services

- De la réaction de l’entreprise gestionnaire du service en ligne

De plus, si le service en ligne existe en physique, le service physique est privilégié le temps que l’incident soit résolu.

#3 — De quels critères faut-il tenir compte pour rassurer les internautes ?

Les critères qui rassurent peuvent être regroupés en plusieurs catégories :

- L’esthétique et la facilité de navigation — Plus l’accès à une information paraît complexe, plus l’internaute doute de la fiabilité du service. Eh oui…un site « moche », ou qui ne correspond pas à ce qu’on attend d’un service, suscite de la défiance.

- La clarté de l’information — Plus les informations essentielles (sources, prix, conditions de livraison, CGV, CGU…) sont claires et en langage courant, plus les services sont attractifs

- La traçabilité — Les internautes veulent connaître les sources d’une information, la provenance des produits, le rôle des intermédiaires, ce qui est fait des données personnelles…

- L’humanité — On veut vous voir…et savoir qu’il y a une structure existante, des humains, des équipes identifiables, qui travaillent derrière un site

VOUS AIMEREZ AUSSI...

Tech IT Easy : le podcast qui simplifie l’informatique (et plus encore)

Tech IT Easy, c’est le podcast signé Cool IT. On y décrypte les concepts tech et on démystifie l’informatique avec des invité·e·s tous plus cool les uns que les autres. Vous embarquez ?

Logiciels obsolètes : comment changer de logiciel avec un historique important ?

Panique en entreprise : l'ERP utilisé n'est plus maintenu. Ce cas d'obsolescence logiciel soulève des questions cruciales : comment un éditeur peut-il arrêter le développement de ses produits du jour au lendemain ? Et surtout, comment une entreprise peut-elle s’en prémunir et rebondir ?

Pourquoi l’informatique c’est si compliqué ?

L’informatique, ça peut donner des boutons et beaucoup se demandent pourquoi ça doit être aussi... compliqué ? Chez Cool IT, on aime clarifier l’informatique. Prêts pour quelques astuces pour ne plus redouter le service informatique et comprendre pourquoi tout cela est indispensable ? C’est parti !

Who Run The Tech 2024 : Ce que les dev’ de la Cool Team ont appris

Le condensé ultime de tout ce qu'on a appris et intégré dans nos pratiques de dev à la suite de l'événement Who Run The Tech 2024

Who Run the Tech ? Elles ! Et on est allé leur parler

En novembre dernier, toute la team de Cool IT a effectué son pèlerinage annuel à Who Run The Tech, l'unique événement tech animé par des femmes qui font la tech d'aujourd'hui

A-t-on besoin de l’IA au travail ? Le guide pratique 2024

L'IA est-elle devenue un incontournable au travail ? Ces solutions sont-elles adaptées à tous les métiers ? Quels en sont les avantages et les risques pour les entreprises ? Cool IT vous a préparé un guide pratique pour vous faire votre opinion.