Comment mettre en place une feuille de route pour un projet informatique ?

« Alors on en est où ? »

Cette question anodine suscite à la fois de l’enthousiasme (quand on a bien avancé) mais aussi beaucoup de frustration (quand on est en retard ou qu’on ne sait pas).

Pour arriver à y répondre sans stress, il y a un outil imparable, à la fois collaboratif et structurant : le feuille de route (ou roadmap).

Quelle que soit la forme que vous lui donnez, la feuille de route permet à tous les intervenant•es d’un projet informatique :

- Identifier les rôles et les relations entre chaque personne

- Comprendre les objectifs du projet

- Suivre les avancées et les communiquer

- Prioriser et réagir en cas de retard

C’est l’outil qu’il vous faut ? On vous explique en quelques étapes comment définir votre feuille de route IT.

#1 — C’est quoi une feuille de route concrètement ?

Une feuille de route, également appelée roadmap, est un document qui présente les principales étapes à suivre pour réaliser un projet. Ces étapes ont pour vocation d’être ensuite planifiées dans le temps.

Pour un projet informatique, à quelques spécificités près, le découpage est assez standard :

- Analyse de l’existant

- Conception

- Développement

- Test

- Déploiement

- Maintenance

#2 — Comment structurer une feuille de route ?

Une feuille de route se structure en trois grandes parties :

- Tout d’abords, vous définissez des « jalons », c’est-à-dire un ensemble de temps forts et/ou d’objectifs à atteindre

- Dans ces jalons, vous spécifiez des tâches à réaliser pour atteindre chaque objectif. En fonction des jalons, il y a peut-être un ensemble de tâches à rassembler en « chantier », qui constituent un « sous-jalon »

- Pour chaque tâche ou chantier, vous associez des personnes qui auront chacune des responsabilités dans la réalisation des tâches

- Ceci fait, vous inscrivez un niveau de priorité et des échéances pour chaque tâche ou chantier

- À l’issue de ce découpage, vous avez suffisamment d’éléments pour faire un planning

#3 — Quels sont les contenus les plus importants à suivre dans une feuille de route ?

Pour que votre feuille de route soit efficace, il y a plusieurs éléments importants à intégrer, et à valider régulièrement :

| À intégrer | À valider |

| Les charges temps | Combien de temps faut-il pour réaliser une tâche ? Ce temps a-t-il été respecté ? |

| Le budget | Combien a-t-on investi pour aboutir un jalon ?Combien a-t-on réellement dépensé ? |

| Les rôles et responsabilités | Les rôles sont-ils cohérents ? Les niveaux de responsabilité sont-ils clairs ? Les effectifs sont-ils suffisants ? |

C’est uniquement sur la base de ces éléments, qu’il est possible de définir une feuille de route claire, et suffisamment précise pour piloter un projet.

#4 — Comment mettre à jour une feuille de route ?

Nous mettons une feuille de route à jour dans les situations suivantes :

- Quand un chantier, une tâche ou un jalon est terminé

- Quand un risque vient impacter ou remettre en question la réalisation d’un chantier ou d’une tâche

- Quand une tâche a été mal estimée, ou qu’une nouvelle tâche doit être ajoutée et planifiée

#5 — Qui doit avoir la charge du suivi d’une feuille de route ?

Une feuille de route est gérée et pilotée par un•e chef•fe de projet, qui la met à jour en collaborant avec les différents intervenant•es du projet :

- Les équipes métiers ;

- Les services IT ;

- Les intervenant•es externes.

#6 — Quels sont les supports les plus pertinents pour mettre en forme une feuille de route ?

Il n’existe pas de supports prédominants pour définir une feuille de route, cela dépend des affinités du/de la responsable du projet, avec les outils qu’il/elle utilise habituellement.

En revanche, on peut identifier des usages spécifiques en fonction du support :

- Les outils de bureautique (type Suite Office) :

- EXCEL : Utiliser pour définir le planning et organiser les chantiers du projet

- PowerPoint : Utiliser pour communiquer les avancées et réaliser le reporting lié à la feuille de route

- Sharepoint : Utiliser pour communiquer les avancées de manière plus ludique et visuelle, pour associer des documents

- Les outils de gestion de backlog type JIRA ou Trello : Outil tout-en-un, très orienté développement informatique, pour planifier et définir les chantiers d’un projet en même temps

- Les outils de planning type Planner ou Monday : Outil collaboratif, plutôt orienté processus, qui permet à la fois de planifier et de donner une vue d’ensemble au projet

Une fois structurée, les rôles clarifiés et les différentes charges du projet définies, le suivi d’une feuille de route offre plusieurs bénéfices :

- Fluidifier la communication : Une feuille de route est facile à lire ce qui permet de rapidement communiquer sur ses avancées, blocages, etc. auprès de n’importe quel interlocuteur d’un projet

- Renforcer la collaboration : Ce document unique et central permet de renforcer les échanges et le travail entre les équipes IT et les équipes métiers

- Faciliter la prise de décision : Une feuille de route permet de rapidement mettre en avant des risques capacitaires, financiers ou les conflits de planning, afin de prendre des décisions

- Prioriser les chantiers : Une feuille de route permet rapidement d’identifier et de définir des priorités vis-à-vis des jalons importants, de leur complexité de réalisation et des délais de livraison

Prêt à mettre en pratique nos conseils ?

Voici un outil signé Cool Kit pour vous exercer à définir votre feuille de route informatique

➡️ https://coolkit.coolitagency.fr/toolspage/details/14 ⬅️

Besoin d’aide ?

Chez Cool IT, nous avons développé nos propres méthodes, largement éprouvées (depuis plus de dix ans !), pour vous aider à mener à bien vos projets informatiques.

Interview Ali Moutaib : Croissance et disparités technologiques des pays d'Afrique

Sur le compte Instagram de l’agence (@cool_it_fr), on parlait la semaine dernière des inégalités et disparités technologiques entre les continents : Qui a accès à Internet ? Quelles sont les habitudes ? Quel est l’impact des disparités sur le développement des pays ? Le développement des personnes ?

Afin de compléter nos différentes publications, sous forme de cartographie, nous avons également échangé avec Ali Moutaib, Directeur d'un cabinet de conseil, spécialisé en stratégie et intelligence économique, basée au Maroc.

Nous avons souhaité en savoir plus sur la vision business, qu’on pouvait porter sur les évolutions technologiques des pays d’Afrique.

#1 — Peux-tu te présenter ?

Ali Moutaib, directeur associé d'un cabinet spécialisé en stratégie et intelligence économique, je suis aussi directeur d’une filiale d’une école du même secteur.

#2 — Peux-tu présenter ton activité professionnelle ? Pourquoi fait-on appel à ta société ?

Le métier de la data et de l’information est au cœur des services que nous proposons à nos clients. Si la data est considérée comme le pétrole du 21ème siècle, notre objectif est d’en faire un levier créateur de valeur pour nos clients.

Soit en protégeant leurs actifs : mise en place de veille stratégique et compétitive pour leur produit, mais aussi des services de gestion de risques et de crise (informationnel, cyber). Nous exploitons aussi l’information afin de booster la compétitivité, et la visibilité de nos clients, à travers nos outils d’analyse.

#3 — Pourquoi avoir choisi d'installer ton activité au Maroc ?

Avec une approche business et de coopération sud-sud dynamique sur le continent africain, le Maroc est aujourd’hui un pivot géopolitique et business se situant entre l’Europe, le Moyen Orient et l’Afrique. Notre cabinet a choisi d’accompagner ce mouvement en essayant d’apporter notre pierre à l’édifice.

#4 — Quelle place occupe le web et les nouvelles technologies dans ton activité ? Celle de tes clients ?

La digitalisation occupe aujourd’hui une place de première importance dans le cœur de métier, et des préoccupations de nos clients. Internet est au cœur des enjeux stratégiques des missions, sur lesquelles nous intervenons. Il constitue aussi un levier de développement important dans notre entreprise, que cela soit dans nos processus métiers, mais aussi dans notre stratégie de développement, et à travers nos outils d’analyse de data

#5 — Quelle vision as-tu des disparités entre les différents pays d'Afrique, en termes de développement technologique et d'innovation ?

Il faut noter que le continent africain a rattrapé son retard au niveau du développement technologique et d’innovation ces 20 dernières années.

Les initiatives technologiques ne manquent plus au continent, et la crise sanitaire a aussi accéléré ce phénomène.

Néanmoins, les disparités restent présentes, et se traduisent plus dans les zones rurales, moins connectées, et plus pauvres en termes d’accès à l’information, que les zones urbaines. C’est ce qui accentue plus cette hétérogénéité.

#6 — Comment peut-on expliquer ces disparités ?

Les raisons sont multiples, nous pouvons citer :

· La pauvreté dans les pays les moins avancés, car le coût pour avoir accès à l’information est très élevé

· L’éducation et l’analphabétisme sont l'une des principales raisons pour lesquelles certains pays d’Afrique sont à la traîne par rapport au reste du monde.

· Les politiques gouvernementales, certains pays du continent investissent moins dans les nouvelles technologies, que les autres pays du monde

· Les infrastructures inadéquates sont également un facteur contribuant à cette disparité, notamment les zones rurales qui sont moins connectées.

#7 — Quels sont les impacts principaux sur les populations ?

Si des mesures rigoureuses ne sont pas prises pour réduire le fossé entre ces pays, les disparités seront de plus en plus flagrantes, et nous auront une fissure au sein du continent. Ce qui créera une Afrique à deux vitesses. Tous les secteurs seront impactés : Industrie, agriculture informatique…etc.

#8 — Aujourd'hui, quels sont les besoins principaux liés à internet des différentes populations ?

Internet a révolutionné les communications, à tel point qu'il est désormais notre moyen de communication préféré au quotidien.

Mais il a lui-même été transformé. Si nous nous rappelons bien qu’à ses débuts, il s'agissait d'un réseau statique conçu pour transporter un petit fret d'octets ou un message court entre deux terminaux ; c'était un référentiel d'informations où le contenu était publié et maintenu uniquement par des codeurs experts. Aujourd’hui nous sommes tous des commentateurs, des éditeurs et des créateurs.

Internet n'est plus uniquement un échange d'informations : c'est un outil multidisciplinaire sophistiqué. Il est l'un des principaux moteurs de l'économie d'aujourd'hui. Personne ne peut être laissé pour compte. Même dans un cadre macroéconomique difficile, Internet peut favoriser la croissance, associée à une productivité et une compétitivité accrue.

#9 — Où se situent les bassins d'innovation et de compétitivités informatique africains les plus importants ?

Le Nigeria, l'Afrique du Sud et le Kenya sont dans le top 5 des pays africains avec les écosystèmes de startups les plus développés.

Il faut par ailleurs noter aussi un écosystème d’innovation très important au Rwanda, mais aussi en Egypte, principalement dans l’industrie de la Fintech.

#10 — Quels sont les activités informatiques les plus compétitifs sur ces bassins ?

Software & Data, Fintech, la technologie de l'énergie et de l'environnement, la technologie du commerce électronique et de la vente au détail, la technologie des transports et la technologie de l'éducation.

#11 — Quelles sont les solutions / initiatives mises en place ou à venir pour réduire les inégalités techniques ?

Pour réduire ces inégalités techniques il faut combattre et résoudre les problèmes qui les engendrent : investir dans les infrastructures, dans la formation, contrer la pauvreté à travers l’éducation, et surtout combattre la corruption. Ce ne sont pas les richesses qui manquent sur le continent, mais l’exploitation des richesses qui est mise en question. L’adoption même d’une politique technologique pourrait permettre d’économiser de 5 à 9 milliards de dollars, soit environ 1,7 % du PIB (Digital Révolutions in Public Finance, FMI, 2017).

Interview réalisée dans le cadre du thème

« Le web est-il égalitaire ? »

Retrouvez les post ici : https://www.instagram.com/cool_it_fr/

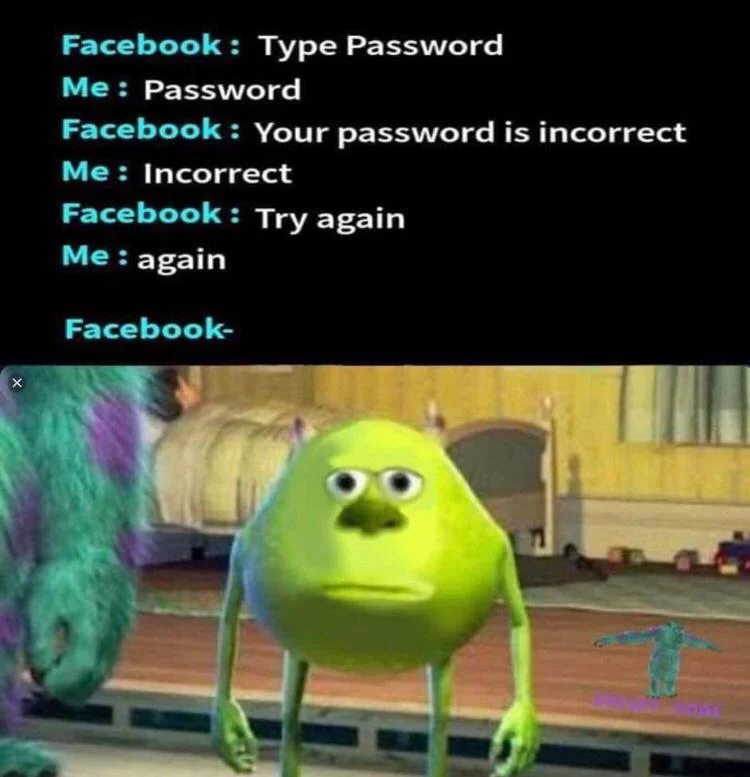

Pourquoi mettre en place une politique de gestion de mots de passe ?

“123456”, “qwerty”, “password”, “marseille”, “loulou”… En 2021, les pires mots passe sont toujours les mêmes. On estime même que 406 millions mots de passe ont été divulgués en 2021, soit une moyenne de 6 mots de passe par habitant (source NordPass).

En moyenne, il faut moins d’une seconde pour hacker un compte personnel, qui utilise un mot de passe trop simple. Pour une entreprise dont la gestion des mots de passe est faiblement sécurisée, le risque est le même.

Dans cet article, nous allons vous donner quelques pratiques fondamentales pour mettre en place une politique de gestion de mots de passe.

#1 — Définir un mot de passe complexe

Tout commence avec le bon choix du mot du passe ! Choisir un mot de passe sécurisé permet de :

- Réduire les risques qu’une personne malveillante accède à un compte utilisateur de l’entreprise ;

- Renforcer la sécurité des comptes administrateurs ;

- Intégrer la sécurité dans les bonnes pratiques professionnelles des collaborateurs.

Il y a plusieurs critères à intégrer dans son mot de passe, afin de garantir un niveau de sécurité suffisant :

- 12 caractères minimum ;

- Au moins 1 majuscule ;

- Au moins 1 minuscule ;

- 1 chiffre et un caractère spécial.

On vous l’accorde, il est difficile de retenir et d’innover constamment ce type de mot de passe. Pour cela, le plus simple reste d’utiliser un générateur de mot de passe, comme le générateur en ligne motdepasse.xyz ou les générateurs de logiciel de sécurité en ligne tels que Dashlane, 1password ou Avast.

#2 — Éviter la réutilisation de mot de passe

Même si le mot de passe est complexe, s’il vient à être compromis et divulgué sur internet, il devient inutilisable.

Les hackers utilisent des programmes pour automatiser leurs attaques et trouver les mots de passe.

Dès qu’ils ont en trouvé un, ils le réutilisent sur d’autres sites internet, et ainsi de suite. Les mots de passe volés sont soit revendus, soit utilisé pour compromettre les données de l’entreprise.

Il faut donc éviter au maximum la réutilisation de mots de passe, même avec quelques variantes, comme : « loulou22 », « loulou23 » … Les hackers anticipent également les variations possibles.

#3 — Utiliser un coffre-fort numérique

Avec la multiplication des outils en ligne, nous avons forcément une multiplication de mots de passe. Cette multiplication de mots de passe peut parfois mener à des failles dans la politique de mot de passe, ou l’utilisation de mémo matériel, très risqué : tableau Excel, post-it…

L’utilisation d’un coffre-fort numérique peut permettre de :

- Stocker l’ensemble des mots de passe sur un serveur sécurisé ;

- Générer aléatoirement des mots de passe complexes ;

- Se connecter sans avoir à saisir les identifiants et mots de passe ;

- Partager des données sensibles de manières sécurisées.

Le coffre-fort est protégé par un seul mot de passe maître à retenir. La perte ou la compromission de cet unique mot de passe peut être prise en charge par l’éditeur qui vous propose le coffre-fort.

Parmi les plus connus du marché, on retrouve : Dashlane, NordPass, KeePass, LastPass...

#5 – Éviter de passer par des systèmes tiers, non-dédiés à la sécurité

Google, Facebook, Twitter, LinkedIn… proposent tous des moyens de s’authentifier via leur propre système d’authentification. Le problème avec des services tiers, c’est la dépendance. Si ces derniers viennent à être attaqués, il y a un risque à ce que les accès de l’entreprise soient compromis.

Il en va de même pour les navigateurs : Chrome, Firefox, Edge etc. Ces services sont régulièrement attaqués, et comportent régulièrement des failles de sécurité.

Pour les sujets de sécurité, comme les mots de passe, il vaut mieux privilégier des services dédiés à la sécurité (générateurs, coffre-fort…)

#5 – Activer la double authentification

On ne le répète jamais assez ! Le risque zéro n’existe pas ! On œuvre surtout à réduire les risques au maximum. Les pratiques citées ci-dessus permettent de réduire les risques de vol de mot de passe, mais ne l’empêche pas 100%

Pour renforcer la sécurité d’accès à un compte, il est également conseillé d’en renforcer l’accès via la double authentification.

Cette méthode de sécurité permet, au moment de la connexion à son compte, d’utiliser un second moyen d’authentification pour accéder à son compte. On vérifie doublement la personne qui devra se connecter via un SMS, un e-mail, une application en plus.

Les bénéfices de la double authentification sont multiples :

- Renforcer la sécurité des accès aux comptes sensibles de l’entreprise ;

- Empêcher l’accès à un compte même si le mot de passe a été volé ;

- Renforcer la sécurité en dehors du bureau.

Les méthodes de cyber hacking de mots de passe continuent de se perfectionner, au fil des années. Les attaques sont de plus en plus subtiles. Par exemple, on sait qu’aujourd’hui les hackers peuvent tenter de contrepasser la double authentification.

Pour réduire les risques de sécurité, les entreprises doivent impérativement s’armer d’une politique de gestion de mots passe robustes :

- Définir des mots de passes complexe ;

- Privilégier les coffres forts numériques ;

- Éviter les solutions tierces ;

- Sensibiliser les collaborateurs à la réutilisation ;

- Mettre en place la double authentification.

En complément de ces pratiques, on peut ajouter le renouvellement des mots de passe tous les 90 jours, afin de toujours garder un temps d’avance sur les attaques possibles. Sans oublier, de sensibiliser régulièrement les collaborateurs sur les différents risques et actualités cyber liés aux mots de passe.

Comment sécuriser son code ?

Dans son dernier rapport dédié aux failles de sécurité, IBM a identifié le coût moyen d’une faille de sécurité à 4 millions de dollars. Cisco évoque également qu’une faille de sécurité peut coûter jusqu’à 20% du chiffre d’affaires d'une entreprise.

Certaines de ces failles de sécurité exploitent des vulnérabilités dans le code informatique afin de voler de l’information, s’introduire sur le système informatique, supprimer des données…

De la conception à la maintenance, les développeur-ses peuvent avoir un rôle à jouer dans la protection des données de l'entreprise.

Même si le risque ne peut pas atteindre le niveau 0, je vous propose quelques règles à suivre qui peuvent aider à renforcer ce rôle, sans modifier drastiquement leur activité principale.

Règle n°1 – Toujours concevoir avant de développer

Plus les lignes de code sont complexes, plus elles sont difficiles à maintenir dans le temps, surtout lorsque les développeur-se-s changent.

Pour réduire cette complexité, les équipes de développement doivent pouvoir dédier du temps à la réflexion et à la conception du code.

Plus l’écriture du code est simple, plus elle sera facile à faire évoluer, à transmettre et à maintenir dans le temps.

Règle n°2 – Automatiser les tests

Il est courant que plusieurs développeur-se-s travaillent sur le même code, ce qui amène des problèmes d’intégration et de qualité.

Afin de détecter ces problèmes, on peut opter pour l’intégration continue. Ce type de pratique regroupe un ensemble de technique pour vérifier la qualité du code de manière automatique. Cela aide aussi à identifier s’il y a eu une régression sur le code, et ce, de manière transparente.

L’intégration continue fonctionne grâce à des outils tels que CircleCI, JetBrains ou Travis CI. Ces outils vont reproduire et simuler un déploiement en production, lancer des tests automatiques définis dans le programme…

Règle n°3 – Faire de la veille de vulnérabilités

Une application ou un logiciel informatique utilise régulièrement des bibliothèques externes. Ces bibliothèques peuvent contenir des vulnérabilités, qui peuvent être exploitées par des hackers.

Pour surveiller l’apparition de nouvelles vulnérabilités, le service CVE a pour mission d’identifier, de définir et de cataloguer les nouvelles failles de cybersécurité.

Compte tenu des milliers de vulnérabilités, il existe des plateformes permettant d’agréger et analyser ces failles, selon son existant, le tout en temps réel : Kenna Security Vulnerability Management, Flexera Vulnerability Manager, Tenable.io ou ZeroNorth.

Règle n°4 – Former les développeurs

Les développeur-se-s ne sont pas ou peu formé-e-s à la cybersécurité. Iels appliquent les exigences de sécurité imposées par le-a RSSI et les bonnes pratiques de développement.

Pourtant, ils utilisent de plus en plus de technologies différentes qui amènent leur lot de failles de sécurité.

Les développeur-ses peuvent être le premier rempart aux risques de sécurité. Pour cela, iels doivent être accompagné-es et formé-es aux bonnes pratiques de développement sécurisé.

Iels peuvent être accompagnés sur plusieurs sujets :

- Apprendre à configurer, intégrer et utiliser des outils cyber sécurité (outil d’analyse de code et vulnérabilités, outil de tests d’intégration…) ;

- Apprendre à évaluer les risques liés à l’utilisation d’un outil, définir des critères sécurité avant de choisir un outil, identifier les données sensibles à protéger ;

- Intégrer des méthodes de développement sécurisé, comme définie par l’organisation OWASP…

Règle n°5 – Faire de la revue de code

La revue de code est un des moyens les plus efficaces pour réduire des risques de cybersécurité.

Elle consiste à procéder à l’examen du code par un-e autre développeur-se, généralement plus expérimenté-e.

Le processus de revue de code est essentiel, il permet :

- de réaliser un contrôle qualité en continu ;

- d’enrichir et d’améliorer la qualité des réalisations des développeur-ses

Il existe plusieurs manières de revoir un code :

- Pair programming ;

- Pull requests ;

- Revue périodique…

Règle n°6 – Réaliser des audits de code

L’audit de code permet d’évaluer en profondeur le niveau de sécurité d’un logiciel ou d’une application. Il est mené par une entreprise tierce.

Un audit de code est réalisé dans plusieurs contextes :

- Au moment du lancement d’une application ou d’un logiciel contraint par des obligations réglementaires,

- Lorsque l’application ou le logiciel est massivement utilisé,

- Au moment où l’entreprise devient publiquement connue, les cyber hackers attaquent particulièrement des entreprises visibles.

Il a un double objectif sécurité :

- Identifier les vulnérabilités de sécurité ;

- Évaluer la qualité des mesures de sécurité intégrées au code.

A l’issu d’un audit, un plan d’action technique est fourni qui permet à l’entreprise d’identifier ses points d’amélioration.

Règle n°7 – Activer les logs

Les logs désignent un fichier qui stocke l’historique d'activité d'une application, ou d'un serveur. Pour toute application ou logiciel, il est donc nécessaire d’activer les logs, pour les analyser régulièrement.

Grâce à ces logs, il est possible de détecter des cyberattaques, un dysfonctionnement, des problèmes de sécurité, etc. Ces journaux permettent aux dévs de corriger leurs codes et d’identifier des comportements anormaux.

La sécurité dans le code est au centre des enjeux cybersécurité des entreprises.

Elle doit être utilisée comme un moyen d’améliorer la qualité des développements informatiques et de renforcer la protection de l’entreprise contre des cyberattaques.

Ces règles de sécurité sont les bases pour un premier niveau de sécurité. Elles doivent être revues, renforcées, corrigées de manière régulière.

Enfin, il ne faut pas négliger la partie humaine de la sécurité dans le code : le-a développeur-se. Iels sont en première ligne pour corriger les failles de sécurité, iels doivent être accompagné-es et formé-es aux bonnes pratiques de sécurité, afin de les appliquer dans leur travail de conception, de code et de maintenance.

Comment sécuriser son entreprise avec des logiciels Open Source ?

Chaque année, 370.000 logiciels Open Source sont téléchargés dans le monde. Le dernier rapport de Sonatype, appelé « State of the Software Supply Chain 2020 » a même identifié que 29% de ces logiciels possédaient des vulnérabilités, soit un tiers du marché actuel de l’Open Source. En 2021, le nombre d’attaques utilisant des vulnérabilités Open Source a augmenté de 650%

La plus importante et dernière en date concerne l’exploitation d’une vulnérabilité appelée Log4Shell. Cette vulnérabilité a été détectée dans le logiciel Log4Js, lui-même utilisé par le logiciel Apache, solution utilisée par des dizaines de milliers de site web.

Cet évènement a remis au centre des préoccupations les conditions d’utilisation des logiciels Open Source, les pratiques de maintenance et de financement.

#1 — Open Source, de quoi parle-t-on ?

Un logiciel Open Source, ou logiciel libre, est un programme informatique dont le code est publiquement accessible. N’importe qui peut y accéder, le modifier et en distribuer le code. L’Open Source existe depuis que l’informatique existe.

Le modèle de développement d’un logiciel Open Source est différent d’un logiciel propriétaire :

- Il se repose sur le travail bénévole de communautés de développpeur·ses, à maintenir le code du logiciel sans demander de contrepartie financière

- Il s’enrichit de manière collaborative, n’importe qui, tant qu’iel en a les compétences peut contribuer à améliorer le code

- Il est censé entièrement responsabiliser les utilisateur·rices, qui peuvent eux-mêmes l’exploiter comme iels le souhaitent

La fiabilité d’un logiciel Open Source est donc fortement associée aux développeur·ses qui le maintiennent. Les solutions les plus fiables, comme celles de Red Hat (1er éditeur mondial de solutions Open Source), sont gratuits pour les utilisateur·rices les plus débrouillard·es, payants pour celles et ceux qui souhaitent bénéficier d’un service similaire à une version propriétaire.

En dehors de ce modèle, la gratuité totale peut amener à des problématiques de mise à jour, sécurité, de performance, d’ergonomie…

#2 — Que renforce les dernières cyber actus des problématiques du Logiciel Libre ?

Depuis Log4Shell, on réalise que les risques cyber, qui ciblent les failles de l'Open Source, peuvent être subtiles mais ne sont pas inédites. Tels que l’exploitation de codes vulnérables, le sabotage de logiciels, le découragement des développeur·ses…

Les raisons sont diverses :

- Peu ou pas d’audit interne en amont ;

- Peu ou pas de vérification de la qualité du code ;

- Surcharge de travail des développeur·ses Open Source ;

- Maintenance peu réalisée après la mise en production …

90% des programmes informatiques existants utiliseraient des modules Open Source pour fonctionner. Cela sous-entend que la majorité des programmes du marché sont dépendants de leur fiabilité.

Du fait de cette dépendance, il y a un réel enjeu à valoriser l'Open Source d’une part, et d’autre part à renforcer les politiques de maintenance.

3 — Pourquoi financer les développements Open Source ?

Le développement Open Source n’est pas gratuit pour ses créateur·rices. Il demande du temps, souvent pris sur le temps libre de développeur·ses passionné·es. Pour en tirer profit, il est primordial de valoriser les communautés qui font vivre ce milieu, afin qu’iels aient les moyens de proposer des solutions plus fiables.

Les modèles de rémunération peuvent être divers :

- Recruter un·e développeur·se et/ou un expert en interne pour travailler sur la maintenance ;

- Rémunérer directement les développeur·ses Open Source, si iels proposent des services de maintenance ;

- Financer des programmes Open Source : collectifs, formation, entreprise spécialisée, initiatives gouvernementales...

Néanmoins, il faut garder en tête que l’Open Source ne fonctionne pas pour tout. Cela requiert un véritable questionnement sur la dépendance informatique et sur sa propre politique de maintenance, de sécurité.

4 — Mais du coup, doit-on arrêter d'exploiter les logiciels Open Source ?

Non ! L’Open Source contribue à l’enrichissement de l’informatique.

Il permet :

- d’accélérer l’innovation

- de maintenir l’accessibilité logiciel aux organisations plus modestes

- d’expérimenter des produits

Ce n’est pas le modèle d’organisation qui est à revoir, mais l’exploitation des logiciels.

Pour citer Sylvain Abélard, ingénieur logiciel chez Faveod : « Le soucis n’est pas les gratuit, c’est de mal exploiter le gratuit. »

Pour une meilleure exploitation des logiciels libres, il faut donc :

- Être en mesure de se responsabiliser, calibrer leur dépendance et investir davantage sur la maintenance, la sécurité

- Soit fournir des contreparties justes aux acteur·rices de l’Open Source

Ainsi, les organisations pourraient être en mesure d’entretenir un cercle vertueux. La traçabilité des développements contribueraient à la fois au maintien des valeurs de l’Open Source, mais aussi au maintien des organisations de ses exploitants.

Flex office : les étapes à ne pas manquer côté informatique

Le Flex Office consiste à proposer un espace de travail où les bureaux ne sont pas attitrés.

Renforcé par l'évolution du travail hybride, le Flex office permet à l’entreprise de réduire ses coûts immobiliers, tout en proposant aux salarié-e-s des conditions de travail, elles aussi flexibles.

Il permet également de répondre à un besoin croissant des salarié-e-s de pouvoir travailler dans des conditions différentes, selon son organisation et ses tâches quotidiennes, elle dynamise également les échanges entre collègues.

D’un point de vue informatique, un plan d’action est nécessaire pour détailler l’ensemble des tâches attendues pour assurer une mise en place efficace, et faciliter au maximum l’accès aux outils de travail.

Ces différentes actions impliquent différents acteurs IT :

- Un-e chef de projet IT en charge de la coordination du projet, du planning, de l’analyse des coûts d’investissement et de l’organisation du déploiement

- Un-e responsable IT en charge de réaliser les inventaires logiciels et matériels

- Un-e responsable de la conduite du changement en charge à la fois de la communication avec les salariés et managers, de l’identification des points de blocages et de réticences, et de l’accompagnement au changement des services métiers et IT

- Un-e responsable des services généraux pour l’organisation de l’espace de travail

Le service IT est garant de la réalisation et de l’accompagnement des équipes dans la mise en place du flex office.

Les services métiers seront, quant à eux, régulièrement consultés durant la réalisation de ces actions.

#1 — Réaliser un inventaire du matériel informatique

La première étape à suivre, avant de lancer la mise en place du flex office, consiste à réaliser un inventaire du matériel informatique de l’entreprise et d’identifier le nombre de :

- Ordinateurs fixes et portables

- Appareils téléphoniques (smartphones et téléphones fixes)

- Bornes WIFI

- Decks et câbles de chargement d’ordinateurs

- Écrans d’ordinateurs

Il faut ensuite valider la mise à disposition pour chaque salarié-e d’un moyen de rangement sécurisé de leurs affaires. Les postes n’étant plus attribués, les salarié-e-s ont besoin de déposer leurs matériels et effets personnels dans un endroit qui leur est propre. Il faut prévoir pour chacun un casier sécurisé et de quoi transporter son matériel facilement.

#2 — Référencer les logiciels informatiques

Les logiciels informatique et systèmes de stockages de fichiers sont à inventorier pour identifier les manques et assurer la continuité d'activité des salarié-e-s.

Pour cela, il faut :

- Lister les solutions informatiques utilisées

- Identifier pour chaque logiciel, s’il est accessible à distance via une connexion internet

- Prévoir de faire évoluer ou de changer les logiciels qui ne permettent pas de travailler à distance

- Stocker les données sur un disque dur et/ou serveur externe géré par un infogérant, ou sur une solution cloud telles que Google Cloud Storage, OneDrive, Dropbox, IBM Cloud Storage…

#3 – Organiser l’espace de travail

Pour organiser l’espace, il faut dans un premier temps valider le nombre de postes « flex office » qui sera mis à disposition.

A l’issu de cette identification, il faut :

- Quantifier le nombre d’écrans par poste

- S’assurer de la mise à disposition d’un moyen de chargement de l’ordinateur

- Vérifier la qualité du réseau WIFI

L’espace de travail en mode flex office doit comprendre des espaces de réunion et des salles d’appel Même en flex office, les équipes maintiennent le besoin d’avoir des temps collectifs en réunion et des temps d’appel en espace individuel.

Il est également conseillé de prévoir un système de visioconférence performant pour le travail hybride (CISCO, Teams, OneDirect, Zoom…) qui permette aux salariés de maintenir la cohésion d’équipe, même dispersée. Attention cependant à l’effet réunionite ! Les visio doivent être plus brèves et plus cadrées pour rester pertinentes pour les salarié-e-s présents et à distance.

#4 – Identifier le coût d’investissement à réaliser

A l’issue de l’analyse et de la réalisation des précédents points, il est possible d’identifier le coût d’investissement pour la mise en place du flex office.

D’un point de vue matériel et réseau :

- Identifier les écrans et autres matériels manquants à acheter ou à remplacer

- Identifier les besoins d’investissement dans des solutions réseaux (bornes WIFI, changement d’opérateurs, renforcement de la fibre…)

Si l’entreprise utilise des téléphones fixes, le salarié-e doit pouvoir maintenir sa propre ligne privée. Pour cela il existe deux types de solutions :

- Passer sur des solutions de téléphonie VoIP (via TrunkSIP ou autres solutions)

- Passer sur des solutions de téléphonie SaaS qui redirigent les appels vers le poste utilisateur

Attention cependant, à bien encadrer et respecter les temps de disponibilités de chacun.

En cas d’usage d’ordinateurs fixes, il faudra soit envisager d’investir dans des solutions de virtualisation de postes de travail (VMware, Compufirst, Windows Virtual Desktop…) ou de remplacer le matériel par un ordinateur portable.

Concernant les logiciels, le changement de logiciels implique de :

- Valider les logiciels devant être remplacés

- Réaliser un benchmark pour valider les nouveaux logiciels

- Potentiellement investir dans une prestation de service, si l’équipe IT est surchargée ou en sous-effectif

- Décommissionner les anciens logiciels (arrêt et finalisation des contrats)

#5 – Déployer le Flex Office

A partir du moment où les inventaires sont réalisés, le coût d’investissement défini et que le mode d’organisation des équipes est identifié, la mise en place technique du flex office peut débuter.

Pour cela, il faut :

- Procéder à l’achat du matériel manquant

- Installer les nouveaux logiciels et migrer les systèmes informatiques

- Renforcer la communication auprès des équipes avec le partage d’un retroplanning, une communication et des échanges réguliers

- Organiser une semaine de tests sur les postes dédiés

- Prévoir un jour de télétravail le jour de la bascule

#6 – Accompagner au changement

L’accompagnement au changement débute dès le début de la mise en place du flex office, à savoir :

- Préparer une communication sur ce qu’est le flex office, ses impacts, avantages et ce que cela implique en termes de changement ;

- Identifier avec chaque manager l’impact organisationnel que cela va avoir ;

- Identifier les irritants et les contraintes ;

- Renforcer la communication interne de manière positive : apports dans les relations professionnelles, retours d’expériences, étude de situation… ;

- Planifier des temps d’échanges pour évaluer le bon déroulé du flex office : points d’attention, axes d’amélioration, état du matériel, état de la cohésion d’équipe…

Quel que soit la taille de l’entreprise, le flex office est un mode d’organisation qui nécessite un plan d’action concret, qui implique :

- Un inventaire du matériel ;

- Un référentiel des logiciels ;

- Une évolution des méthodes de management ;

- Des investissements immédiats ;

- Un plan de conduite du changement ;

- Une politique d’amélioration continue des conditions de travail.

Le retour sur investissement peut être rapide et permet à l’entreprise de revoir ses méthodes de management. Elle permet également à l’entreprise d’accélérer sa transformation digitale, de gagner en agilité dans la gestion de son Système d’Information.

Cela permet de mélanger des corps de métier qui discutent peu en temps normal.

Pour les équipes IT, c’est l’opportunité de valoriser davantage le rôle que les équipes jouent dans l’organisation du travail et ses mutations.

Besoin de renfort pour mettre en place du Flex office ?

Vous pouvez écrire à Erwan, l'auteur de l'article

Besoin d'un modèle plus visuel pour organiser votre mode Flex office ?

Découvrez notre modèle Trello

À quoi sert un audit informatique ?

Un audit informatique est un outil de contrôle dont l’objectif est d’évaluer la situation et le niveau de conformité de l’entreprise dans le cadre d’un projet informatique, et ce, afin de valider les dispositifs et l’organisation associés. Il ne fournit pas de solutions.

Il est très souvent réalisé dans la contrainte (demande d’un client, obligation réglementaire…), rarement sur la base d’une initiative interne. Mais concrètement, un audit informatique c’est quoi ? Comment ça s’organise ? Quels sont ses avantages ?

Afin de comprendre les opportunités liées à la réalisation d’un audit, il faut comprendre ses objectifs, son articulation et la manière de l’utiliser.

#1 - Qu’est-ce qu’un audit informatique ?

Un audit est une démarche d’évaluation qui se base sur une liste de contrôle à réaliser sur un sujet donné. Cette liste permet de réaliser un état des lieux de la conformité d’une entreprise.

Il est rarement obligatoire, sauf dans le cadre de certaines réglementations, notamment dans le cadre d’audit de sécurité informatique.

La liste de contrôles se veut objective et exhaustive. Elle n’a pas pour objectif de fournir un jugement sur l’activité d’une entreprise. Elle doit uniquement contrôler si un point est respecté et/ou réalisé.

On peut en dégager au mieux une feuille de route mais sans s’y engager. La recherche de solutions est à la charge de l’entreprise auditée.

Il existe autant d’audit qu’il existe d’activités informatiques au sein d’une entreprise : sécurité, gestion des info gérants, continuité d’activité, développement de codes…

On peut catégoriser l’ensemble de ces audits en deux familles :

- Audit global dont l’objectif est d’évaluer une activité de l’entreprise avec l’informatique qui lui est associée

- Audit spécifique dont l’objectif est d’évaluer une activité informatique particulière au sein d’une entité de l’entreprise

En informatique, il existe principalement 4 types d’audit :

- Organisationnel : Contrôler le pilotage de l’activité informatique comprenant les rôles et responsabilités, les processus et procédures, les dispositifs de contrôles internes, les tableaux de bords…

- Sécurité : Contrôler l’application de la sécurité au système d’information comprenant le management, les procédures, les projets, le code et les vulnérabilités...

- Application / Logiciel : Contrôler les méthodes de développement de logiciels et d’applications comprenant la maintenance, le Security by Design, le pilotage projet, le patching…

- Exploitation : Contrôler le fonctionnement opérationnel des services informatiques, comprenant les outils de surveillance du système d’information en temps réel, les serveurs, les applications, les sites internet, le support…

Un audit a ainsi toujours un objectif précis, auquel on associe un type d’audit. Pour choisir le type d’audit à réaliser, il faut également comprendre comment il s’organise.

#2 - Comment s’articule un audit ?

Un audit se déroule sous plusieurs contextes :

- À la demande d’un client

- À la demande d’une entité légale

- Pour valider un prestataire ou un fournisseur

Avant de le réaliser, plusieurs actions préparatoires sont nécessaires :

- Identifier le sujet à contrôler

- Communiquer la volonté de contrôler ce sujet auprès des équipes concernées

- Sélectionner un auditeur externe ou une entité interne

Pour maintenir l’objectivité de l’exercice, il est nécessaire de se faire accompagner par une entreprise tierce lorsque le sujet à contrôler est nouveau.

Ensuite, l’audit s’articule de la manière suivante :

- Phase de cadrage

- Valider le périmètre à contrôler

- Valider les équipes cibles et leurs disponibilités pour répondre à l’audit

- Valider les questions et thèmes de l’audit à aborder

- Planifier les différentes étapes de l’audit

- Phase de réalisation

- Bloquer du temps auprès des équipes auditées

- Mener l’audit

- Communiquer autour de l’avancement de l’audit

- Phase de restitution

- Synthétiser et présenter les résultats de l’audit

- Proposer des recommandations et des axes d’amélioration (si demandés)

Un audit est donc un ensemble de phases à réaliser de manière systématique et répétitive. C’est cette répétitivité qui permet de donner un cadre, un moyen de contrôle et de comparaison entre deux audits sans donner de jugement, afin de déterminer les opportunités d’amélioration.

#3 - Quels sont les avantages d’un audit ?

Un audit permet à une entreprise de réaliser des contrôles de son activité informatique, à un instant T. Il permet également de contrôler un tiers et de s’assurer que ce dernier est conforme aux exigences de l’entreprise.

Un audit identifie objectivement le niveau de conformité d’une entreprise, pour l’aider à identifier ses manques et à définir une feuille de route. Il n’a pas vocation à fournir les solutions.

Même si un audit requiert la mobilisation d’une partie des équipes de l’entreprise, son aboutissement offre une vue simple et efficace des actions à mettre en place pour remettre l’entreprise en conformité avec les normes informatiques.

Dans l’idéal, il est pertinent de réaliser un audit quand :

- L’activité de l’entreprise est dépendante d’un seul outil ;

- L’entreprise devient publiquement connue ;

- L’entreprise rentre dans un programme de fusion-acquisition ;

- L’entreprise est phase de croissance ;

- L’entreprise souhaite être certifiée.

Quels indicateurs utilisés pour suivre un projet informatique ?

La gestion de projet est une activité de communication et de suivi. Elle a pour objectif de veiller à ce que les étapes du projet se déroulent bien et en cas de difficultés de pouvoir impulser des solutions. On utilise pour cela des indicateurs qui permettent de réaliser ce suivi tout au long de la vie du projet. La difficulté pour définir ces indicateurs est alors d’identifier ceux qui vont être pertinents, de ceux qui n’apportent pas de valeurs ajoutées au pilotage du projet. Il faut donc comprendre à quoi sert un indicateur afin d’identifier ce dont on a besoin puis l’intégrer dans un processus de suivi. Quand est-il dans le cadre d’un projet informatique ?

Retrouvez dans cet article les sujets à aborder pour définir vos objectifs, votre processus de suivi et les indicateurs associés.

#1- À quoi sert un indicateur de pilotage projet ?

Un indicateur de pilotage de projet est une donnée objective, quantifiable et temporelle.

Il permet de s’assurer que la méthode de gestion de projet est cohérente et efficace à chaque jalon du projet.

À partir de ces indicateurs, on définit un tableau de bord qui synthétise les données de suivi, de consommation et de performance. Pour être le plus accessible possible, ce tableau de bord doit être visuel et concis.

Les indicateurs facilitent également les prises de décisions, mais aussi la valorisation des actions et des investissements engagés dans le projet.

#2- Comment définir un indicateur ?

Pour définir un indicateur, il faut identifier en premier lieu les critères qu’on souhaite remplir, ces critères sont généralement liés à des thèmes :

• Humain : Indicateurs principalement liés au suivi des équipes projet

• Budget : Indicateurs liés à la gestion des coûts et des charges

• Planning : Indicateurs liés aux délais, avancements

• Risque : Indicateurs liés aux retards, aux conflits, aux incidents d’organisation…

Il est indispensable d’intégrer les équipes projet dans ce processus, car celles-ci peuvent avoir des enjeux complémentaires à ces thèmes. C’est également elles qui centralisent la majorité des informations opérationnelles.

Chaque critère peut ensuite être traduit en indicateur auquel on associe une fréquence de mise à jour, une vue générale, une vue détaillée ainsi qu’un processus de suivi. Le tableau de bords qu’on génère ensuite constitue alors la base de travail pour tous les points projets : COMEX, COPIL, COPROJ, revue de sprint, etc.

#3 Quels indicateurs pour piloter un projet informatique ?

Pour piloter un projet informatique, on identifie les indicateurs suivants :

Indicateur Humain :

1) Indice de confiance — Évaluer le degré de confiance des équipes dans la réalisation des tâches du projet

2) Taux de satisfaction — Identifier si les ressources et les méthodes sont utilisées, validées et comprises par les parties prenantes au projet

3) Indice de compétences — Mesurer si les compétences requises pour chaque étape du projet sont suffisantes

4) Indice de compréhension — Mesurer la compréhension des équipes vis-à-vis des attendus et objectifs du projet

Indicateurs Budget

1) Évolution des dépenses vs budgets initialement validés — Surveiller l’évolution du budget et des surcoûts

2) Évolution des dépenses par équipe et/ou projet — Identifier des surcoûts en fonction des équipes et projet

3) Moyenne ETP par équipe et/ou projet — Identifier des surcharges en fonction des équipes et projet

Indicateurs Planning

1) Taux d’inscription des tâches dans les backlogs — Valider que toutes les équipes projets ont inscrit dans leurs backlogs les tâches de chaque chantier dans leur outil projet

2) Taux d’avancement des tâches — Identifier le pourcentage d’avancement de chaque chantier composant le projet

3) Taux de couverture des spécifications fonctionnelles à la MEP — Évaluer le taux de finalisation d’un projet vis-à-vis des spécifications initiales

4) Évolution du temps initialement estimé vs temps réellement réalisé — Suivre les surconsommations et sous-consommations entre le temps réellement travaillé et celui estimé

Indicateurs Risque :

1) Indice de valeurs des risques — Surveiller l’évolution de la mitigation des risques

2) Taux de confiance retard — Mesurer le taux de confiance quant au respect du planning et des livraisons du projet

3) Indice de résolution — Mesurer le taux de résolution du projet vis-à-vis des incidents en cours

Les indicateurs permettent de structurer et de suivre efficacement un projet informatique. Ils doivent être concrets, pertinents et simples à utiliser. Plus un indicateur est difficile à comprendre, plus il sera difficile de l’utiliser. Ils peuvent ainsi être regroupés dans des thèmes : Humain, Budget, Planning et Risques projet. Ces thèmes permettent de mesurer des critères spécifiques au projet et faciliter le processus de suivi. Néanmoins, il est également important de réaliser ce processus de définition des indicateurs avec les équipes pour s’assurer d’intégrer l’ensemble des enjeux du projet.

Décryptage Sécurité : que retenir de l'incendie d'un datacenter OVH ?

En mars dernier, l’incendie du Datacenter de OVH a secoué le monde informatique. Près de 3,6 millions de sites web et sous-domaines, hébergés chez le n°1 du cloud européen, se sont retrouvés indisponibles pendant plusieurs jours. Pour certains, c’est l’ensemble de leurs données qui a été perdu.

Cet événement a ainsi mis en exergue le besoin pour les entreprises, petites comme grandes, de se munir d’un plan de continuité (PCA) pour éviter un arrêt d’activité soudain. Pour cela, il est important d’en comprendre les objectifs, les actions à entreprendre pour le définir et les avantages que cela apporte à terme.

#1 - Quels sont les objectifs d’un PCA ?

Un Plan de Continuité d’Activité a pour objectif de garantir le maintien de l’activité de l’entreprise en cas de sinistre majeur (cyberattaque, catastrophe naturelle, incendie, pandémie…), et plus particulièrement, de maintenir le fonctionnement du système d’information. Il permet de réduire les risques d’arrêt d’activité et de préparer l’entreprise à des événements imprévus.

Il se formalise par la réalisation d’un document référentiel regroupant un ensemble de procédures à mettre en place, d’une analyse de risques à laquelle on associe un plan d’action, des rôles et des niveaux de responsabilités.

Ce référentiel nécessite du temps, mais peu d’investissement en fonction de l’internalisation ou externalisation de l’étude. Le choix d’un prestataire se décide en fonction de l’appétence aux risques de l’entreprise. Si le risque est une notion nouvelle, il peut être intéressant d’externaliser.

#2 - Comment mettre en place un PCA ?

Dans un premier temps, il est indispensable de définir une gouvernance sécurité comprenant un·e responsable, avec des connaissances en termes de sécurité, qui pilotera ce projet.

Sa première tâche est d’identifier tous les actifs critiques de l’entreprise : une donnée, une application ou un logiciel, une ressource humaine – dont l’indisponibilité impacterait fortement l’activité de l’entreprise.

Pour cela, il faut réaliser une analyse de risques qui intègre une analyse d’impact, une définition des niveaux de risques, un inventaire de l’ensemble des facteurs de risques pouvant impacter l’entreprise et les moyens disponibles pour mitiger ces risques.

A l’issu de cette analyse, il est nécessaire de valider les plans de mitigation[1] associés à chaque risque en les alignant à la stratégie globale et aux moyens réels de l’entreprise. Pour rappel, un PCA a pour objectif de maintenir l’activité essentiel de l’entreprise, il n’a pas vocation à maintenir l’entièreté des activités.

Enfin, l’ensemble de ces informations doivent être inscrits dans le document référentiel dans lequel on intègre également des rôles, des niveaux de responsabilités pour chaque plan de mitigation ainsi qu’un planning. Ce planning doit intégrer à minima les futurs tests de gestion de crise en réel, les fréquences de mise à jour des procédures et les dates de revue de l’analyse de risques.

#3 – Pourquoi mettre en place un PCA ?

Définir un PCA représente un avantage stratégique pour l’entreprise sur plusieurs aspects :

- Le maintien de l’activité opérationnelle : Grâce au PCA, l’activité critique peut continuer de fonctionner, même en mode dégradé[2], et ainsi permettre de réduire les pertes de marché, l’immobilisation des équipes, et les incidents contractuels.

- Un avantage concurrentiel : Face à des concurrents moins bien préparés, qui seraient dans une situation similaire, le PCA représente une opportunité de rassurer les clients acquis sur la stabilité de l’entreprise mais aussi d’en attirer de nouveaux.

- Une opportunité RH : Les salariés sont sensibilisés aux sujets sécurité et risques. Ils sont également rassurés par la fiabilité de leur organisation en cas de crise ou de situations imprévues qui viendrait à impacter leur activité.

L’incendie malheureux d’OVH démontre l’importance de se munir d’un PCA en cas de défaillance d’un de ses prestataires ou de l’apparition d’un sinistre majeur. Le PCA est considéré comme un surcoût pour l’entreprise, pourtant des actions simples et peu onéreuses permettent de garder une bonne maîtrise des risques impactant l’entreprise. Ainsi, que l’on soit une TPE ou une PME, on s’assure de réduire les risques lié à un arrêt d’activité. Concernant les actions plus complexes à mettre en œuvre, ils doivent s’inscrire dans la stratégie globale de l’entreprise afin d’en accepter les risques en cas de non-réalisation.

[1] Définition « Plan de mitigation » : Plan de mise en œuvre de mesures destinées à atténuer les conséquences d’un risque

[2] Définition « Mode Dégradé » : Situation où tout ou partie d’une entité organisée doit fonctionner sans ses ressources habituelles, humaines et matérielles

Télétravail : comment sécuriser son système d’information ?

Véritables freins au télétravail, la protection des données sensibles, l’usage d’applications critiques à distance et l’ouverture des accès au système d’information, en dehors des locaux de l’entreprise, deviennent des enjeux indispensables pour l’entreprise.

En effet, depuis de le début de la pandémie, 93% des entreprises françaises ont enregistré une hausse des cyberattaques, et ce, en raison de plusieurs problématiques[1] :

- Identifier les nouveaux appareils personnels sur leurs réseaux (29%)

- Assurer la surcharge des systèmes d’information liées à la saturation des VPN (21%)

- Faire face à la recrudescence des failles de sécurité liées aux visioconférences (15%)

Le risque zéro n’existe pas, certes, mais il existe plusieurs actions et bonnes pratiques à mettre en place pour lever les freins techniques à la généralisation du télétravail.

#1 - Protéger les données sensibles

En dehors des obligations légales de la RGPD, les données sensibles, liées aux données de l’entreprise et de ses collaborateurs sont souvent la cible d’attaques. Ces données peuvent fortement compromettre l’activité de l’entreprise si elles sont volées. Afin de se prémunir au mieux des actions malveillantes, plusieurs pratiques sont possibles :

- Cartographier les données sensibles

- Chiffrer les données sensibles

- Limiter les droits d’accès aux données aux seules personnes concernées

- Tracer les accès aux données sensibles

- Sauvegarder régulièrement les données sensibles

- Sensibiliser régulièrement les collaborateurs aux usages des données sensibles

#2 – Améliorer la sécurité des accès au système d’information

Le télétravail implique de fournir un accès à distance aux collaborateurs sur les applications et serveurs de l’entreprise. L’accès à un serveur ou une application, cloud ou local, inclue des risques liés aux vols de données, d’accès malveillant à des applications et serveurs critiques. Les conséquences peuvent aller de l’usurpation à l’arrêt total de l’activité opérationnelle.

Ces actions de mitigation de base permettent de renforcer la sécurité des accès :

- Référencer les droits d’accès par groupe d’utilisateurs

- Renforcer la politique de gestion de mots de passe

- Généraliser l’utilisation d’un outil de gestion de mots de passe ou du SSO

- Favoriser des accès par VPN sur les serveurs et applicatifs sensibles

- Intégrer la double authentification systématiquement (si le SSO n’est pas actif)

- Interdire la copie de fichiers et données en dehors du système d’information de l’entreprise

- Surveiller les accès aux applications et serveurs sensibles via les journaux d’évènements

- Mettre en place un service de support réactif pour aider et sensibiliser les collaborateurs à la cybersécurité

#3 – Définir une politique de sécurité du télétravail

L’acteur principal de la sécurité reste l’Humain. Tous les efforts peuvent être investis sur la technique, mais sans politique concrète ni sensibilisation aux bonnes pratiques, un collaborateur peut facilement entretenir des habitudes risquées pour la sécurité des données, et ce, avec les actions les plus anodines[2] :

- Près de 86% des salariés français utilisent un matériel personnel à des fins professionnelles

- 19% des employés entre 20 et 25 ans préfèrent leurs outils aux outils fournis par l’Employeur contre 6% des employés de plus de 45 ans

- 42% déclarent mettre à jour régulièrement leur système de sécurité personnel

Bien que le risque zéro n’existe pas, plusieurs actions de sensibilisation peuvent être mises en place pour réduire les risques humains :

- Fournir une fiche de bonnes pratiques à appliquer en dehors du bureau

- Utiliser un filtre de protection écran pour l’ordinateur

- Verrouiller l’ordinateur professionnel au bout de quelques minutes d’inactivité

- Interdire l’usage des clés USB ou autres supports amovibles

- Supprimer tout mot de passe inscrit sur un papier ou un bloc note

- Limiter l’installation d’applications personnelles sur le smartphone professionnel

- Ne pas se connecter sur des WIFI publics

- Séparer l’usage des équipements professionnels (ordinateur, messagerie, logiciel, etc.) des équipements personnels

- Sensibiliser régulièrement aux messages suspects sur les différents types de messagerie (email, SMS, chat…)

- Faciliter la remontée d’incidents et d’anomalies dans les usages à distance (activité suspecte, bug trop récurrent etc.)

En plus des bénéfices sur la productivité et la QVT, le télétravail est une opportunité pour l’entreprise d’améliorer la maîtrise de son système d’information en intégrant des bonnes pratiques de sécurité. C’est à l’issu de ces actions constantes et régulières que les collaborateurs développeront une culture de la sécurité, ce qui lèvera les freins de l’entreprise face au télétravail sur la question de la sécurité.

[1] Source “When The World Stayed Home”, Tanium 2020

[2] Source Symantec 2020

Identifier les mesures de sécurité à mettre en place grâce à notre dernière checklist : https://asgora.com/checklist-securite-systeme-information-teletravail/