Who Run the Tech ? Elles ! Et on est allé leur parler

IA explicable et sororité

Cécile Hannotte, Data Scientist chez OnePoint, nous a parlé des enjeux de la transparence des IA. Le sujet de sa conférence « IA-404 : Explication not found« nous éclaire sur la démarche d’une IA qu’on entraîne à se justifier. Elle aborde aussi avec nous l’importance de la sororité dans le monde de la tech

Utiliser TestContainers

Adriana Nava Aguilar, développeuse et consultante chez Néosoft, aborde à notre micro son rôle en tant qu’ambassadrice du réseau Women TechMakers avant de répondre à notre problématique d’uniformisation des tests. Sa conférence, « TestContainers : un allié pour faire des tests d’intégration sans douleur », propose de revoir les fondamentaux de cet outil.

La Jamstack, c'est obsolète ?

Alex Palma, développeuse front-end et consultante chez Zenika, nous parle du challenge qu’a représenté la création de sa conférence « JAMing with Performance ».

Ces astuces de dev' qui n'en sont pas

Amy Ndiaye est développeuse web chez Younup. Elle a créé la conférence « FBI (Fausse Bonne Intégration) : ces astuces et bonnes pratiques qui sabotent vos sites et applications web » dans le but de réduire le nombre de tickets récurrents, notamment lorsqu’on touche à l’accessibilité d’un site web

N'utilisez pas le feature flipping

Dorra Bartaguiz, CTO chez Arolla, a développé sa conférence « Améliorer l’implémentation du feature flip pour réussir à avoir du flow » à la suite d’échanges à propos du feature flip sur les réseaux. Elle en tire une présentation proposant une alternative saine à cette pratique

Les jeux vidéos inclusifs

Noélie Roux est Engineering Manager, et aussi membre de l’association Game’Her qui promeut l’inclusivité dans les secteurs du jeux vidéo et du streaming. Cette seconde activité l’a amené à créer sa conférence « Succès débloqué : rendre son jeu vidéo accessible ».

In Mob we trust

Marjorie Aubert et Manon Carbonne, toutes deux développeuses web chez Comet et Shodo, font également parti du meetup Mob Programming France. Elles partagent avec nous leur passion pour le mob programming, ses avantages, ses bénéfices et ses possibles

La cyber pour tous

Valérie Viet Triem Tong est Professeur en Cybersécurité à CentraleSupelec, elle est aussi responsable d’une équipe de recherche appelée PIRAT\’);. On lui a demandé de nous donner, selon elle, les réflexes à avoir en termes de cybersécurité pour bien protéger son smartphone, son ordi, mais aussi, les autres utilisateurs.

Comment utiliser l'IA en réduisant les risques cyber ?

Comme n’importe quelle technologie, entre de mauvaises mains et avec de mauvaises intentions, les technologies de l’IA peuvent tout à fait servir à augmenter et diversifier les cybermenaces.

Bien heureusement, avec une bonne prise de recul, un esprit ouvert et une petite routine de cyber au quotidien, il est tout à fait possible d’expérimenter des « IA »[1] en prenant le moins de risque possible.

[1]On dit « IA » avec des guillemets, car cette appellation reste plus compréhensible, que les abréviations techniques telles que GAN, ANI, AGI, ASI… : https://coolitagency.fr/bien-utiliser-les-differents-termes-de-lintelligence-artificielle/

Sommaire

#1 – Ce qui est nouveau est faillible et instable

#2 – Les typologies de données exploitables

#3 – Les usages malveillants possibles

#4 – Les bonnes pratiques pour utiliser des « IA » en toute cybersécurité

#1 – Ce qui est nouveau est faillible et instable

Une technologie nouvelle, une technologie expérimentale, comporte toujours un ensemble de failles, à la fois technique et fonctionnel. C’est normal d’ailleurs ! A un moment, confronter un prototype au public, contribue à l’améliorer ! Le problème, c’est que ces failles, détectées et décortiquées au bon moment, permettent aux cyberattaquants de préparer des actions et d’anticiper des parades.

On entend par failles techniques, l’ensemble des instabilités communes à des lancements de nouvelles technologies, comme :

- La protection incomplète des accès non-autorisés ;

- La vérification incomplète des entrées de formulaires, des entrées API ;

- La non-unicité des identifiants d’accès ;

- La mauvaise anticipation des surcharges serveurs…

Ces failles techniques sont régulièrement revues et rectifiées au fil des mises à jour. Ce qui est exploité par les cyberattaquants, c’est le laps de temps qu’il faudra aux techs pour identifier les failles et les corriger.

On entend par failles fonctionnelles, l’ensemble des usages négligents que nous pouvons avoir, en tant qu’internaute, à la sortie d’une nouvelle technologie :

- Ne pas se renseigner sur l’état d’avancée de la technologie ;

- Ne pas se renseigner sur l’exploitation de nos données ;

- Dissocier la technologie de ses enjeux sociaux, économiques et juridiques ;

- Charger des données personnelles et sensibles (photos, url privé, fichiers d’entreprise, biométrie, localisation, état de santé…) ;

- Ne pas diversifier ses usages, ni ses sources de vérification d’informations…

Nous sommes naturellement négligents, par enthousiasme, parfois par FOMO (Fear of missing out, Peur de rater quelque chose d’incontournable). Malheureusement, les pirates malveillants maîtrisent très bien notre attrait de la nouveauté, pour cartographier les comportements qui facilitent les intrusions, les vols de données.

#2- Savoir ce que les IA exploitent, pour savoir ce qu'on doit protéger

Qu’il s’agisse d’une IA conversationnelle, un assistant de recherche, ou un générateur de contenu, nous sommes susceptibles d’y laisser des données précieuses, en fonction de la base de connaissance de ces « IA » :

- Des données physiques : Visage, voix, biométrie…

- Des données comportementales : Achats, goût, avis, historique de recherche…

- Des données démographiques : Localisation, Genre, Âge…

- Des données sociales : Statut, revenu, orientation politique…

- Des données professionnelles : Compte-rendu, données financières, flux logistiques, état de production, données RH, code informatique sensible…

Comprendre ce que les technologies de l’IA exploitent peut constituer un bon moyen de discerner ce qu’on peut, ou non saisir comme données, ainsi que le niveau d’anonymisation qu’on doit apporter.

#3 – Les usages malveillants possibles

L’attaque par Prompt Injection

- Le périmètre : Les IA conversationnelles et les IA génératives

- Le principe : Injecter des requêtes (appelées Prompt), qui à force de répétition, vont pousser l’IA à passer au-delà des restrictions de sa programmation d’origine

- La faille : La nature des IA, conçues pour apporter une réponse satisfaisante, mais pas forcément fiable, morale ou légale

- L’objectif : Pousser l’IA à partager des informations illicites, ou réaliser des actions illicites

L’industrialisation du phishing

- Le périmètre : Les IA génératives

- Le principe : A partir d’un objectif d’attaque, détourner l’IA pour qu’elle génère des modèles d’arnaque en fonction d’un ciblage

- La faille : Les IA ne peuvent pas évaluer l’intention de leurs usagers. Si je demande de générer un modèle d’e-mail à la manière d’une banque, l’IA ne peut pas deviner que l’e-mail va servir à du phishing bancaire.

- L’objectif : Réduire le temps de création de contenu destiné au phishing

La propagation de faille de code

- Le périmètre : Les générateurs de code

- Le principe : Injecter du code malveillant, ou erroné

- La faille : Le copier-coller sans revue de code et le manque de modération des générateurs

- L’objectif : Propager des malwares, des accès non-autorisés, faire planter un système, et ce, sans qu’on puisse facilement remonter vers la personne à l’origine du code

L’usurpation

- Le périmètre : Les générateurs d’images et les deep technologies

- Le principe : Récupérer des traits physiques, des voix, des mouvements

- La faille : L’opacité des politiques de confidentialité, les effets de mode qui nous poussent à nous jeter sur le dernier filtre amusant, sans se poser de questions

- L’objectif : Recréer des images factices (des photos, comme des vidéos) à des fins d’extorsion

Les crimes pornographiques

- Le périmètre : Les générateurs d’images et les deep technologies

- Le principe : Similaire à l’usurpation, il s’agit aussi de récupérer des éléments physiques, sans le consentement des usagers

- La faille : La mise en public de nos visages sur les médias sociaux

- L’objectif : Recréer des images pornographiques, sans le consentement des personnes dont on exploite l’image, à des fins d’extorsions, des fins criminelles, de commerces illicites

Le vol de données

- Le périmètre : Les IA conversationnelles et les IA génératives

- Le principe : Créer des contrefaçons d’application, en faisant passer le service pour une alternative gratuite, ou peu chère

- La faille : Le manque de modération des fournisseurs d’accès, le manque de vérification des usagers

- L’objectif : Récupérer les données personnelles à des fins d’usurpation, de commerces illicites, ou d’intrusion

La désinformation amplifiée

- Le périmètre : Les IA conversationnelles et les IA génératives

- Le principe : Créer des fakes news et les rendre virales sur un maximum de médias sociaux

- La faille : Le manque de modération, et le manque de modérateurices, la radicalisation des opinions en ligne

- L’objectif : Diffuser du contenu de propagande, déstabiliser des pays, déstabiliser des personnalités publiques et/ou politiques

#4 – Les bonnes pratiques pour utiliser des « IA » en toute cybersécurité

Essayer de prendre connaissance des politiques de confidentialité

Sans forcément en lire l’intégralité, si vous vous rendez compte que les politiques sont absentes, difficiles d’accès, ou incompréhensibles, c’est que le service est potentiellement opaque, et présente un risque pour vos données.

Raisonner le partage d’image personnelles et intimes

Souvenez-vous…50% des contenus pédocriminels ont été créés à partir d’images volées sur les comptes sociaux de l’entourage des victimes. Il en va de même pour les deep fake à usage illicite.

Anonymiser un maximum les fichiers qu’on uploade

Cette présentation que vous voulez rendre plus jolie grâce à PIMP TA PREZ, l’IA qui transforme tes PPT en œuvre d’art, comporte-t-elle des données confidentielles ? Votre entreprise vous autorise-t-elle à utiliser ce type de service ? Que peut-il se passer si ces données sont exploitées par des tiers ?

Donner des feedbacks

Les contenus générés par les « IA » du moment, sont tirés de ce qui est le plus viral, le plus populaire, et le plus requêté, in-app (depuis le service), ou plus globalement sur Internet.

Si un contenu que vous avez fait générer vous met mal à l’aise, vous paraît biaisé, ou faux, il faut le signaler. Vous contribuez ainsi à l’éducation de l’IA.

Garder de l’esprit critique

Le contenu que j’ai généré est-il fiable ? Ses informations vérifiables ? Mes sources d’information sont-elles diverses ? Le contenu rassemble-t-il des faits ? Ou des opinions ? Le contenu est-il authentique ? Libre de droit ? Avec l’accord de ses créateurices ?

Déconstruire ses biais de confirmation

L’information que je lis, que je vois, est-elle vraie ? Est-elle factuelle ? Ou est-ce que je la crois vraie, parce qu’elle conforte mon opinion ? Est-ce que des personnes peuvent être lésées si je la diffuse ? Est-ce que je contribue à une diffamation si je la diffuse ?

Avoir une routine de sécurité

Changer régulièrement mes mots de passe, mettre à jour mes applications, rester à l’écoute des alertes au phishing…

Différencier moyen et solution

Les « IA » sont des outils, et ne constituent en rien des « solutions magiques » à des sujets de fond. Si on a une organisation bancale, utiliser une « IA », ou une solution d’automatisation, sans questionner l’organisation, ne fera qu’automatiser, ou répliquer une organisation bancale.

Faire preuve de patience

Les technologies sont mouvantes, et ne cessent d’évoluer, de s’améliorer. Ce qui est faillible aujourd’hui ne le restera pas éternellement. Les usages aussi évoluent. Et les « IA » deviendront ce que nous en ferons…de bien et d’éthique.

Pour aller plus loin

- Le Monde informatique : https://www.lemondeinformatique.fr/actualites/lire-des-failles-critiques-dans-torchserve-fragilisent-des-milliers-de-modeles-d-ia-91766.html

- HTTPCS : https://blog.httpcs.com/une-faille-de-securite-par-prompt-infection-touche-les-ia-generatives-comme-chatgpt-et-google-bard/

- NUMERAMA :

- https://www.numerama.com/cyberguerre/1554992-chatgpt-est-en-panne-des-hackers-pro-russes-revendiquent-la-cyberattaque.html

- https://www.numerama.com/tech/1542866-lia-deshabille-des-photos-denfant-pour-en-faire-de-la-pedopornographie.html

- https://www.numerama.com/tech/1542498-phishing-chatgpt-fait-presque-aussi-bien-que-les-pirates-et-cest-un-probleme.html

- WASHINGTON POST : https://www.washingtonpost.com/technology/2023/11/05/ai-deepfake-porn-teens-women-impact/?utm_campaign=%23R%C3%A8gle30%20165&utm_medium=email&utm_source=newsletter_edito

- NEXT INPACT : https://www.nextinpact.com/article/71011/dangers-grands-modeles-langage-chercheuses-avaient-prevenu

- « L’intelligence artificielle n’existe pas », Luc Julia, éd. First

- « Ce sera l’IA oui/et moi », Cécile Dejoux, éd. Vuibert

- « Résistance 2050 », Aurélie Jean et Amanda Sthers, éd. L’observatoire

- Le DAIR Institute, https://www.dair-institute.org/research/

- « Technoféminisme, comment le numérique aggrave les inégalités », Mathilde Saliou éd. Grasset : https://www.nextinpact.com/article/71410/en-ligne-misogynie-utilisee-pour-saper-liberte-dexpression

- Rapport de l’Unesco, sur l’éthique des Intelligences Artificielle, datant de 2021 : https://unesdoc.unesco.org/ark:/48223/pf0000381137

Bien utiliser les différents termes de l'Intelligence Artificielle

Il faut qu’on vous avoue quelque chose…C’est très difficile à exprimer, alors nous irons droit au but ! L’Intelligence Artificielle ne sert pas à travailler, ni à prendre des décisions à votre place !

Pourquoi ? Parce que c’est tout simplement irréalisable pour l’instant. Les recherches autour des Intelligences Artificielles avancent d’année en année. Nous découvrons des programmes très impressionnants tels que ChatGPT, Lensa ou Dall•E, qui annoncent, pour le futur, de nouvelles opportunités de support au travail des Humains. Mais ce n’est pas une raison pour dire n’importe quoi sur les IA, et ce pour plusieurs raisons :

– Pour ne pas se fier à 100% aux contenus des IA, sans vérification ;

– Pour ne pas décevoir les utilisateurs ;

– Pour ne pas décevoir des investisseurs potentiels ;

– Pour ne pas limiter les IA à un sujet informatique ;

– Pour recruter des personnes qualifiées etc.

Vous l’aurez compris, plus vous utiliserez correctement les termes et le vocabulaire de l’Intelligence Artificielle, plus vous serez à même de ne pas vous faire avoir, ou de générer trop d’attente autour d’un projet d’IA.

On vous explique ?

#1 — Il n’y a pas une, mais DES Intelligences Artificielles

Au sens stricte, l’Intelligence Artificielle est un ensemble de théories, techniques et disciplines, dont l’objectif est de doter la machine d’une simulation d’intelligence humaine, sur plusieurs périmètres :

- L’apprentissage ;

- La communication ;

- L'aide à la décision ;

- La résolution de problème ;

- La création ;

- La fabrication ;

- La prédiction...

- Ressentir

- Construire une opinion

- Exprimer des émotions

- S’adapter

- Tirer des leçons personnelles…

Au même titre qu’il n’y a pas un seul modèle d’intelligence chez l’Humain, il y a plusieurs modèles d’Intelligence Artificielle :

L’IA faible ou étroite – ANI

- Il s’agit des IA mises en œuvre aujourd’hui sur différents services : chatbot, moteur de recherche, outil de ciblage, reconnaissance faciale, reconnaissance vocale.

- Elles sont dites « faibles » car elles sont configurées en amont pour imiter une action unique, de manière automatique, à partir de bases de connaissance définies et encadrées.

- Elles ne sont pas pleinement autonomes, et nécessitent des vérifications.

L’IA forte ou générale – AGI

- Ce type d’IA n’est aujourd’hui qu’au stade du concept et de l’expérimentation.

- Pour passer d’une IA faible à une IA forte, il faudrait qu’elle soit en mesure de s’adapter à l’imprévu, apprendre d’elle-même, raisonner et comprendre « exactement » comme un humain, pour résoudre des problèmes, et réagir à des situations.

La super intelligence – ASI

- C’est l’IA de science-fiction, à savoir une IA qui agirait exactement comme l’Humain

- C’est l’IA qui aurait son individualité, et sa conscience propre, quitte à surpasser l’Humain, grâce à des capacités d’analyse et de ressenti qui lui seraient propre

Où est-ce qu’on veut en venir ?

- Il faut être vigilant dans la manière de présenter un projet d’IA, afin de ne pas décevoir l’utilisateur…ou des financeurs, avec une solution miracle

- On ne peut pas réduire l’IA à une discipline purement informatique et technique

- L’activité d’une IA doit toujours être supervisé et vérifié

Exemple d’abus

de langage

- Sens n°1 / Catégorie Abus Gentil : Notre entreprise investit dans l’automatisation pour faciliter certaines tâches

- Sens n°2 / Catégorie Abus Abusé : Notre entreprise n’investit dans rien du tout, mais parler d’IA c’est bon pour l’image

- Sens n°1 / Catégorie Abus Gentil : Notre CRM segmente bien vos fichiers clients, suggère des actions, automatise les envois d’e-mail

- Sens n°2 / Catégorie Abus Abusé : Les commerciaux ne connaissent pas bien le produit, mais maîtrisent les mots à la mode

- Sens n°1 / Catégorie Abus Gentil : Notre solution facilite la prise de décision, en organisant bien les données

- Sens n°2 / Catégorie Abus Abusé : Nous utilisons des anglicismes à la mode, pour vendre une solution qui fait de jolis tableaux de bords

#2 – Les notions à ne pas confondre

IA et Machine Learning

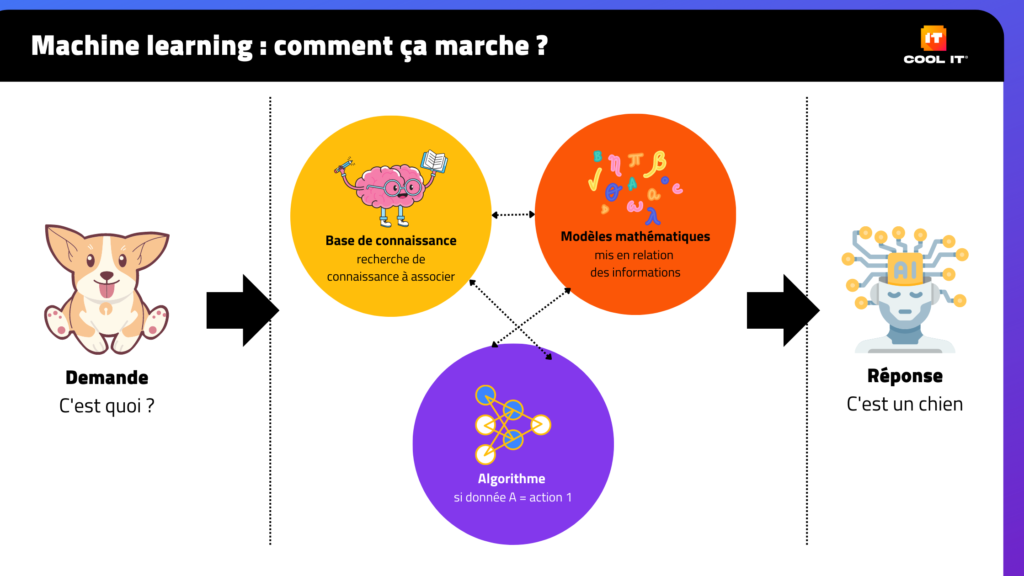

Le Machine Learning est un modèle d’apprentissage pour les IA. À partir d’un ensemble de données, d’algorithmes et de modèles mathématiques, le Machine Learning permet à un système informatique de réaliser des actions, sans être directement dirigé par l’Humain.

Le Machine Learning est exploité dans plusieurs champs d’application comme la reconnaissance vocale (Siri, Alexa), la vision par ordinateur (analyse d’images), la prédiction de résultats, la compréhension de langage naturel (chatbot), reconnaissance d’image (recherche inversée), le transport autonome, la recommandation, le ciblage publicitaire…

IA et Deep Learning

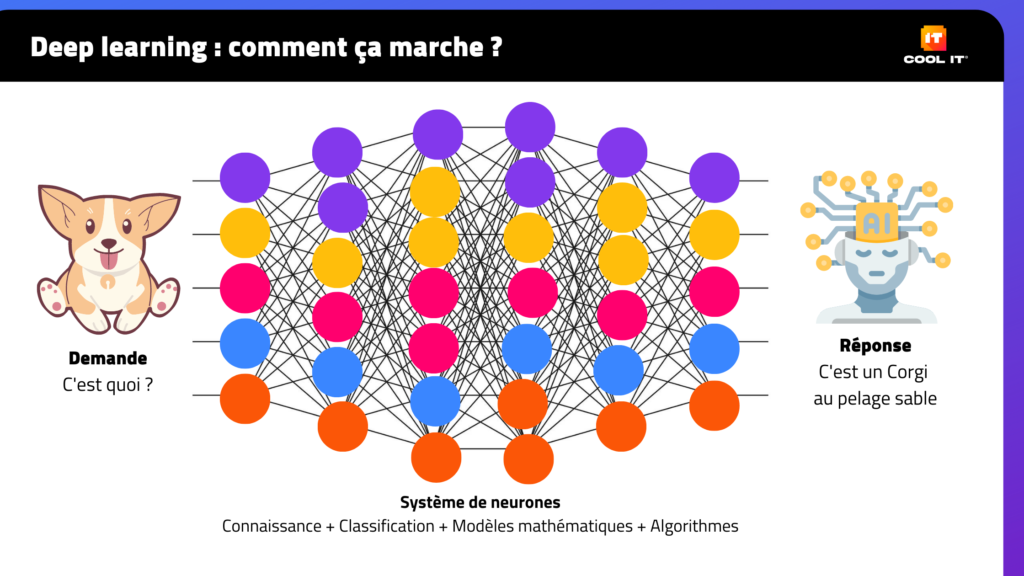

Le Deep Learning est un autre modèle d’apprentissage pour les IA. Ce modèle vise à intégrer des réseaux de neurones dits « profonds » pour permettre aux IA d’analyser des données, de manière plus subtile.

Contrairement au Machine Learning qui traite la donnée de manière linéaire, le Deep Learning apprend aux IA à traiter les données par couche, de plus évident au plus abstrait, comme un arbre de décision géant. On l’exploite aujourd’hui pour la reconnaissance d’image, la reconnaissance vocale, la compréhension de langage naturel, la génération de contenu, la traduction, la détection de fraude…

IA et Algorithme

En informatique, un algorithme est une suite d’étape que l’on rédige, qu’on modélise, à partir de différentes informations, pour qu’un système informatique génère des résultats ou des actions.

Les algorithmes ne sont pas des IA, mais une partie de ce qui les fait fonctionner.

IA et Automatisation

L’automatisation n’est pas qu’un procédé informatique, on peut automatiser des choses de manière mécanique, en faisant appel à l’électronique, sans utiliser de systèmes informatiques.

- En informatique, l’automatisation consiste à utiliser des algorithmes pour effectuer des tâches sans l’intervention directe de l’Humain. Exemple : l’envoi d’e-mail programmé

- Il n’y a pas systématiquement une IA derrière un système automatisé.

IA et Chatbot

Un chatbot est un programme informatique capable de converser avec l’Humain, en langage plus ou moins naturel. Pour ce type de service aussi, il n’y a pas systématiquement une IA derrière.

- Les chatbots, sans IA, fonctionnent plutôt comme une F.A.Q dynamique, avec des questions et des réponses pré-enregistrées, à partir de mots-clés.

- Les chatbots, qui intègrent une IA, analyse le langage, apprennent au fur et mesure des échanges, et sont en capacité d’affiner leur réponse.

- Les faux chatbots vous font échanger avec des Humains. Ceux sont des chats quoi !

Médiatisation des cyberattaques : quelle influence sur les habitudes des e-consommateurs ?

À l’heure où l’on médiatise de plus en plus les incidents de sécurité et les alertes de cyberattaque (phishing, malware…), on est venu à se demander si cela venait à influer sur les habitudes de navigation des internautes, initiés ou non à la sécurité :

- Est-ce que cela entraîne de nouveaux usages ?

- Quels effets sur la navigation ? Quels effets sur l’achat en ligne ?

- De quels critères faut-il tenir compte pour rassurer ?

Pour répondre à ces interrogations, nous avons réalisé une enquête en ligne, diffusée sur Instagram, LinkedIn, et directement à notre réseau réparti entre l’Île-de-France, la Bretagne et la Nouvelle Aquitaine. L’objectif étant de rassembler des profils de personne, de la plus experte en cybersécurité, jusqu’à la personne le moins à l’aise avec ce sujet. Nous avons récolté 199 réponses.

#1 — L’âge n’a pas d’influence sur les niveaux de connaissance

Ce qui a le plus d’effet sur ces appétences sont le milieu professionnel, celui de l’entourage ainsi que de mauvaises expériences (arnaque, défiance…)

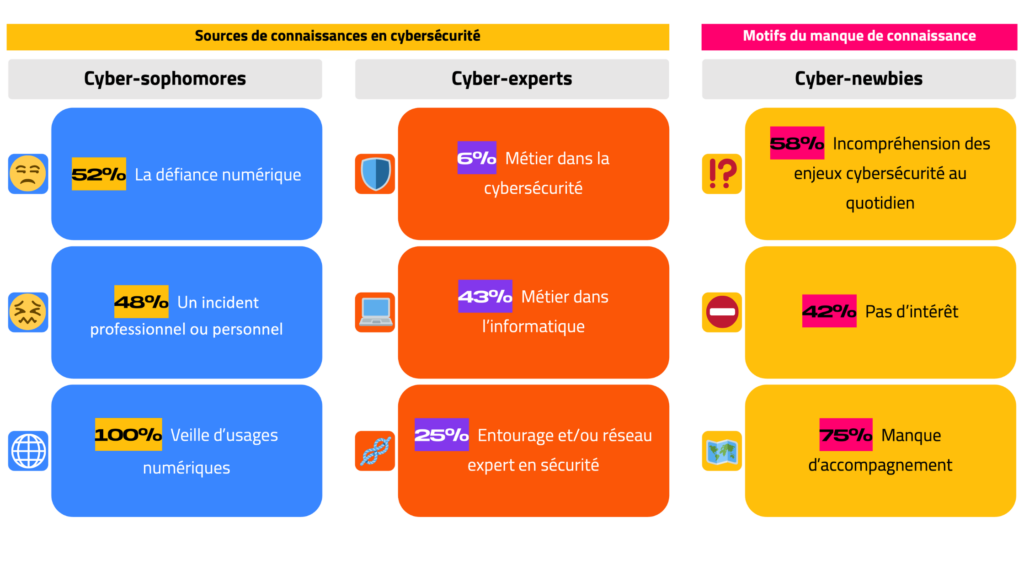

Cette tendance nous a permis de répartir les répondants en 3 catégories :

- Les cyber-experts (33%), personnes qui maîtrisent la majorité des enjeux de la cybersécurité du quotidien ;

- Les cyber-sophomores (47%), personnes qui appliquent des pratiques de sécurité, sans être des experts ;

- Les cyber-newbies (20%), personnes qui reconnaissent manquer de bonnes pratiques.

Sources de connaissances

des cyber-experts :

- 6% exercent un métier dans la cybersécurité ;

- 43% exercent un métier dans l’informatique ;

- 25% bénéficient d’un entourage et/ou d’un réseau qui les sensibilise régulièrement.

Sources de connaissances

des cyber-newbies :

- 58% ont du mal à comprendre les enjeux de la cybersécurité au quotidien ;

- 42% ne s’y intéressent pas ;

- 75% considèrent qu’iels manquent d’accompagnement.

Sources de connaissances

des cyber-sophomores :

- 52% ont acquis des connaissances en cybersécurité du quotidien, motivés par leur défiance numérique ;

- 48% ont acquis des compétences, à la suite d’un incident professionnel ou personnel ;

- 100% ont cherché des réponses et des solutions, en mettant en place des rituels de veille d’usages numériques.

La majorité des cyber-experts tirent leurs connaissances soit de leur milieu professionnel, soit celui de leur entourage. Pour les cyber-sophomores, il y a 2 tendances : une défiance pour le numérique, qui poussent à être naturellement vigilant, ou l’assimilation de nouveaux réflexes à la suite d’un cyber-incident. Concernant les cyber-newbies, les trois-quarts estiment que leur manque de connaissance, viennent d’un manque d’accompagnement.

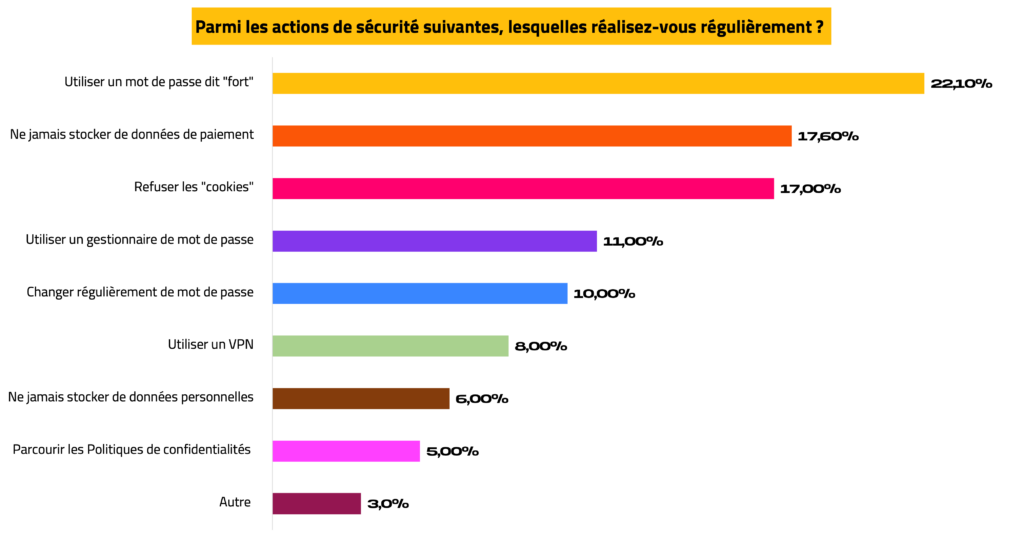

#2 – Rituels de protection

La gestion et la protection des mots de passe sont les actions les plus courantes.

Les répondants qui ont sélectionné « Autre », ont complété leur sélection par les actions suivantes :

- Mise à jour régulière ;

- Privilégier le SSL ;

- Mettre en place une double-authentification ;

- Utiliser un e-mail dédié pour les achats ;

- Utiliser un service tiers de paiement : Paypal, Revolut, Lydia…

#3 – Sentiment de protection, fiabilité du paiement et désengagement

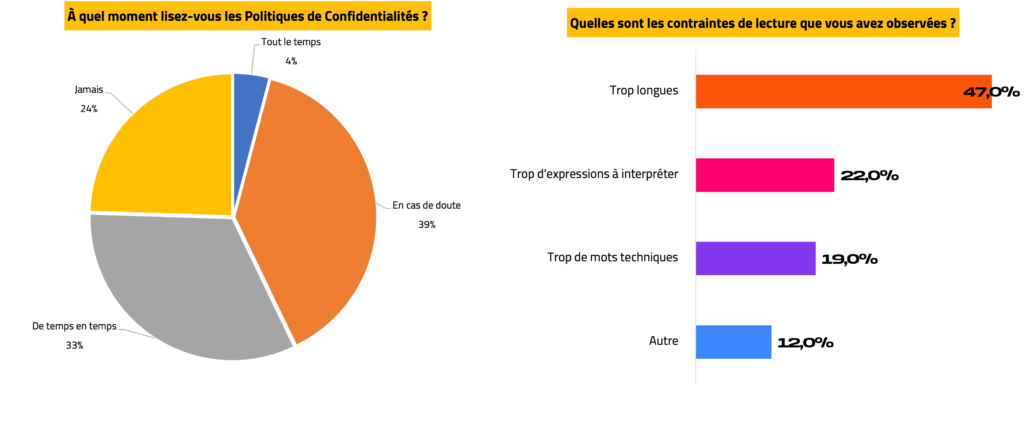

Pour la quasi-moitié des répondants (47%), les Politiques de confidentialité sont contraignantes à lire, à cause de la longueur des textes, qui décourage la lecture. Pour d’autres (41%), c’est davantage le jargon technique et les tournures à interpréter, qui découragent. Cependant, consulter la Politique de confidentialité reste une pratique assez courante quand il y a une mise en doute d’un service (39%).

Parmi les répondants qui ont choisi « Autre » (12%), il a été précisé les contraintes suivantes :

- Fait pour ne pas être lu ;

- Ne précise pas le traitement des données par des tiers ;

- Pas adapté au « commun des mortels » ;

- Sensation de ne pas avoir le choix.

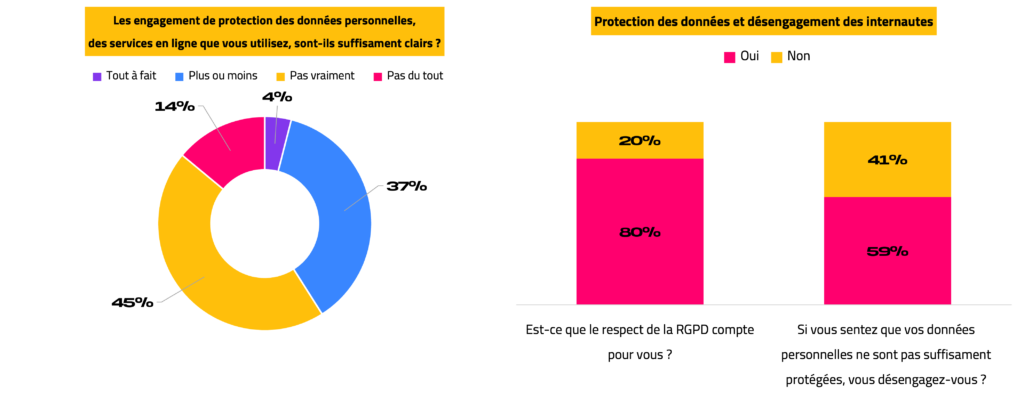

Plusieurs questions concernant le respect du RGPD ont été également posées, afin de comprendre l’effet du RGPD sur les usages des répondants. La majorité d’entre elleux (81,6%) considèrent les services qu’iels utilisent, comme flous à ce sujet. Pourtant le respect du RGPD est bien un moteur d’adhésion et d’engagement (80%). En effet, la moitié des répondants (59%) a déclaré s’être déjà désengagée de services, qui semblaient ne pas protéger correctement les données personnelles.

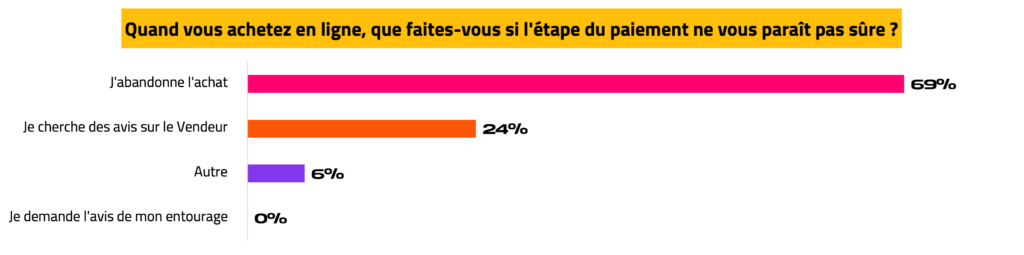

Enfin la fiabilité et l’apparence de l’étape de paiement joue un rôle dans le processus d’achat. Une interface qui ne paraît pas sûre conduit à l’abandon du panier (69%), ou à une suspension de l’achat pour aller récolter des avis sur le Vendeur (24%).

Enfin la fiabilité et l’apparence de l’étape de paiement joue un rôle dans le processus d’achat. Une interface qui ne paraît pas sûre conduit à l’abandon du panier (69%), ou à une suspension de l’achat pour aller récolter des avis sur le Vendeur (24%).

La défiance des internautes envers un service en ligne n’est pas systématique, elle est généralement motivée par :

- La clarté des politiques de protection de la donnée ;

- La traçabilité des données personnelles ;

- La fiabilité du parcours de paiement ;

- L’aspect de l’interface de paiement ;

- La fiabilité du Vendeur, validée par des avis.

Quant au désengagement (résiliation, abandon du panier…) il n’intervient qu’en l’absence d’informations sur un Vendeur, qu’en cas de manquement aux règlementations, ou l’absence de marqueur de fiabilité des interfaces de paiements.

#4 – Avis, fiabilité et bouche-à-oreille

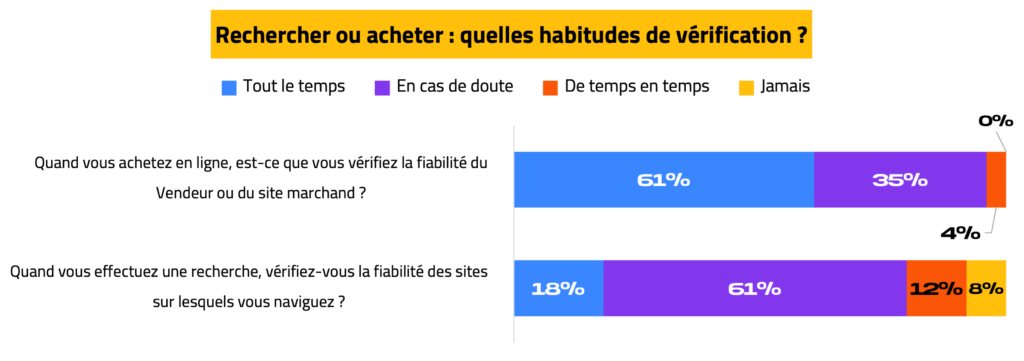

Pour plus de la moitié des répondants (61%), vérifier la fiabilité d’un site dépend de l’objectif principal de la visite : rechercher ou acheter.

Si l’internaute est seulement en recherche d’informations, le site n’est vérifié qu’en cas de doute. En revanche, si l’objectif est d’acheter, vérifier la fiabilité du Vendeur (ou du site marchand) est systématique.

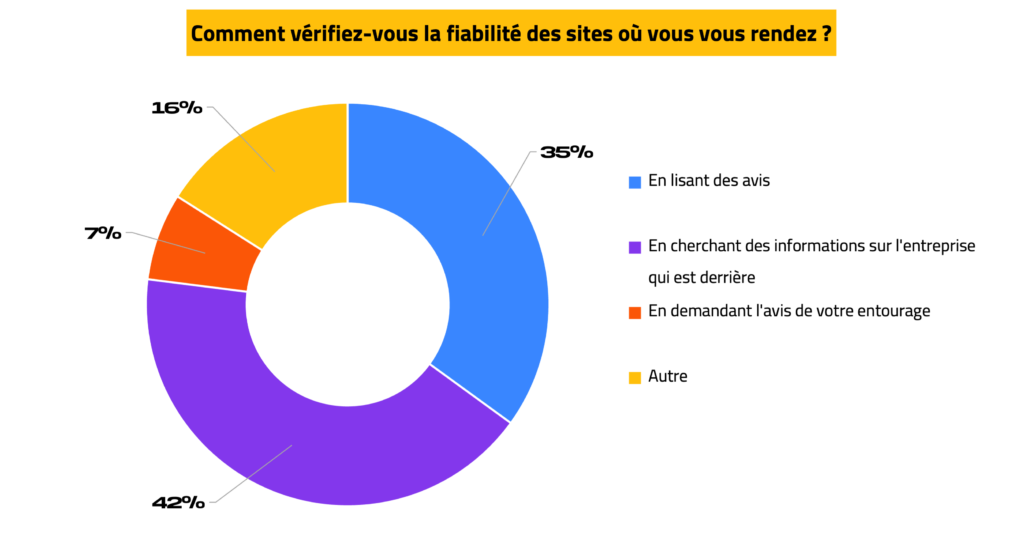

Concernant les sources de vérification, les informations qui permettent d’identifier l’entreprise ou le Vendeur sont plus souvent recueillies (42%), que l’avis de l’entourage (7%).

Quant à l’entourage, ses alertes font l’objet de vérification préalable (73%), avant d’éventuellement se désengager (24%).

L’existence d’informations, sur la structure propriétaire d’un site (nom de l’entreprise, immatriculation, marque, équipe), semble être un critère plus rassurant, que les avis en ligne, ou les alertes de l’entourage.

L’action de vérification varie en fonction de l’objectif de navigation :

- Si l’internaute cherche à récolter des informations, la vérification n’intervient qu’en cas de doute ;

- Si l’internaute cherche à acheter un produit ou un service, la vérification est systématique avant l’achat.

À propos de la notion « en cas de doute », il y a plusieurs critères :

- L’esthétique du site ;

- La clarté des conditions générales de vente ;

- La traçabilité des produits ;

- Le langage employé ;

- L’absence d’avis ;

- L’absence d’une équipe humaine ;

- L’absence de structure claire (entreprise, marque, ambassadeur…).

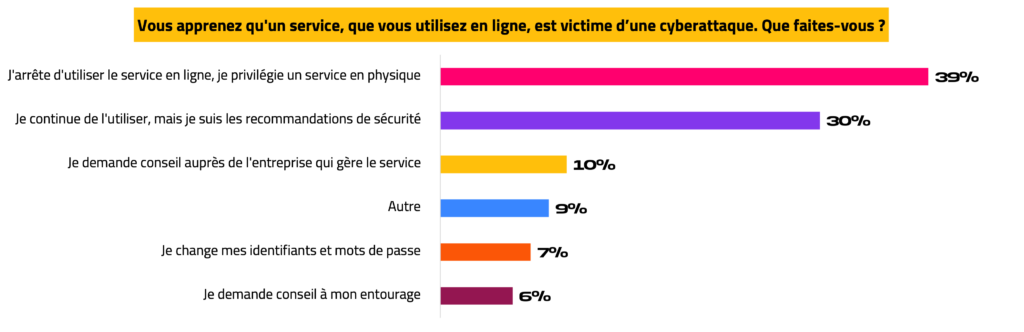

#5 – Effets de la médiatisation d’un cyber-incident

Les répondants, ayant choisi « Autre », ont ajouté les réactions suivantes :

- Vérifier si l’incident n’a pas eu de répercussion sur d’autres services ;

- Attendre de voir des effets concrets avant de réagir.

La divulgation d’un cyber-incident n’est pas source de désengagement, mais de changement de canal d’accès. De plus, certains internautes s’en remettent à l’entreprise compromise, afin de connaître ses préconisations de réaction.

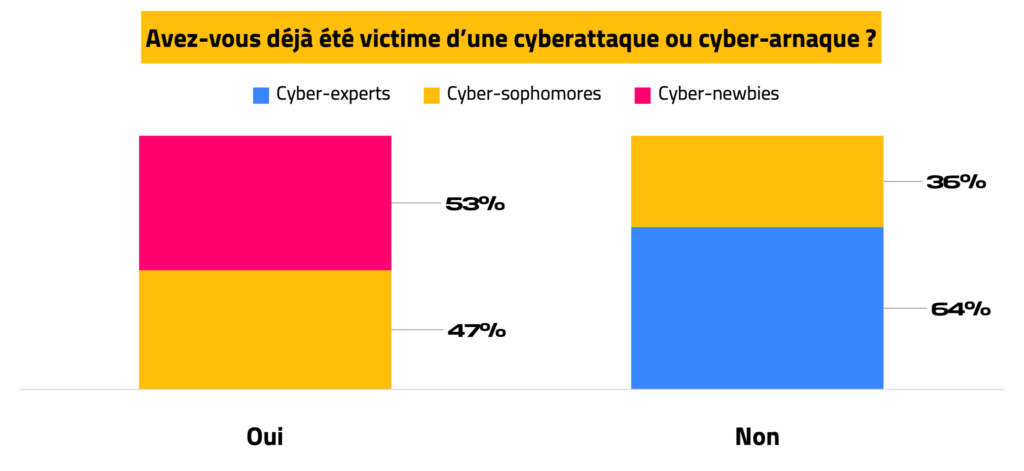

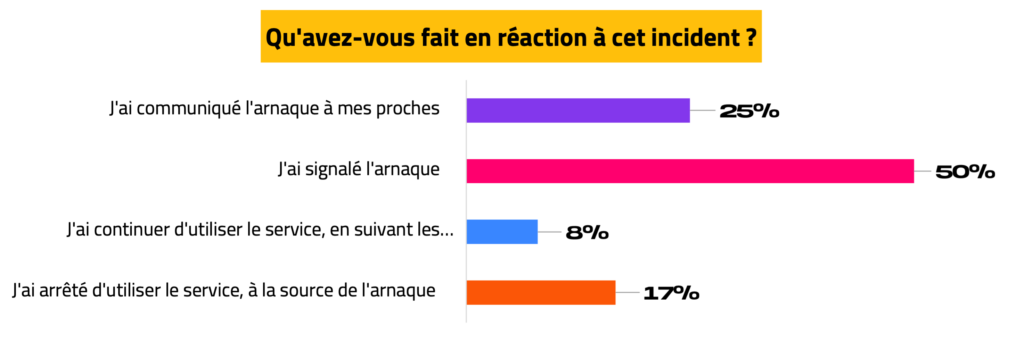

#6 — Les victimes de cyberattaque et/ou arnaque réagissent en misant sur la communication

Parmi les répondants, 14% ont déjà été victime d’une cyberattaque ou d’une arnaque, et sont répartis entre les catégories cyber-newbies (53%) et cyber-sophomores (47%). Les répondants qui n’en ont jamais été victimes (86%), sont répartis entre les catégories cyber-experts (64%) et cyber-sophomores (36%).

Les personnes ayant été victimes d’arnaque en ligne, ou de cyberattaque, privilégient le signalement de l’incident, avant de tabler sur un arrêt de l’utilisation.

Conclusion ? Reprenons les questions qui nous ont poussé à réaliser cette enquête en ligne :

#1 — Est-ce que la médiatisation plus fréquente des cyberattaques a entraîné de nouveaux usages ?

Il n’y a pas forcément de nouveaux usages, mais une prise de conscience, qui entraîne le renforcement de :

- Pratiques de prévention : Renforcement des mots de passe et renforcement d’actions de vérification (profil vendeur, immatriculation d’une entreprise, existence d’une équipe humaine, avis client…) ;

- Pratiques de réactions : Mise à jour des identifiants, signalement, communication, veille de bonnes pratiques.

#2 — Quels effets sur la navigation ? Quels effets sur l’achat en ligne ?

Le désengagement n’est pas systématique, en cas de ressenti d’insécurité en ligne. Tout dépend de l’objectif de l’internaute :

- S’il s’agit de réaliser une recherche, lire, se divertir, il n’y aura désengagement qu’après vérification de plusieurs informations sur le gestionnaire du site. Cette vérification n’entre en vigueur, qu’en cas de doute ;

- S’il s’agit d’acheter un produit ou un service, la vérification est systématique avant l’achat. Le désengagement opère majoritairement quand le parcours de paiement paraît long, ou peu fiable.

À la suite d’un incident, le désengagement n’est pas systématique non plus. La réaction des internautes varie en fonction :

- De la nature de l’incident : Arnaque, spam, phishing, malware…

- De l’effet de l’incident sur d’autres services

- De la réaction de l’entreprise gestionnaire du service en ligne

De plus, si le service en ligne existe en physique, le service physique est privilégié le temps que l’incident soit résolu.

#3 — De quels critères faut-il tenir compte pour rassurer les internautes ?

Les critères qui rassurent peuvent être regroupés en plusieurs catégories :

- L’esthétique et la facilité de navigation — Plus l’accès à une information paraît complexe, plus l’internaute doute de la fiabilité du service. Eh oui…un site « moche », ou qui ne correspond pas à ce qu’on attend d’un service, suscite de la défiance.

- La clarté de l’information — Plus les informations essentielles (sources, prix, conditions de livraison, CGV, CGU…) sont claires et en langage courant, plus les services sont attractifs

- La traçabilité — Les internautes veulent connaître les sources d’une information, la provenance des produits, le rôle des intermédiaires, ce qui est fait des données personnelles…

- L’humanité — On veut vous voir…et savoir qu’il y a une structure existante, des humains, des équipes identifiables, qui travaillent derrière un site

Comment partir en congés d'été, en toute cybersécurité ?

Le saviez-vous ? L’une des raisons pour laquelle votre entreprise est plus vulnérable pendant les congés, c’est surtout parce que salarié•e•s, comme dirigeant•e•s, n’arrivent pas à se déconnecter de leurs outils professionnels. Tout en étant moins attentifs aux risques cyber !

En période de vacances, 9 dirigeant•e•s sur 10 ne décrochent pas complètement de leur activité.

Côté salarié•e•s, il s’agit de 67% des travailleur•se•s français.

Dans cet article nous allons revenir sur les attaques les plus courantes en période de vacances, les bonnes pratiques à mettre en place avant, pendant et après les congés.

#1 — Quels types d’attaques sont les plus courantes en période de vacances ?

Il y a plusieurs modèles de menaces, en fonction de votre niveau hiérarchique dans l’entreprise, mais aussi vos habitudes et destinations de vacances telles que :

- Le vol physique de matériel : ordinateur, clé usb, disque dur, téléphone…

- La perte et la dégradation du matériel (“haaa la pina colada renversée sur le clavier…”)

- L’installation de logiciel espion

- Le vol de données

- Le phishing

- L’arnaque au président

- L’infiltration d’appareil

#2 — Mesurer les risques

Afin de protéger correctement l’entreprise, quand il y a des départs en congés, il y a plusieurs étapes à suivre afin d’être en mesure de :

- Mesurer les conséquences des absences

- Assurer la continuité d’activité et la réponse à incident

- Sensibiliser l’ensemble de l’entreprise aux bonnes pratiques de sécurité en vacances

L’idéal est qu’en amont, vous ayez défini les modèles de menaces de l’entreprise, c’est-à-dire une cartographie des différents risques encourus en cas d’absence d’une fonction, d’un service, etc.

- Quelles sont les données détenues par chaque service ? Par niveau hiérarchique ?

- Sur quels matériels et logiciels sont-elles stockées ?

- A-t-on des outils de détection suffisants pour les protéger ?

- Les équipes accèdent-elles à ces logiciels sur du matériel mobile ? Professionnel ? Ou Personnel ?

- Les équipes utilisent-elles des logiciels non-référencés par l’entreprise ?

- Les équipes sont-elles sensibilisées à la sécurité ?

- Les équipes amènent-elles leur matériel en vacances ?

Une fois ces modèles définis, vous serez en mesure d’en déduire les risques encourus, en fonction de chaque situation, métier et matériel.

#3 — Sensibiliser et…laisser partir en vacances déconnectées !

Nous sommes tous moins vigilants en vacances. C’est pour cela, que le meilleur moyen d’éviter les cyberattaques, c’est de profiter de ses vacances sans :

- Vérifier ses emails ;

- Vérifier ses tickets ;

- Lire les conversations sur Teams ;

- Répondre aux appels professionnels…

Au-delà des risques cyber, il s’agit aussi de respecter le Droit à la déconnexion. Il est important de faire comprendre aux salarié•e•s qu’ils ne perdront pas leur emploi, pour ne pas avoir répondu aux sollicitations pendant leurs congés ( c’est la loi 😉 )

Et si vous êtes un super dirigeant·e qui applique et respecte le Droit à la déconnexion. Mais que les salarié•e•s ont toujours du mal à décrocher, il faut sensibiliser aux bonnes pratiques de vacances en toute cybersécurité :

- Réinitialiser ses mots passe avant de partir et au retour de congés

- Éviter d’annoncer où et quand on part en vacances sur les réseaux sociaux

- Éviter de géolocaliser ses photos de vacances et/ou de prendre des photos dans des cadres facilement reconnaissables

- Ne pas se connecter aux logiciels professionnels sur un WiFi Public

- Ne pas accepter, ni utiliser, de cadeaux type clé USB, disque dur externe, carte SD…

- Activer la vérification des paiements sur son application bancaire

- Privilégier l’utilisation d’un VPN, même sur mobile

- Ranger le matériel professionnel en lieu sûr et clos

- Éviter au maximum de se connecter aux logiciels professionnels sur du matériel personnel

- Éviter de stocker ses mots de passe dans les trousseaux des navigateurs ou des téléphones

- Ne jamais se connecter sur des appareils publics

Nous savons très bien que tout cela est plus facile à dire qu’à faire. Les habitudes mettent du temps à évoluer, surtout en termes de cybersécurité en entreprise. C’est justement pour ça qu’il est essentiel :

- D’anticiper vos modèles de menace

- De définir vos risques et les conséquences de ces risques

- De sensibiliser régulièrement autant les dirigeante·s que les salarié·e·s

En ritualisant de plus en plus ces bonnes pratiques, quelle que soit votre fonction ou votre niveau hiérarchique, vous gagnerez en autonomie, et serez de plus en plus en mesure de savoir comment agir en cas de cybermenace.

Bonnes vacances à tous·tes 🙂 !

Interview de Sylvain Abélard : Les entreprises peuvent-elles utiliser des logiciels gratuits ?

« L’internet libre est-il gratuit ? » C’est la question qui a rythmé la rédaction d’un des thèmes de notre Instagram : @cool_it_fr

Pour y répondre, nous avons abordé la question sous plusieurs angles :

- Celui des internautes

- Celui des professionnels du contenus

- Celui de l’économie

En tant qu’informaticien•ne, quand nous pensons à « la gratuité », nous pensons à l’Open Source. Et bien souvent, nous grinçons des dents, parce qu’en tant que créateur-technicien, pour nous rien n’est jamais vraiment gratuit, et ne devrait jamais l’être totalement pour rester performant et sûr pour les internautes.

Sylvain Abélard, ingénieur Software et partner de la société Faveod, a pris le temps d’échanger avec nous à ce sujet.

#1 – Quel est ton rapport à la gratuité des services en ligne ?

En tant que client, je veux du tout gratuit. Mais si c’est gratuit, c’est vous le produit !

Dans l’ensemble j’ai tendance à fuir le Web gratuit même si la prison Google est dorée.

Mais pas que Google : les exemples ne manquent pas ! Il faut « juste » suivre l’argent et l’histoire.

Les services Google sont pratiques, et comme tout le monde j’apprends ensuite leur coût en données personnelles, en services qui me rendent captifs (le confort d’un tableur partagé), en services qui ferment (Reader, leurs nombreuses messageries) ou qui font le bras de fer avec les acteurs établis (la presse, les commentaires sur Maps).

J’ai appris à me méfier de services qui montent trop vite, puis qui ferment les accès à du contenu que je voulais voir ouvert (Quora, Medium). On sait bien qu’exposer son travail chez un autre, c’est prendre le risque qu’il garde, change, ferme…

On pourrait aussi vouloir un monde moins centralisé, et s’efforcer de prendre des services « moins chers et très pratiques ». Hélas, ils se feront plus ou moins rapidement racheter : Instagram, WhatsApp, Bandcamp, Skype, Tumblr… avec les changements au service que cela peut impliquer.

« En tant que consommateur responsable, je suis content de payer pour des services de qualité, et aussi pour montrer qu’une approche légale et profitable existe. »

Quitte à parler d’histoire ancienne, durant un très court laps de temps, on a vu du RSS partout : des outils ouverts, le rêve que chacun ait son petit serveur et sa part d’internet à soi ! On avait des agrégateurs, des outils permettant de se faire des pages, qui utilisent plusieurs services ouverts…

Puis très vite les intérêts commerciaux ont cherché à re-centraliser ce qui était décentralisé, souvent à perte, dans l’espoir de devenir un acteur indispensable et monétiser tout cela.

En tant que consommateur responsable, je suis content de payer pour des services de qualité, et aussi pour montrer qu’une approche légale et profitable existe. À l’époque, le « danger du piratage » faisait parler jusqu’à l’Assemblée ; depuis, Netflix a mis tout le monde d’accord… et le marché s’est de nouveau fragmenté, le piratage revient plus fort, et ainsi de suite.

Payer, c’est aussi pouvoir voter avec son porte-monnaie : quand diverses entreprises ont voulu ajouter des NFT dans leur produit, il a fallu des mouvements de communautés entières pour dire aux managers « non, nous n’en voulons pas, et nous sommes prêts à quitter le service ».

#2 – Pour nous, Internet s’est fondé sur la gratuité des savoirs et sur le partage, que penses-tu de l’évolution des modèles économiques dans notre accès au contenu ? (tiping, abonnement, crypto…)

Je ne pense pas qu’Internet se soit fondé sur la gratuité.

Internet, ce sont des réseaux décentralisés, pour des raisons stratégiques : d’abord pour l’armée, puis pour les universités qui ont le partage dans leur ADN…(quoique, avec le business des publications et des revues, ça n’est pas si évident).

Internet, c’est pleins d’acteurs qui pensaient faire beaucoup d’argent et qui ont vu ces rêves mis à mal par un acteur dominant, par du piratage, etc.

Ça a culminé en 2000, par une énorme bulle spéculative, et notamment pour toutes les entreprises qui voulaient faire « l’argent de demain ». Finalement c’est Paypal le seul gagnant de cette époque, et dont certaines personnes (la « paypal mafia », Elon Musk par exemple) façonnent encore les modes aujourd’hui.

Personne ne fait d’infrastructure télécom gratuite, personne n’a d’électricité gratuite.

Le partage d’idée gratuit, c’est un acte militant : les mouvements Logiciel Libre, Linux…

Même Firefox fait de gros accords pour proposer un moteur de recherche par défaut.

Même Framasoft, qui fournit de super services, ont bien besoin de se financer quelque part. Ils ont été plébiscités par les profs durant la crise du COVID, et ils ont dû se fendre d’une tribune politique sur le gratuit, les associations, le service public et la mission de l’État.

#3 – L’événement Log4shell a remis sur la table le sujet des développeurs qui travaillent bénévolement à créer des solutions OpenSource. Penses-tu que cela remette en question la gratuité de ce type de modèle ?

Je ne sais pas si log4shell est un événement.

Preuve par XKCD : https://xkcd.com/2347/ (je m’attendais à ce qu’il soit plus vieux)

La maintenance n’est jamais sexy, les problèmes sont connus sans qu’on les regarde.

Les process de sécurité des entreprises disent déjà qu’il faut auditer un peu ses dépendances.

On ne peut pas tout refaire, on doit bien faire confiance à des briques qui ne sont pas chez nous. « Faire, réutiliser, ou acheter » est une question qui se pose tous les jours dans toutes les DSI.

« Le souci n’est pas le gratuit, c’est de mal exploiter le gratuit. »

Une entreprise peut très bien bâtir des choses et faire de l’argent avec des briques gratuites. Elle devrait s’engager, non pas pour l’idéologie, mais simplement pour respecter la loi, protéger ses profits, vérifier que toutes les briques sont encore saines. Le souci n’est pas le gratuit, c’est de mal exploiter le gratuit.

Enfin, la santé mentale des devs Open Source n’est pas un sujet nouveau. On leur en demande davantage, on les traite mal. Il y a des développeurs qui disparaissent ou qui sabotent leurs projets et qui, durant quelques jours, mettent à terre toute une chaîne de sécurité.

Sur les paquets NPM, par exemple, il y a eu ce dev qui a saboté son code dont dépendaient des entreprises, et qui a permis à des pirates d’y mettre des attaques.

Log4shell, c’est la continuité de tout cela, avec peut-être une composante absurde en plus : dans le processus de justification de sécurité, de grosses entreprises ont demandé des audits gratuits à des personnes physiques, qui n’avaient absolument aucun engagement envers elles.

#4 – Selon toi, quel service devrait rester gratuit ? Être payant ? Et pourquoi ?

Rien ne restera gratuit.

Les services publics seront gratuits, car ils sont payés par nos impôts : bibliothèques, médiathèques, services pour participer à la vie locale ou nationale…

D’autres auront une étiquette gratuit et se rémunèreront autrement, via la pub, des partenariats, des produits annexes etc.

Certains services continueront via des plateformes de tipping ou de mécénat, ou tenteront de proposer « mieux que gratuit » (article de Kevin Kelly en mai 2008) : l’immédiateté, coffrets prestige, soutien aux créateurs… à ce titre, les streamers de Twitch sont sûrement un phénomène qui devrait intéresser bien davantage.

Pourquoi mettre en place une politique de gestion de mots de passe ?

“123456”, “qwerty”, “password”, “marseille”, “loulou”… En 2021, les pires mots passe sont toujours les mêmes. On estime même que 406 millions mots de passe ont été divulgués en 2021, soit une moyenne de 6 mots de passe par habitant (source NordPass).

En moyenne, il faut moins d’une seconde pour hacker un compte personnel, qui utilise un mot de passe trop simple. Pour une entreprise dont la gestion des mots de passe est faiblement sécurisée, le risque est le même.

Dans cet article, nous allons vous donner quelques pratiques fondamentales pour mettre en place une politique de gestion de mots de passe.

#1 — Définir un mot de passe complexe

Tout commence avec le bon choix du mot du passe ! Choisir un mot de passe sécurisé permet de :

- Réduire les risques qu’une personne malveillante accède à un compte utilisateur de l’entreprise ;

- Renforcer la sécurité des comptes administrateurs ;

- Intégrer la sécurité dans les bonnes pratiques professionnelles des collaborateurs.

Il y a plusieurs critères à intégrer dans son mot de passe, afin de garantir un niveau de sécurité suffisant :

- 12 caractères minimum ;

- Au moins 1 majuscule ;

- Au moins 1 minuscule ;

- 1 chiffre et un caractère spécial.

On vous l’accorde, il est difficile de retenir et d’innover constamment ce type de mot de passe. Pour cela, le plus simple reste d’utiliser un générateur de mot de passe, comme le générateur en ligne motdepasse.xyz ou les générateurs de logiciel de sécurité en ligne tels que Dashlane, 1password ou Avast.

#2 — Éviter la réutilisation de mot de passe

Même si le mot de passe est complexe, s’il vient à être compromis et divulgué sur internet, il devient inutilisable.

Les hackers utilisent des programmes pour automatiser leurs attaques et trouver les mots de passe.

Dès qu’ils ont en trouvé un, ils le réutilisent sur d’autres sites internet, et ainsi de suite. Les mots de passe volés sont soit revendus, soit utilisé pour compromettre les données de l’entreprise.

Il faut donc éviter au maximum la réutilisation de mots de passe, même avec quelques variantes, comme : « loulou22 », « loulou23 » … Les hackers anticipent également les variations possibles.

#3 — Utiliser un coffre-fort numérique

Avec la multiplication des outils en ligne, nous avons forcément une multiplication de mots de passe. Cette multiplication de mots de passe peut parfois mener à des failles dans la politique de mot de passe, ou l’utilisation de mémo matériel, très risqué : tableau Excel, post-it…

L’utilisation d’un coffre-fort numérique peut permettre de :

- Stocker l’ensemble des mots de passe sur un serveur sécurisé ;

- Générer aléatoirement des mots de passe complexes ;

- Se connecter sans avoir à saisir les identifiants et mots de passe ;

- Partager des données sensibles de manières sécurisées.

Le coffre-fort est protégé par un seul mot de passe maître à retenir. La perte ou la compromission de cet unique mot de passe peut être prise en charge par l’éditeur qui vous propose le coffre-fort.

Parmi les plus connus du marché, on retrouve : Dashlane, NordPass, KeePass, LastPass...

#5 – Éviter de passer par des systèmes tiers, non-dédiés à la sécurité

Google, Facebook, Twitter, LinkedIn… proposent tous des moyens de s’authentifier via leur propre système d’authentification. Le problème avec des services tiers, c’est la dépendance. Si ces derniers viennent à être attaqués, il y a un risque à ce que les accès de l’entreprise soient compromis.

Il en va de même pour les navigateurs : Chrome, Firefox, Edge etc. Ces services sont régulièrement attaqués, et comportent régulièrement des failles de sécurité.

Pour les sujets de sécurité, comme les mots de passe, il vaut mieux privilégier des services dédiés à la sécurité (générateurs, coffre-fort…)

#5 – Activer la double authentification

On ne le répète jamais assez ! Le risque zéro n’existe pas ! On œuvre surtout à réduire les risques au maximum. Les pratiques citées ci-dessus permettent de réduire les risques de vol de mot de passe, mais ne l’empêche pas 100%

Pour renforcer la sécurité d’accès à un compte, il est également conseillé d’en renforcer l’accès via la double authentification.

Cette méthode de sécurité permet, au moment de la connexion à son compte, d’utiliser un second moyen d’authentification pour accéder à son compte. On vérifie doublement la personne qui devra se connecter via un SMS, un e-mail, une application en plus.

Les bénéfices de la double authentification sont multiples :

- Renforcer la sécurité des accès aux comptes sensibles de l’entreprise ;

- Empêcher l’accès à un compte même si le mot de passe a été volé ;

- Renforcer la sécurité en dehors du bureau.

Les méthodes de cyber hacking de mots de passe continuent de se perfectionner, au fil des années. Les attaques sont de plus en plus subtiles. Par exemple, on sait qu’aujourd’hui les hackers peuvent tenter de contrepasser la double authentification.

Pour réduire les risques de sécurité, les entreprises doivent impérativement s’armer d’une politique de gestion de mots passe robustes :

- Définir des mots de passes complexe ;

- Privilégier les coffres forts numériques ;

- Éviter les solutions tierces ;

- Sensibiliser les collaborateurs à la réutilisation ;

- Mettre en place la double authentification.

En complément de ces pratiques, on peut ajouter le renouvellement des mots de passe tous les 90 jours, afin de toujours garder un temps d’avance sur les attaques possibles. Sans oublier, de sensibiliser régulièrement les collaborateurs sur les différents risques et actualités cyber liés aux mots de passe.

Comment sécuriser son code ?

Dans son dernier rapport dédié aux failles de sécurité, IBM a identifié le coût moyen d’une faille de sécurité à 4 millions de dollars. Cisco évoque également qu’une faille de sécurité peut coûter jusqu’à 20% du chiffre d’affaires d'une entreprise.

Certaines de ces failles de sécurité exploitent des vulnérabilités dans le code informatique afin de voler de l’information, s’introduire sur le système informatique, supprimer des données…

De la conception à la maintenance, les développeur-ses peuvent avoir un rôle à jouer dans la protection des données de l'entreprise.

Même si le risque ne peut pas atteindre le niveau 0, je vous propose quelques règles à suivre qui peuvent aider à renforcer ce rôle, sans modifier drastiquement leur activité principale.

Règle n°1 – Toujours concevoir avant de développer

Plus les lignes de code sont complexes, plus elles sont difficiles à maintenir dans le temps, surtout lorsque les développeur-se-s changent.

Pour réduire cette complexité, les équipes de développement doivent pouvoir dédier du temps à la réflexion et à la conception du code.

Plus l’écriture du code est simple, plus elle sera facile à faire évoluer, à transmettre et à maintenir dans le temps.

Règle n°2 – Automatiser les tests

Il est courant que plusieurs développeur-se-s travaillent sur le même code, ce qui amène des problèmes d’intégration et de qualité.

Afin de détecter ces problèmes, on peut opter pour l’intégration continue. Ce type de pratique regroupe un ensemble de technique pour vérifier la qualité du code de manière automatique. Cela aide aussi à identifier s’il y a eu une régression sur le code, et ce, de manière transparente.

L’intégration continue fonctionne grâce à des outils tels que CircleCI, JetBrains ou Travis CI. Ces outils vont reproduire et simuler un déploiement en production, lancer des tests automatiques définis dans le programme…

Règle n°3 – Faire de la veille de vulnérabilités

Une application ou un logiciel informatique utilise régulièrement des bibliothèques externes. Ces bibliothèques peuvent contenir des vulnérabilités, qui peuvent être exploitées par des hackers.

Pour surveiller l’apparition de nouvelles vulnérabilités, le service CVE a pour mission d’identifier, de définir et de cataloguer les nouvelles failles de cybersécurité.

Compte tenu des milliers de vulnérabilités, il existe des plateformes permettant d’agréger et analyser ces failles, selon son existant, le tout en temps réel : Kenna Security Vulnerability Management, Flexera Vulnerability Manager, Tenable.io ou ZeroNorth.

Règle n°4 – Former les développeurs

Les développeur-se-s ne sont pas ou peu formé-e-s à la cybersécurité. Iels appliquent les exigences de sécurité imposées par le-a RSSI et les bonnes pratiques de développement.

Pourtant, ils utilisent de plus en plus de technologies différentes qui amènent leur lot de failles de sécurité.

Les développeur-ses peuvent être le premier rempart aux risques de sécurité. Pour cela, iels doivent être accompagné-es et formé-es aux bonnes pratiques de développement sécurisé.

Iels peuvent être accompagnés sur plusieurs sujets :

- Apprendre à configurer, intégrer et utiliser des outils cyber sécurité (outil d’analyse de code et vulnérabilités, outil de tests d’intégration…) ;

- Apprendre à évaluer les risques liés à l’utilisation d’un outil, définir des critères sécurité avant de choisir un outil, identifier les données sensibles à protéger ;

- Intégrer des méthodes de développement sécurisé, comme définie par l’organisation OWASP…

Règle n°5 – Faire de la revue de code

La revue de code est un des moyens les plus efficaces pour réduire des risques de cybersécurité.

Elle consiste à procéder à l’examen du code par un-e autre développeur-se, généralement plus expérimenté-e.

Le processus de revue de code est essentiel, il permet :

- de réaliser un contrôle qualité en continu ;

- d’enrichir et d’améliorer la qualité des réalisations des développeur-ses

Il existe plusieurs manières de revoir un code :

- Pair programming ;

- Pull requests ;

- Revue périodique…

Règle n°6 – Réaliser des audits de code

L’audit de code permet d’évaluer en profondeur le niveau de sécurité d’un logiciel ou d’une application. Il est mené par une entreprise tierce.

Un audit de code est réalisé dans plusieurs contextes :

- Au moment du lancement d’une application ou d’un logiciel contraint par des obligations réglementaires,

- Lorsque l’application ou le logiciel est massivement utilisé,

- Au moment où l’entreprise devient publiquement connue, les cyber hackers attaquent particulièrement des entreprises visibles.

Il a un double objectif sécurité :

- Identifier les vulnérabilités de sécurité ;

- Évaluer la qualité des mesures de sécurité intégrées au code.

A l’issu d’un audit, un plan d’action technique est fourni qui permet à l’entreprise d’identifier ses points d’amélioration.

Règle n°7 – Activer les logs

Les logs désignent un fichier qui stocke l’historique d'activité d'une application, ou d'un serveur. Pour toute application ou logiciel, il est donc nécessaire d’activer les logs, pour les analyser régulièrement.

Grâce à ces logs, il est possible de détecter des cyberattaques, un dysfonctionnement, des problèmes de sécurité, etc. Ces journaux permettent aux dévs de corriger leurs codes et d’identifier des comportements anormaux.

La sécurité dans le code est au centre des enjeux cybersécurité des entreprises.

Elle doit être utilisée comme un moyen d’améliorer la qualité des développements informatiques et de renforcer la protection de l’entreprise contre des cyberattaques.

Ces règles de sécurité sont les bases pour un premier niveau de sécurité. Elles doivent être revues, renforcées, corrigées de manière régulière.

Enfin, il ne faut pas négliger la partie humaine de la sécurité dans le code : le-a développeur-se. Iels sont en première ligne pour corriger les failles de sécurité, iels doivent être accompagné-es et formé-es aux bonnes pratiques de sécurité, afin de les appliquer dans leur travail de conception, de code et de maintenance.

Comment sécuriser son entreprise avec des logiciels Open Source ?

Chaque année, 370.000 logiciels Open Source sont téléchargés dans le monde. Le dernier rapport de Sonatype, appelé « State of the Software Supply Chain 2020 » a même identifié que 29% de ces logiciels possédaient des vulnérabilités, soit un tiers du marché actuel de l’Open Source. En 2021, le nombre d’attaques utilisant des vulnérabilités Open Source a augmenté de 650%

La plus importante et dernière en date concerne l’exploitation d’une vulnérabilité appelée Log4Shell. Cette vulnérabilité a été détectée dans le logiciel Log4Js, lui-même utilisé par le logiciel Apache, solution utilisée par des dizaines de milliers de site web.

Cet évènement a remis au centre des préoccupations les conditions d’utilisation des logiciels Open Source, les pratiques de maintenance et de financement.

#1 — Open Source, de quoi parle-t-on ?

Un logiciel Open Source, ou logiciel libre, est un programme informatique dont le code est publiquement accessible. N’importe qui peut y accéder, le modifier et en distribuer le code. L’Open Source existe depuis que l’informatique existe.

Le modèle de développement d’un logiciel Open Source est différent d’un logiciel propriétaire :

- Il se repose sur le travail bénévole de communautés de développpeur·ses, à maintenir le code du logiciel sans demander de contrepartie financière

- Il s’enrichit de manière collaborative, n’importe qui, tant qu’iel en a les compétences peut contribuer à améliorer le code

- Il est censé entièrement responsabiliser les utilisateur·rices, qui peuvent eux-mêmes l’exploiter comme iels le souhaitent

La fiabilité d’un logiciel Open Source est donc fortement associée aux développeur·ses qui le maintiennent. Les solutions les plus fiables, comme celles de Red Hat (1er éditeur mondial de solutions Open Source), sont gratuits pour les utilisateur·rices les plus débrouillard·es, payants pour celles et ceux qui souhaitent bénéficier d’un service similaire à une version propriétaire.

En dehors de ce modèle, la gratuité totale peut amener à des problématiques de mise à jour, sécurité, de performance, d’ergonomie…

#2 — Que renforce les dernières cyber actus des problématiques du Logiciel Libre ?

Depuis Log4Shell, on réalise que les risques cyber, qui ciblent les failles de l'Open Source, peuvent être subtiles mais ne sont pas inédites. Tels que l’exploitation de codes vulnérables, le sabotage de logiciels, le découragement des développeur·ses…

Les raisons sont diverses :

- Peu ou pas d’audit interne en amont ;

- Peu ou pas de vérification de la qualité du code ;

- Surcharge de travail des développeur·ses Open Source ;

- Maintenance peu réalisée après la mise en production …

90% des programmes informatiques existants utiliseraient des modules Open Source pour fonctionner. Cela sous-entend que la majorité des programmes du marché sont dépendants de leur fiabilité.

Du fait de cette dépendance, il y a un réel enjeu à valoriser l'Open Source d’une part, et d’autre part à renforcer les politiques de maintenance.

3 — Pourquoi financer les développements Open Source ?

Le développement Open Source n’est pas gratuit pour ses créateur·rices. Il demande du temps, souvent pris sur le temps libre de développeur·ses passionné·es. Pour en tirer profit, il est primordial de valoriser les communautés qui font vivre ce milieu, afin qu’iels aient les moyens de proposer des solutions plus fiables.

Les modèles de rémunération peuvent être divers :

- Recruter un·e développeur·se et/ou un expert en interne pour travailler sur la maintenance ;

- Rémunérer directement les développeur·ses Open Source, si iels proposent des services de maintenance ;

- Financer des programmes Open Source : collectifs, formation, entreprise spécialisée, initiatives gouvernementales...

Néanmoins, il faut garder en tête que l’Open Source ne fonctionne pas pour tout. Cela requiert un véritable questionnement sur la dépendance informatique et sur sa propre politique de maintenance, de sécurité.

4 — Mais du coup, doit-on arrêter d'exploiter les logiciels Open Source ?

Non ! L’Open Source contribue à l’enrichissement de l’informatique.

Il permet :

- d’accélérer l’innovation

- de maintenir l’accessibilité logiciel aux organisations plus modestes

- d’expérimenter des produits

Ce n’est pas le modèle d’organisation qui est à revoir, mais l’exploitation des logiciels.

Pour citer Sylvain Abélard, ingénieur logiciel chez Faveod : « Le soucis n’est pas les gratuit, c’est de mal exploiter le gratuit. »

Pour une meilleure exploitation des logiciels libres, il faut donc :

- Être en mesure de se responsabiliser, calibrer leur dépendance et investir davantage sur la maintenance, la sécurité

- Soit fournir des contreparties justes aux acteur·rices de l’Open Source

Ainsi, les organisations pourraient être en mesure d’entretenir un cercle vertueux. La traçabilité des développements contribueraient à la fois au maintien des valeurs de l’Open Source, mais aussi au maintien des organisations de ses exploitants.

Décryptage Sécurité : que retenir de l'incendie d'un datacenter OVH ?

En mars dernier, l’incendie du Datacenter de OVH a secoué le monde informatique. Près de 3,6 millions de sites web et sous-domaines, hébergés chez le n°1 du cloud européen, se sont retrouvés indisponibles pendant plusieurs jours. Pour certains, c’est l’ensemble de leurs données qui a été perdu.

Cet événement a ainsi mis en exergue le besoin pour les entreprises, petites comme grandes, de se munir d’un plan de continuité (PCA) pour éviter un arrêt d’activité soudain. Pour cela, il est important d’en comprendre les objectifs, les actions à entreprendre pour le définir et les avantages que cela apporte à terme.

#1 - Quels sont les objectifs d’un PCA ?

Un Plan de Continuité d’Activité a pour objectif de garantir le maintien de l’activité de l’entreprise en cas de sinistre majeur (cyberattaque, catastrophe naturelle, incendie, pandémie…), et plus particulièrement, de maintenir le fonctionnement du système d’information. Il permet de réduire les risques d’arrêt d’activité et de préparer l’entreprise à des événements imprévus.

Il se formalise par la réalisation d’un document référentiel regroupant un ensemble de procédures à mettre en place, d’une analyse de risques à laquelle on associe un plan d’action, des rôles et des niveaux de responsabilités.

Ce référentiel nécessite du temps, mais peu d’investissement en fonction de l’internalisation ou externalisation de l’étude. Le choix d’un prestataire se décide en fonction de l’appétence aux risques de l’entreprise. Si le risque est une notion nouvelle, il peut être intéressant d’externaliser.

#2 - Comment mettre en place un PCA ?

Dans un premier temps, il est indispensable de définir une gouvernance sécurité comprenant un·e responsable, avec des connaissances en termes de sécurité, qui pilotera ce projet.

Sa première tâche est d’identifier tous les actifs critiques de l’entreprise : une donnée, une application ou un logiciel, une ressource humaine – dont l’indisponibilité impacterait fortement l’activité de l’entreprise.

Pour cela, il faut réaliser une analyse de risques qui intègre une analyse d’impact, une définition des niveaux de risques, un inventaire de l’ensemble des facteurs de risques pouvant impacter l’entreprise et les moyens disponibles pour mitiger ces risques.

A l’issu de cette analyse, il est nécessaire de valider les plans de mitigation[1] associés à chaque risque en les alignant à la stratégie globale et aux moyens réels de l’entreprise. Pour rappel, un PCA a pour objectif de maintenir l’activité essentiel de l’entreprise, il n’a pas vocation à maintenir l’entièreté des activités.

Enfin, l’ensemble de ces informations doivent être inscrits dans le document référentiel dans lequel on intègre également des rôles, des niveaux de responsabilités pour chaque plan de mitigation ainsi qu’un planning. Ce planning doit intégrer à minima les futurs tests de gestion de crise en réel, les fréquences de mise à jour des procédures et les dates de revue de l’analyse de risques.

#3 – Pourquoi mettre en place un PCA ?

Définir un PCA représente un avantage stratégique pour l’entreprise sur plusieurs aspects :

- Le maintien de l’activité opérationnelle : Grâce au PCA, l’activité critique peut continuer de fonctionner, même en mode dégradé[2], et ainsi permettre de réduire les pertes de marché, l’immobilisation des équipes, et les incidents contractuels.

- Un avantage concurrentiel : Face à des concurrents moins bien préparés, qui seraient dans une situation similaire, le PCA représente une opportunité de rassurer les clients acquis sur la stabilité de l’entreprise mais aussi d’en attirer de nouveaux.

- Une opportunité RH : Les salariés sont sensibilisés aux sujets sécurité et risques. Ils sont également rassurés par la fiabilité de leur organisation en cas de crise ou de situations imprévues qui viendrait à impacter leur activité.

L’incendie malheureux d’OVH démontre l’importance de se munir d’un PCA en cas de défaillance d’un de ses prestataires ou de l’apparition d’un sinistre majeur. Le PCA est considéré comme un surcoût pour l’entreprise, pourtant des actions simples et peu onéreuses permettent de garder une bonne maîtrise des risques impactant l’entreprise. Ainsi, que l’on soit une TPE ou une PME, on s’assure de réduire les risques lié à un arrêt d’activité. Concernant les actions plus complexes à mettre en œuvre, ils doivent s’inscrire dans la stratégie globale de l’entreprise afin d’en accepter les risques en cas de non-réalisation.

[1] Définition « Plan de mitigation » : Plan de mise en œuvre de mesures destinées à atténuer les conséquences d’un risque

[2] Définition « Mode Dégradé » : Situation où tout ou partie d’une entité organisée doit fonctionner sans ses ressources habituelles, humaines et matérielles