Comment sécuriser son code ?

Dans son dernier rapport dédié aux failles de sécurité, IBM a identifié le coût moyen d’une faille de sécurité à 4 millions de dollars. Cisco évoque également qu’une faille de sécurité peut coûter jusqu’à 20% du chiffre d’affaires d'une entreprise.

Certaines de ces failles de sécurité exploitent des vulnérabilités dans le code informatique afin de voler de l’information, s’introduire sur le système informatique, supprimer des données…

De la conception à la maintenance, les développeur-ses peuvent avoir un rôle à jouer dans la protection des données de l'entreprise.

Même si le risque ne peut pas atteindre le niveau 0, je vous propose quelques règles à suivre qui peuvent aider à renforcer ce rôle, sans modifier drastiquement leur activité principale.

Règle n°1 – Toujours concevoir avant de développer

Plus les lignes de code sont complexes, plus elles sont difficiles à maintenir dans le temps, surtout lorsque les développeur-se-s changent.

Pour réduire cette complexité, les équipes de développement doivent pouvoir dédier du temps à la réflexion et à la conception du code.

Plus l’écriture du code est simple, plus elle sera facile à faire évoluer, à transmettre et à maintenir dans le temps.

Règle n°2 – Automatiser les tests

Il est courant que plusieurs développeur-se-s travaillent sur le même code, ce qui amène des problèmes d’intégration et de qualité.

Afin de détecter ces problèmes, on peut opter pour l’intégration continue. Ce type de pratique regroupe un ensemble de technique pour vérifier la qualité du code de manière automatique. Cela aide aussi à identifier s’il y a eu une régression sur le code, et ce, de manière transparente.

L’intégration continue fonctionne grâce à des outils tels que CircleCI, JetBrains ou Travis CI. Ces outils vont reproduire et simuler un déploiement en production, lancer des tests automatiques définis dans le programme…

Règle n°3 – Faire de la veille de vulnérabilités

Une application ou un logiciel informatique utilise régulièrement des bibliothèques externes. Ces bibliothèques peuvent contenir des vulnérabilités, qui peuvent être exploitées par des hackers.

Pour surveiller l’apparition de nouvelles vulnérabilités, le service CVE a pour mission d’identifier, de définir et de cataloguer les nouvelles failles de cybersécurité.

Compte tenu des milliers de vulnérabilités, il existe des plateformes permettant d’agréger et analyser ces failles, selon son existant, le tout en temps réel : Kenna Security Vulnerability Management, Flexera Vulnerability Manager, Tenable.io ou ZeroNorth.

Règle n°4 – Former les développeurs

Les développeur-se-s ne sont pas ou peu formé-e-s à la cybersécurité. Iels appliquent les exigences de sécurité imposées par le-a RSSI et les bonnes pratiques de développement.

Pourtant, ils utilisent de plus en plus de technologies différentes qui amènent leur lot de failles de sécurité.

Les développeur-ses peuvent être le premier rempart aux risques de sécurité. Pour cela, iels doivent être accompagné-es et formé-es aux bonnes pratiques de développement sécurisé.

Iels peuvent être accompagnés sur plusieurs sujets :

- Apprendre à configurer, intégrer et utiliser des outils cyber sécurité (outil d’analyse de code et vulnérabilités, outil de tests d’intégration…) ;

- Apprendre à évaluer les risques liés à l’utilisation d’un outil, définir des critères sécurité avant de choisir un outil, identifier les données sensibles à protéger ;

- Intégrer des méthodes de développement sécurisé, comme définie par l’organisation OWASP…

Règle n°5 – Faire de la revue de code

La revue de code est un des moyens les plus efficaces pour réduire des risques de cybersécurité.

Elle consiste à procéder à l’examen du code par un-e autre développeur-se, généralement plus expérimenté-e.

Le processus de revue de code est essentiel, il permet :

- de réaliser un contrôle qualité en continu ;

- d’enrichir et d’améliorer la qualité des réalisations des développeur-ses

Il existe plusieurs manières de revoir un code :

- Pair programming ;

- Pull requests ;

- Revue périodique…

Règle n°6 – Réaliser des audits de code

L’audit de code permet d’évaluer en profondeur le niveau de sécurité d’un logiciel ou d’une application. Il est mené par une entreprise tierce.

Un audit de code est réalisé dans plusieurs contextes :

- Au moment du lancement d’une application ou d’un logiciel contraint par des obligations réglementaires,

- Lorsque l’application ou le logiciel est massivement utilisé,

- Au moment où l’entreprise devient publiquement connue, les cyber hackers attaquent particulièrement des entreprises visibles.

Il a un double objectif sécurité :

- Identifier les vulnérabilités de sécurité ;

- Évaluer la qualité des mesures de sécurité intégrées au code.

A l’issu d’un audit, un plan d’action technique est fourni qui permet à l’entreprise d’identifier ses points d’amélioration.

Règle n°7 – Activer les logs

Les logs désignent un fichier qui stocke l’historique d'activité d'une application, ou d'un serveur. Pour toute application ou logiciel, il est donc nécessaire d’activer les logs, pour les analyser régulièrement.

Grâce à ces logs, il est possible de détecter des cyberattaques, un dysfonctionnement, des problèmes de sécurité, etc. Ces journaux permettent aux dévs de corriger leurs codes et d’identifier des comportements anormaux.

La sécurité dans le code est au centre des enjeux cybersécurité des entreprises.

Elle doit être utilisée comme un moyen d’améliorer la qualité des développements informatiques et de renforcer la protection de l’entreprise contre des cyberattaques.

Ces règles de sécurité sont les bases pour un premier niveau de sécurité. Elles doivent être revues, renforcées, corrigées de manière régulière.

Enfin, il ne faut pas négliger la partie humaine de la sécurité dans le code : le-a développeur-se. Iels sont en première ligne pour corriger les failles de sécurité, iels doivent être accompagné-es et formé-es aux bonnes pratiques de sécurité, afin de les appliquer dans leur travail de conception, de code et de maintenance.

Comment sécuriser son entreprise avec des logiciels Open Source ?

Chaque année, 370.000 logiciels Open Source sont téléchargés dans le monde. Le dernier rapport de Sonatype, appelé « State of the Software Supply Chain 2020 » a même identifié que 29% de ces logiciels possédaient des vulnérabilités, soit un tiers du marché actuel de l’Open Source. En 2021, le nombre d’attaques utilisant des vulnérabilités Open Source a augmenté de 650%

La plus importante et dernière en date concerne l’exploitation d’une vulnérabilité appelée Log4Shell. Cette vulnérabilité a été détectée dans le logiciel Log4Js, lui-même utilisé par le logiciel Apache, solution utilisée par des dizaines de milliers de site web.

Cet évènement a remis au centre des préoccupations les conditions d’utilisation des logiciels Open Source, les pratiques de maintenance et de financement.

#1 — Open Source, de quoi parle-t-on ?

Un logiciel Open Source, ou logiciel libre, est un programme informatique dont le code est publiquement accessible. N’importe qui peut y accéder, le modifier et en distribuer le code. L’Open Source existe depuis que l’informatique existe.

Le modèle de développement d’un logiciel Open Source est différent d’un logiciel propriétaire :

- Il se repose sur le travail bénévole de communautés de développpeur·ses, à maintenir le code du logiciel sans demander de contrepartie financière

- Il s’enrichit de manière collaborative, n’importe qui, tant qu’iel en a les compétences peut contribuer à améliorer le code

- Il est censé entièrement responsabiliser les utilisateur·rices, qui peuvent eux-mêmes l’exploiter comme iels le souhaitent

La fiabilité d’un logiciel Open Source est donc fortement associée aux développeur·ses qui le maintiennent. Les solutions les plus fiables, comme celles de Red Hat (1er éditeur mondial de solutions Open Source), sont gratuits pour les utilisateur·rices les plus débrouillard·es, payants pour celles et ceux qui souhaitent bénéficier d’un service similaire à une version propriétaire.

En dehors de ce modèle, la gratuité totale peut amener à des problématiques de mise à jour, sécurité, de performance, d’ergonomie…

#2 — Que renforce les dernières cyber actus des problématiques du Logiciel Libre ?

Depuis Log4Shell, on réalise que les risques cyber, qui ciblent les failles de l'Open Source, peuvent être subtiles mais ne sont pas inédites. Tels que l’exploitation de codes vulnérables, le sabotage de logiciels, le découragement des développeur·ses…

Les raisons sont diverses :

- Peu ou pas d’audit interne en amont ;

- Peu ou pas de vérification de la qualité du code ;

- Surcharge de travail des développeur·ses Open Source ;

- Maintenance peu réalisée après la mise en production …

90% des programmes informatiques existants utiliseraient des modules Open Source pour fonctionner. Cela sous-entend que la majorité des programmes du marché sont dépendants de leur fiabilité.

Du fait de cette dépendance, il y a un réel enjeu à valoriser l'Open Source d’une part, et d’autre part à renforcer les politiques de maintenance.

3 — Pourquoi financer les développements Open Source ?

Le développement Open Source n’est pas gratuit pour ses créateur·rices. Il demande du temps, souvent pris sur le temps libre de développeur·ses passionné·es. Pour en tirer profit, il est primordial de valoriser les communautés qui font vivre ce milieu, afin qu’iels aient les moyens de proposer des solutions plus fiables.

Les modèles de rémunération peuvent être divers :

- Recruter un·e développeur·se et/ou un expert en interne pour travailler sur la maintenance ;

- Rémunérer directement les développeur·ses Open Source, si iels proposent des services de maintenance ;

- Financer des programmes Open Source : collectifs, formation, entreprise spécialisée, initiatives gouvernementales...

Néanmoins, il faut garder en tête que l’Open Source ne fonctionne pas pour tout. Cela requiert un véritable questionnement sur la dépendance informatique et sur sa propre politique de maintenance, de sécurité.

4 — Mais du coup, doit-on arrêter d'exploiter les logiciels Open Source ?

Non ! L’Open Source contribue à l’enrichissement de l’informatique.

Il permet :

- d’accélérer l’innovation

- de maintenir l’accessibilité logiciel aux organisations plus modestes

- d’expérimenter des produits

Ce n’est pas le modèle d’organisation qui est à revoir, mais l’exploitation des logiciels.

Pour citer Sylvain Abélard, ingénieur logiciel chez Faveod : « Le soucis n’est pas les gratuit, c’est de mal exploiter le gratuit. »

Pour une meilleure exploitation des logiciels libres, il faut donc :

- Être en mesure de se responsabiliser, calibrer leur dépendance et investir davantage sur la maintenance, la sécurité

- Soit fournir des contreparties justes aux acteur·rices de l’Open Source

Ainsi, les organisations pourraient être en mesure d’entretenir un cercle vertueux. La traçabilité des développements contribueraient à la fois au maintien des valeurs de l’Open Source, mais aussi au maintien des organisations de ses exploitants.

Femme de la Tech — Interview de La Steminista, ingénieure cybersécurité et dév Python Django

#1— C’est quoi Steminista ? Qui se cache derrière ? Pourquoi avoir lancé un blog et un compte Instagram ?

La Steminista, c’est simplement la fusion des termes « steminist » et « pythonista ». Deux adjectifs qui me décrivent assez bien en tant qu’ingénieure informatique.

Pythonista, parce que, depuis quelques années déjà, j’utilise principalement Python dans mon travail et mes projets perso.

Et Steminist, parce que je suis convaincu que la contribution des femmes est primordiale dans les sciences dures ou les disciplines dites STEM (Sciences, Technologies, Engineering, Maths).

En tant qu’ingénieure, j’ai eu l’occasion de collaborer sur des projets dans différents métiers et il est vrai que les femmes sont sous-représentées dans le milieu de la tech. Je pense que c’est un vrai gâchis et c’est l’une des principales raisons qui m’ont motivée à lancer mon blog.

Par ailleurs, la documentation et les contenus de formation sont principalement en anglais. Je me disais qu’un blog en français ne ferait pas de mal pour les francophones pour qui l’anglais pouvait être une barrière dans leur processus d’apprentissage. En bref, le blog et le compte instagram sont une façon comme une autre de transmettre, mais aussi d’apprendre de la communauté d’informaticiens présente sur les réseaux.

#2—Tu es ingénieure en cyber avec une spécialisation Python. Quel a été ton parcours ?

J’ai appris les fondamentaux et les bases de l’informatique en école d’ingénieurs. C’était une formation assez vaste et généraliste mais tout à fait bénéfique.

En travaillant, je me suis retrouvée dans des projets qui ont nécessité de mettre en place des solutions pour répondre à des besoins divers. Il fallait avoir plusieurs casquettes et c’est comme ça que je me suis tournée vers Python.

Je pouvais faire de l’automatisation pour les tâches quotidiennes, mettre en place des solutions web avec Django notamment (un Framework puissant basé sur Python) et je profitais des nombreuses librairies qu'offrait Python pour réaliser entre autres des statistiques et de la visualisation de données. Pour faire court, il fallait être polyvalent, rapide et efficace, et Python était un peu mon couteau-suisse.

Après quelques années, j’ai décidé de me spécialiser. Je me suis alors orientée en sécurité informatique. La formation que j’ai suivie a consolidé mes acquis d’informaticienne généraliste, dans le domaine de la sécurité des systèmes d’information. J’y ai appris à concevoir des systèmes et des solutions robustes et sécurisés, en prenant en compte les aspects techniques, organisationnels et juridiques.

#3—Qu’est-ce qui t’a attiré vers cette profession ?

Les premiers cours d’algorithmique ont été un tournant. J’ai adoré résoudre des problèmes concrets en utilisant des logiques de programmation. Et c’est comme ça que je me suis orientée vers les sciences informatiques.

J’ai eu l’occasion de faire des stages dans différents secteurs et c’est l’une des choses que j’aime le plus en informatique. On apprend continuellement en collaborant avec différents corps de métiers. Ces expériences professionnelles m’ont conforté dans l’idée que c’était ce que je voulais faire.

#4—Qu’est-ce que tu fais concrètement ? À quel moment fait-on appel à toi ?

En tant qu’ingénieure en cybersécurité, cela veut dire que je contribue à la sécurisation et la protection des systèmes d’informations contre les incidents et les attaques malveillantes.

Je travaille actuellement au sein d’une équipe chargée de la conception et de la sécurisation des systèmes d’information.

Il est aussi important de sensibiliser les utilisateurs de façon continue, pour qu’ils apprennent à avoir les bons réflexes face aux dangers qui peuvent menacer l’entreprise.

Mon boulot est de protéger les données et le patrimoine informationnel de l’organisation. Pour cela, il faut réfléchir à une stratégie et la mettre en place à l’aide des moyens techniques et organisationnels mis à notre disposition.

Pour faire simple, construire une stratégie sécurité revient à analyser les risques auxquels l’entreprise est exposée, pour ensuite définir et implémenter des politiques de sécurité.

Il est aussi important de sensibiliser les utilisateurs de façon continue, pour qu’ils apprennent à avoir les bons réflexes face aux dangers qui peuvent menacer l’entreprise.

#5—La sécurité est un sujet qui devient de plus en plus central dans l’actualité informatique, mais reste pourtant assez impopulaire en France, pourquoi selon toi ?

A mon avis, il y a plusieurs facteurs.

- Notre imaginaire ou l’idée qu’on se fait de la sécurité informatique : Dès qu’on parle de cybersécurité, on pense à un jeune homme en hoodie mi-fou mi-génie, planqué dans une salle sombre prêt à répandre le chaos.

- L’apparente complexité du sujet : La sécurité est liée à l’insécurité que l’on ressent face à un sujet vaste qui paraît de prime abord trop compliqué à appréhender. Et ce n’est pas la faute de monsieur et madame tout le monde. Les experts en cybersécurité s’adressent principalement à leur communauté. Pour beaucoup, c’est un univers qui semble réservé à des initiés qui parlent leur propre langage.

- Le sentiment de ne pas être responsable : On se dit que la sécurité est l’affaire exclusive du constructeur du produit ou du fournisseur de service.

- La tendance à sacrifier la sécurité au profit d’une expérience utilisateur plus fluide et plus rapide.

Beaucoup d’entreprises ne mesurent pas l’importance de ces « peut-être » et ne veulent pas investir en fonction de ces prédictions. C’est humain mais ça peut coûter cher. On constate parfois que, tant qu’elle n’a pas été attaquée, une entreprise ne mettra pas tous les moyens pour se protéger.

#5—On constate une importante recrudescence de pannes et de cyberattaques à travers le monde, avec des impacts importants, comment se fait-il que les entreprises soient aussi vulnérables ?

Tout d’abord, la sécurité est un investissement basé sur des prédictions. En d’autres termes, on construit une stratégie de sécurité sur des scénarios décrivant la probabilité que la société soit « un jour », « peut-être » attaquée.

Beaucoup d’entreprises ne mesurent pas l’importance de ces « peut-être » et ne veulent pas investir en fonction de ces prédictions. C’est humain mais ça peut coûter cher. On constate parfois que, tant qu’elle n’a pas été attaquée, une entreprise ne mettra pas tous les moyens pour se protéger.

Mais fort heureusement, les choses changent avec les lois et les nouvelles réglementations en vigueur qui font en sorte que les entreprises prennent la question plus au sérieux.

Par ailleurs, on sait que le facteur humain est la principale source des incidents cybers. La sensibilisation et la formation des collaborateurs, à tous les niveaux, est centrale et ne doit pas être prise à la légère.

On pense aussi que la sécurité est une action ponctuelle, alors que c’est un processus en permanente évolution. Les risques doivent être réévalués, les réponses aux menaces et les politiques doivent être constamment mises à jour.

Enfin, le risque zéro n’existe pas. Les experts sécurité veillent principalement à réduire les risques d’incidents autant que possible et c’est un processus continuel. En d’autres termes, c’est une guerre perpétuelle entre les experts chargés de protéger l’entreprise et les hackers malveillants.

#6—Selon toi, qu’est-ce qu’il faudrait mettre en place pour mieux sensibiliser à la sécurité ?

L’humain est au centre de toute stratégie de sécurité. L’objectif de la sensibilisation à la sécurité est d’instaurer une culture de la cybersécurité. Il est important de mettre en place des formations et des techniques de sensibilisation à la cybersécurité efficaces en entreprise. Il faudrait par exemple :

- Produire une charte informatique de qualité, qui fixe les droits et les devoirs de chacun, est indispensable. Celle-ci doit être claire et facile à comprendre pour les profils non-techniques.

2. Sensibiliser tout le personnel en continu. Les technologies et les techniques d’attaques évoluent rapidement et les collaborateurs doivent être au fait des différents types de risques qui peuvent menacer l’entreprise.

3. Améliorer les modes de communication et vulgariser les concepts techniques au maximum. Les utilisateurs ont besoin de les connaître, pour mieux se protéger, et protéger leurs données. Il faut expliquer aux utilisateurs qu’ils peuvent choisir entre être le problème ou la solution.

4. Rendre la formation ludique et interactive. Au-delà des présentations classiques, on peut se montrer créatif, impliquer les utilisateurs et mettre en place des exercices de simulation ou des ateliers incluant des jeux, des mises en situation et des quizz, et s’assurer que les informations ont été correctement assimilées.

5. Être bienveillant en tant que formateur :

- Eviter le sarcasme ;

- Savoir adapter son discours en fonction du profil et du niveau de responsabilité de chacun ;

- Se montrer ouvert et disponible et instaurer un climat de confiance pour que les collaborateurs posent toutes leurs questions.

#7—Qu’est-ce qui selon toi fait un-e bon-ne ingénieur-e ?

Pour moi, les qualités principales d’un-e bon-ne ingénieur-e sont la curiosité, la créativité, l’envie d’apprendre et la capacité de s’adapter. Un-e ingénieur-e est une personne qui aime relever des défis et résoudre des problèmes. Iel est capable d’avoir une vision claire de ce qu’il veut faire et de comment y parvenir.

C’est aussi quelqu’un qui peut collaborer et travailler en équipe. Concernant les ingénieur-e-s spécialisé-e-s en cybersécurité, avoir un sens moral sans faille est capital, en particulier chez les hackeurs éthiques ou les pentesters.

#8—Qu’est-ce qui est un bon environnement de travail pour toi ?

Selon moi, un environnement de travail sain, c’est avant tout de la flexibilité et de l’agilité pour les employés en leur donnant plus de liberté concernant leur façon d’organiser leur travail. C’est aussi pouvoir communiquer facilement autant entre collaborateurs qu’avec la hiérarchie.

#9—Quels conseils donnerais-tu aux recruteurs et aux entreprises pour mieux recruter/engager des profils techniques ?

J’aurais deux conseils :

- Donnez leurs chances aux passionnés, même s’ils n’ont pas le nombre « parfois irréel » d’années d’expérience requises.

- N’oubliez pas les softs skills. Évidemment avoir des capacités techniques est important, mais une bonne recrue est une personne capable de se former, de s’adapter à de nouvelles technologies, de communiquer et de collaborer au sein d’une équipe.

#10—Quelque chose à rajouter ?

L’informatique n’est pas réservée exclusivement à des élus cracks en mathématiques. L’informatique offre un éventail de possibilités et d’opportunités quasi-infini. On peut apprendre un langage de programmation, écrire des programmes, coder des applications avec un niveau basique en maths. Si ça vous intéresse, lancez-vous ! Les ressources pour apprendre sont illimitées, il suffit de le vouloir.

Pour suivre La Steminista

Le blog : https://lasteminista.com/

Le compte Instagram : https://www.instagram.com/lasteminista/

Flex office : les étapes à ne pas manquer côté informatique

Le Flex Office consiste à proposer un espace de travail où les bureaux ne sont pas attitrés.

Renforcé par l'évolution du travail hybride, le Flex office permet à l’entreprise de réduire ses coûts immobiliers, tout en proposant aux salarié-e-s des conditions de travail, elles aussi flexibles.

Il permet également de répondre à un besoin croissant des salarié-e-s de pouvoir travailler dans des conditions différentes, selon son organisation et ses tâches quotidiennes, elle dynamise également les échanges entre collègues.

D’un point de vue informatique, un plan d’action est nécessaire pour détailler l’ensemble des tâches attendues pour assurer une mise en place efficace, et faciliter au maximum l’accès aux outils de travail.

Ces différentes actions impliquent différents acteurs IT :

- Un-e chef de projet IT en charge de la coordination du projet, du planning, de l’analyse des coûts d’investissement et de l’organisation du déploiement

- Un-e responsable IT en charge de réaliser les inventaires logiciels et matériels

- Un-e responsable de la conduite du changement en charge à la fois de la communication avec les salariés et managers, de l’identification des points de blocages et de réticences, et de l’accompagnement au changement des services métiers et IT

- Un-e responsable des services généraux pour l’organisation de l’espace de travail

Le service IT est garant de la réalisation et de l’accompagnement des équipes dans la mise en place du flex office.

Les services métiers seront, quant à eux, régulièrement consultés durant la réalisation de ces actions.

#1 — Réaliser un inventaire du matériel informatique

La première étape à suivre, avant de lancer la mise en place du flex office, consiste à réaliser un inventaire du matériel informatique de l’entreprise et d’identifier le nombre de :

- Ordinateurs fixes et portables

- Appareils téléphoniques (smartphones et téléphones fixes)

- Bornes WIFI

- Decks et câbles de chargement d’ordinateurs

- Écrans d’ordinateurs

Il faut ensuite valider la mise à disposition pour chaque salarié-e d’un moyen de rangement sécurisé de leurs affaires. Les postes n’étant plus attribués, les salarié-e-s ont besoin de déposer leurs matériels et effets personnels dans un endroit qui leur est propre. Il faut prévoir pour chacun un casier sécurisé et de quoi transporter son matériel facilement.

#2 — Référencer les logiciels informatiques

Les logiciels informatique et systèmes de stockages de fichiers sont à inventorier pour identifier les manques et assurer la continuité d'activité des salarié-e-s.

Pour cela, il faut :

- Lister les solutions informatiques utilisées

- Identifier pour chaque logiciel, s’il est accessible à distance via une connexion internet

- Prévoir de faire évoluer ou de changer les logiciels qui ne permettent pas de travailler à distance

- Stocker les données sur un disque dur et/ou serveur externe géré par un infogérant, ou sur une solution cloud telles que Google Cloud Storage, OneDrive, Dropbox, IBM Cloud Storage…

#3 – Organiser l’espace de travail

Pour organiser l’espace, il faut dans un premier temps valider le nombre de postes « flex office » qui sera mis à disposition.

A l’issu de cette identification, il faut :

- Quantifier le nombre d’écrans par poste

- S’assurer de la mise à disposition d’un moyen de chargement de l’ordinateur

- Vérifier la qualité du réseau WIFI

L’espace de travail en mode flex office doit comprendre des espaces de réunion et des salles d’appel Même en flex office, les équipes maintiennent le besoin d’avoir des temps collectifs en réunion et des temps d’appel en espace individuel.

Il est également conseillé de prévoir un système de visioconférence performant pour le travail hybride (CISCO, Teams, OneDirect, Zoom…) qui permette aux salariés de maintenir la cohésion d’équipe, même dispersée. Attention cependant à l’effet réunionite ! Les visio doivent être plus brèves et plus cadrées pour rester pertinentes pour les salarié-e-s présents et à distance.

#4 – Identifier le coût d’investissement à réaliser

A l’issue de l’analyse et de la réalisation des précédents points, il est possible d’identifier le coût d’investissement pour la mise en place du flex office.

D’un point de vue matériel et réseau :

- Identifier les écrans et autres matériels manquants à acheter ou à remplacer

- Identifier les besoins d’investissement dans des solutions réseaux (bornes WIFI, changement d’opérateurs, renforcement de la fibre…)

Si l’entreprise utilise des téléphones fixes, le salarié-e doit pouvoir maintenir sa propre ligne privée. Pour cela il existe deux types de solutions :

- Passer sur des solutions de téléphonie VoIP (via TrunkSIP ou autres solutions)

- Passer sur des solutions de téléphonie SaaS qui redirigent les appels vers le poste utilisateur

Attention cependant, à bien encadrer et respecter les temps de disponibilités de chacun.

En cas d’usage d’ordinateurs fixes, il faudra soit envisager d’investir dans des solutions de virtualisation de postes de travail (VMware, Compufirst, Windows Virtual Desktop…) ou de remplacer le matériel par un ordinateur portable.

Concernant les logiciels, le changement de logiciels implique de :

- Valider les logiciels devant être remplacés

- Réaliser un benchmark pour valider les nouveaux logiciels

- Potentiellement investir dans une prestation de service, si l’équipe IT est surchargée ou en sous-effectif

- Décommissionner les anciens logiciels (arrêt et finalisation des contrats)

#5 – Déployer le Flex Office

A partir du moment où les inventaires sont réalisés, le coût d’investissement défini et que le mode d’organisation des équipes est identifié, la mise en place technique du flex office peut débuter.

Pour cela, il faut :

- Procéder à l’achat du matériel manquant

- Installer les nouveaux logiciels et migrer les systèmes informatiques

- Renforcer la communication auprès des équipes avec le partage d’un retroplanning, une communication et des échanges réguliers

- Organiser une semaine de tests sur les postes dédiés

- Prévoir un jour de télétravail le jour de la bascule

#6 – Accompagner au changement

L’accompagnement au changement débute dès le début de la mise en place du flex office, à savoir :

- Préparer une communication sur ce qu’est le flex office, ses impacts, avantages et ce que cela implique en termes de changement ;

- Identifier avec chaque manager l’impact organisationnel que cela va avoir ;

- Identifier les irritants et les contraintes ;

- Renforcer la communication interne de manière positive : apports dans les relations professionnelles, retours d’expériences, étude de situation… ;

- Planifier des temps d’échanges pour évaluer le bon déroulé du flex office : points d’attention, axes d’amélioration, état du matériel, état de la cohésion d’équipe…

Quel que soit la taille de l’entreprise, le flex office est un mode d’organisation qui nécessite un plan d’action concret, qui implique :

- Un inventaire du matériel ;

- Un référentiel des logiciels ;

- Une évolution des méthodes de management ;

- Des investissements immédiats ;

- Un plan de conduite du changement ;

- Une politique d’amélioration continue des conditions de travail.

Le retour sur investissement peut être rapide et permet à l’entreprise de revoir ses méthodes de management. Elle permet également à l’entreprise d’accélérer sa transformation digitale, de gagner en agilité dans la gestion de son Système d’Information.

Cela permet de mélanger des corps de métier qui discutent peu en temps normal.

Pour les équipes IT, c’est l’opportunité de valoriser davantage le rôle que les équipes jouent dans l’organisation du travail et ses mutations.

Besoin de renfort pour mettre en place du Flex office ?

Vous pouvez écrire à Erwan, l'auteur de l'article

Besoin d'un modèle plus visuel pour organiser votre mode Flex office ?

Découvrez notre modèle Trello

Sondage Flex Office : qu’en pensent les salariés ?

Le Flex office est un concept loin d’être récent puisqu’il a vu ses prémices dans les années 90. Exit le bureau attribué, pour faire place à un nouveau système d’aménagement des locaux. En France, le principe est expérimenté voire adopter depuis 2010, et revient « à la mode » du fait des questionnements autour du travail hybride. Le Flex office tient sa force dans l’envie croissante des salariés et de leurs organisations à mieux travailler à distance et dans l’inoccupation de certains espaces des bureaux. À quel point le concept est populaire ? Suscite-t-il du rejet ? De l’adhésion ? Pour répondre à ces questions, nous avons réalisé un sondage auprès de notre communauté LinkedIn.

Nous avons sollicité 31 répondants des secteurs suivants :

- Informatique : 25%

- Commerce : 25%

- Social : 13%

- BTP : 11%

- Audiovisuel : 5%

- Transport : 12%

- Chimie : 9%

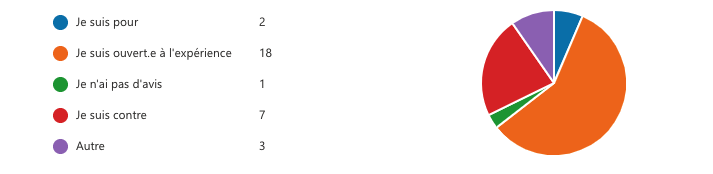

#1 - Est-ce que vous connaissiez la notion de Flex Office et qu’en pensez-vous ?

52% des personnes interrogées reconnaissent ne pas connaître le terme « Flex office ».

Seulement 6% des répondants sont totalement favorables au Flex office, 58% se disent ouverts à l’expérience, quand 23% y sont fermement opposés.

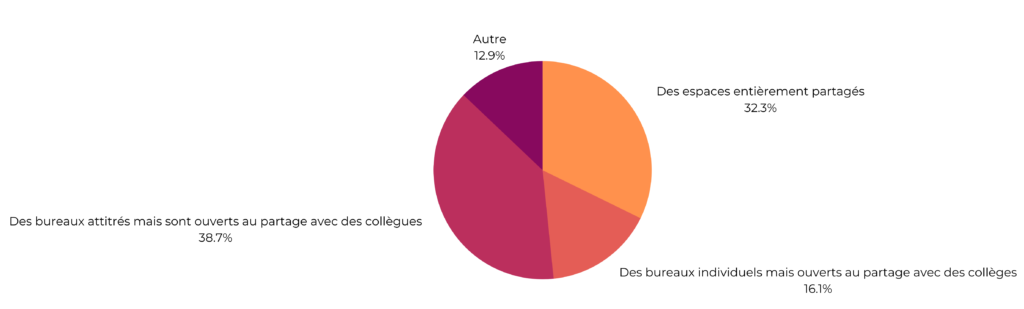

#2 – Quel mode de Flex office préfériez-vous si vous deviez le mettre en place ?

À la question des modalités de mise en place du Flex office : 39% des personnes interrogées préfèrent avoir des bureaux attitrés mais sont ouverts au partage avec des collègues, contre 32% qui préfèrent des espaces entièrement partagés et seulement 16% qui préféraient des bureaux individuels non-attitrés

Un répondant précise : « Parmi les personnes les plus présentes, certaines personnes établissent que ce sont leurs bureaux et lorsqu’elles trouvent la place déjà prise, cela peut créer des tensions entre collègues ».

#3 – Pensez-vous que le Flex office soit adapté à votre profession ?

Pour les 11 répondants qui ont déclaré avoir une profession inadaptée, la majorité admet que cela pourrait être envisagé par les activités qui requiert une faible présence dans les bureaux.

Parmi les répondants ayant déclaré être opposés au Flex office, la majorité exerce pourtant une activité qui pourrait y être adaptée.

Si seulement 6% ont déclaré être complètement favorables au Flex office, 65% des personnes interrogées estiment que leur travail pourrait y être adapté. Seulement 10% estiment qu'il n’est pas adapté à tous les métiers.

#4 - Pour quelle taille d'entreprise pensez-vous que le Flex office soit adapté ?

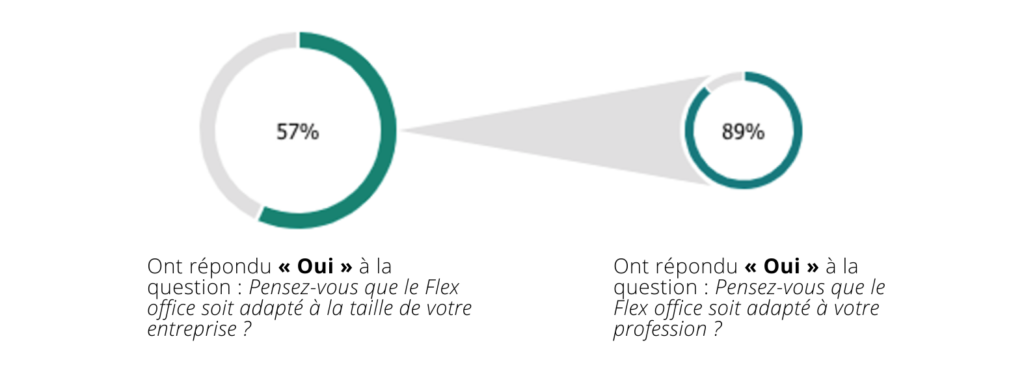

Au sujet du lien entre Flex office et taille de l’entreprise : 89% répondants ayant déclaré avoir un travail adapté, ont également estimé, à 57%, que la taille de leur entreprise est un critère qu’adéquation.

De manière plus générale, 46% des personnes pensent que le Flex office est plus pertinent pour les PME et 31% aux TPE. En revanche, la majorité des répondants estiment qu’à partir de 250 salariés, il est moins adapté.

#5 – Quels sont pour vous les avantages du Flex office ?

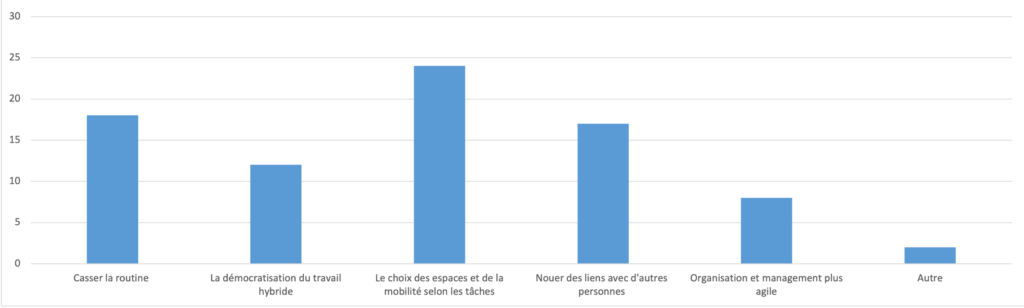

Parmi les avantages proposés, plusieurs tendances se dégagent :

- A 30% la possibilité d’avoir le choix de ses espaces et de la mobilité selon les tâches,

- A 22% de casser la routine,

- A 21% de faire du lien avec d’autres personnes,

- A 15% la démocratisation du travail hybride.

Les critères de propreté, d’organisation et de management agile ne sont pas reconnus comme important.

#6 – Quels sont les inconvénients du Flex office ?

- A 33% l’adaptation aux comportements des collègues,

- A 18% un relationnel plus compliqué ainsi des problèmes de gestion des flux,

- A 13% moins d’attachement à l’espace,

- A 12% le management plus complexe.

En effet, manager une équipe présente tous les jours au bureau et une équipe dispersée, nécessite une revue complète des méthodes de management en fonction des situations et des activités.

Quant aux choix de ces inconvénients, les répondants ont évoqué les motifs suivants :

- L’impersonnalisation de l’espace de travail

- La crainte d’être plus désengagé

- La crainte de perdre en cohésion d’équipe

Au sujet de la gestion des flux dans les bureaux, un répondant témoigne : « Tout le monde s’assoit généralement toujours aux mêmes places, cela peut créer de l’insécurité et des tensions, d’avoir un flux complètement libre dans le choix de son bureau. »

Le Flex office est une pratique qui sort de la vision traditionnelle du bureau, tant dans sa manière d’appréhender l’espace, que dans celle de manager et de créer du lien. Encore peu connue et pratiqué, parmi nos répondants, le Flex office suscite la curiosité. Il pourrait séduire certain·es, pour les avantages suivants :

- La démocratisation du travail hybride ;

- Le choix des espaces et de la mobilité selon les tâches ;

- Casser la routine ;

- Nouer des liens avec d’autres personnes qu’ils n’auraient pas rencontrer avec un espace fixe.

En revanche, il reste encore des facteurs de rejet :

- L’adaptation aux comportements et usages des collègues ;

- Un relationnel plus difficile ;

- Moins d’attachement à l’espace ;

- Un management complexifié.

Amour & entrepreneuriat — Interview de Fen et Erwan dirigeants de l'agence Cool IT

À l’occasion de la Saint-Valentin, nous avons eu l’idée de réaliser des interviews de couples qui baignent, de près ou de loin, dans un secteur informatique. Vous pouvez retrouver une version condensée sur notre compte Instagram : Cool IT.

Par soucis de synthèse, on n’a pas pu partager l’entièreté des interviews sur Cool IT. On profite du Cool IT Blog pour vous proposer l’ensemble des échanges qu’on a eus.

Qu’ils soient un couple de développeur, depuis toujours ou en reconversion, entrepreneurs ou hybride, nous avons souhaité échanger avec Aude et Simon, G. et F., Chenchen et Julien, Fen et Erwan, sur la place qu’occupe leur profession dans leur vie de couple, comment ils communiquent et équilibrent le professionnel du personnel.

Nous terminons cette semaine de l’amour avec un interview des dirigeants de l’agence, Fen et Erwan, partenaires dans la vie et au bureau

Est-ce que vous pouvez vous présenter tous les deux, ainsi que votre activité ?

Fen — Je m’appelle Fen, j’ai 31 ans. Comme activité principale, je suis Analyste fonctionnelle et Cheffe de projet au sein de l’agence Cool IT, co-fondée avec Erwan. En parallèle, comme c’est une petite agence, j’assure aussi le poste de Responsable de communication et marketing, Manager et rédactrice de contenus pour nos différents comptes sociaux, notamment Linkedin et Instagram

Erwan — Je m’appelle Erwan, j’ai 33 ans. Je suis Ingénieur Informatique. En parallèle, je suis Président de l’agence Cool IT ainsi que chef de projet IT, développeur web et responsable financier.

Comment vous êtes-vous rencontrés tous les deux ?

Fen et Erwan — On s’est rencontré dans le cadre de la création d’un autre projet d’Erwan, avec un ancien associé, Jaimie. C’était un projet d’appli de networking entre entrepreneur et freelance. À l’époque, on avait besoin d’un profil de communicante, qui s’est avéré être Fen, une pote de Jaimie. La suite is history comme on dit ! On ne s’est plus quitté depuis !

Est-ce que travailler ensemble ne vous a pas fait peur (pour votre relation) ?

Fen et Erwan — Ha si carrément ! C’est même la principale raison pour laquelle on s’est longtemps tourné autour sans rien faire (rires). À l’époque, on était une équipe de 6 personnes, tous en train de charbonner pour lancer l’appli. Quand on a commencé à se fréquenter, on a choisi d’en parler à personne, pour qu’on ait pas l’impression que Fen avait un traitement différent. Dans cette situation on se pose pleins de question, qu’est-ce qui va se passer si ça s’arrête ? Est-ce que l’équipe va l’accepter ? Comment on gère les conflits perso, dans le pro ?

Connaissiez-vous le métier de l’autre dans son intégralité avant de vous rencontrer ?

Fen — Pas du tout ! J’ai eu une formation classique en communication avec des orientations au départ entre la mode, la musique et le théâtre. Un monde, à l’époque, complètement éloigné de l’informatique. Même si, avant de rencontrer Erwan, j’ai toujours bossé dans le digital, j’ai découvert avec son métier, qu’il y avait bien plus derrière le web. Découvrir son métier m’a motivé à me reconvertir dans le conseil IT !

Erwan — Absolument pas ! Je pensais que la communication c’était juste d’envoyer des messages sur les réseaux sociaux. Je ne savais pas que ça demandait autant d’organisation, de structuration et d’actions différentes, ni l’apport que ça a dans les métiers de l’informatique. Ça m’a permis de faire évoluer mon propre métier.

Comment et pourquoi avez-vous voulu créer votre entreprise ensemble ?

Fen — Très honnêtement, je n’ai pas eu le choix. J’étais paumée, au chômage, avec quelques missions freelance mal rémunérées. Je prenais n’importe quel projet qui allait me permettre de payer mon loyer. J’ai rejoint le 1er projet d’Erwan pour l’équipe, qui avait l’air plus saine que mon milieu d’origine, avec des perspectives nouvelles, et l’opportunité d’apprendre de nouvelles choses.

Erwan — C’est l’entreprise qui est venue à nous ! Notre collaboration a évolué tout au long de notre projet, qui en a amené d’autres. Nous avons naturellement développé l’entreprise sans réellement se poser la question concernant notre couple. On s’est rendu compte progressivement qu’on travaillait bien ensemble, qu’on se complétait bien.

Est-ce que finalement, votre couple est votre force, dans le travail ?

Fen et Erwan — C’est certain ! On dit souvent que si ça marche entre nous dans le privée, c’est parce qu’on s’est construit ensemble au travail. On est assez fiers d’arriver à faire la part des choses. Ça peut être flippant parfois, parce qu’on a l’impression d’avoir une double vie. Comme on a traversé des événements très difficiles en tant qu’entrepreneur, on savait qu’on arriverait à traverser n’importe quoi en tant que couple

Avez-vous des règles, des tips à donner pour conserver un équilibre entre vie perso et vie pro ?

Les deux — Après l’heure c’est plus l’heure ! Quand le travail est fini, interdiction d’en parler !

Erwan — Je dirais : ne rien se cacher, que ce soit dans le pro ou dans le perso. Il faut qu’on puisse rester transparent l’un envers l’autre. La communication est reine ! Je dirais aussi qu’il est important que chacun ait des passe-temps à elle ou à lui, seul-e ou avec son cercle de proche. Sinon on aurait rien à se dire haha !

Fen — De mon côté, je dirais qu’il n’y a pas à culpabiliser de ne pas être toujours capable de séparer les deux. Nous sommes mariés et associés. Notre entreprise finance nos projets de famille, c’est une réalité. D’autant plus que notre dynamique à deux, c’est la stabilité de la boîte. Il est naturel et humain que parfois nos problèmes pro influent sur le perso et inversement. Tant qu’on arrive à trouver une solution, ça ne devrait pas être un tabou.

Amour & Reconversion — Interview de G. et F. développeur-se Ruby on Rails et React

À l’occasion de la Saint-Valentin, nous avons eu l’idée de réaliser des interviews de couples qui baignent, de près ou de loin, dans un secteur informatique. Vous pouvez retrouver une version condensée sur notre compte Instagram : Cool IT.

Par soucis de synthèse, on n’a pas pu partager l’entièreté des interviews sur Cool IT. On profite de l’AsgoBlog pour vous proposer l’ensemble des propos qui ont été échangés avec les couples qu’on a rencontrés !

Qu’ils soient un couple de développeur, depuis toujours, ou en reconversion, entrepreneurs ou hybride, nous avons souhaité échanger avec Aude et Simon, G. et F., Chenchen et Julien, Fen et Erwan sur la place qu’occupe leur profession dans leur vie de couple, comment ils communiquent et équilibrent le professionnel du personnel.

Pour l’interview du jour, nous avons échangé avec G et F, tous les deux devenus développeur•ses Ruby on Rails suite à une reconversion professionnelle.

Vous faites quoi dans la vie tous les deux ?

G — Je suis un ancien comédien, j’ai entamé ma reconversion en 2017. J’ai maintenant 4 ans d’expérience en tant que développeur Web sur RoR et React.

F — Je suis issue du milieu de l’hôtellerie. J’ai entamé ma reconversion durant une grossesse. Ce qui devait n’être qu’un passe temps et devenu un métier. Je me forme depuis 1 an et demi. Après 6 mois de stage, je viens de décrocher mon premier CDI en entreprise.

Qu’est-ce qui vous a attiré vers cette profession ?

F & G — A notre rencontre, nous n’étions pas développeur et développeuse.

G — J’ai toujours été un peu geek et F plutôt anti-écran. On s’est retrouvé finalement dans un entre-deux assez logiquement.

F & G — On a toujours quelque chose à apprendre. L’idée est aussi de pouvoir travailler de n’importe où en France. On s’imagine une belle vie en dehors de l’Île-de-France.

Est-ce que vos reconversions ont été facilitées par le fait d’avoir choisi la même orientation vers le dév RoR ?

F & G — Oui, très clairement.

G — J’ai fait beaucoup de chemin pour m’autoriser à faire du code, un job réservé à l’élite, aux ingénieur-e etc…

F — Mon estime n’était pas meilleure, mais le parcours de Gabriel m’a montré que ça pouvait fonctionner et que le voyage valait le détour.

Plutôt dév freelance ou salarié ?

F & G — On est tous deux salariés. Le moment viendra, on sera peut être un jour freelance, mais pour le moment le mot d’ordre, c’est l’apprentissage. On veut s’entourer de pro senior pour apprendre plus, toujours plus. On a un petit retard sur certains aspects, quand on se compare à des ingé sortis de prestigieuses écoles. On aimerait le combler avant nos 40 ans 😀

Quel place occupent vos professions dans votre vie de couple ?

F & G — Pas tant de place que ça. Bien sûr, on s’aide au quotidien et on partage pas mal de nos trouvailles, mais on n’est pas du style à parler code pendant des heures. Après ce qui est cool, c’est que si on a un problème, l’autre comprend. On n’a pas d’effet moldu 😉

On sait que le métier de développeur, c’est un métier où on ramène souvent du travail à la maison, comment arrivez-vous à concilier la vie pro et la vie perso ?

F & G — Chacun sa politique là-dessus !

G — À 18h, la journée est finie et il est très rare que je déroge à la règle, sauf pour des grandes occasions (astreinte, retard accumulé dans la journée…).

F — J’aime bien finir pour être tranquille, quitte à jouer un peu plus sur les limites.

F & G — En revanche, on a une règle incontournable : c’est de ne pas laisser l’autre gérer seul les enfants, et qu’on ne laisse pas l’autre dîner seul. C’est une règle tacite mais inviolée pour l’instant !

À quoi ressemble votre quotidien, en mode Amour, Gloire et lignes de code ?

F & G — Amour oui, et fortement. Gloire, on ne sait pas, on est en tous cas comblé par notre vie. On travaille pour vivre et pas l’inverse, même si nos métiers nous passionnent jour après jour. On a aussi noté qu’on travaillait très mal ensemble. Va savoir pourquoi. Donc depuis qu’on est tous deux sur RoR, on se laisse un peu de distance.

G — Je suis souvent trop exigeant avec Fanny, sans me rendre compte que certaines pratiques que j’ai, nécessitent du temps, ou les bons mentors pour les assimiler.

F & G — On n’est pas forcément les mieux placés pour s’apprendre des choses en un mot. Même si on s’aime fort. Demandez aux parents comment se sont passé les devoirs pendant le 1er Confinement 😀

Amour & RoR — Interview de Chenchen et Julien

À l’occasion de la Saint-Valentin, nous avons eu l’idée de réaliser des interviews de couples qui baignent, de près ou de loin, dans un secteur informatique. Vous pouvez retrouver une version condensée sur notre compte Instagram : Cool IT.

Par soucis de synthèse, on n’a pas pu partager l’entièreté des interviews sur Cool IT. On profite du Cool IT Blog pour vous proposer l’ensemble des propos qui ont été échangés avec les couples qu’on a rencontrés !

Qu’ils soient un couple de développeur, depuis toujours, ou en reconversion, entrepreneurs ou hybride, nous avons souhaité échanger avec Aude et Simon, G. et F., Chenchen et Julien, Fen et Erwan sur la place qu’occupe leur profession dans leur vie de couple, comment ils communiquent et équilibrent le professionnel du personnel.

Pour l’interview du jour, nous avons échangé avec Chenchen et Julien, tous les deux développeur•ses Ruby on Rails salariés, en télétravail.

Est-ce que vous pouvez vous présenter tous les deux ? Et ce que vous faites dans la vie ?

Chenchen : Je suis Chenchen Zheng, d’origine chinoise, je suis actuellement développeuse back-end chez Matera <3 depuis août 2021. J’ai fait la formation accélérée du Wagon. J’ai passé plus de 1000 heures sur Animal crossing !

Julien : Je suis Julien Marseille, actuellement développeur fullstack (RoR) chez Squadracer. Joueur de jeu de société à mes heures perdues.

Comment vous êtes-vous rencontrés ?

Dans l’entreprise Watura, une plateforme de formation pour les métiers de l’eau, il y a plus de quatre ans, Julien était en stage de développeur et Chenchen en CDI en tant que CPO.

Vous travaillez tous les deux comme développeurs Ruby on Rails, pourquoi avoir choisi de vous spécialiser sur ce langage ?

Chenchen : Les autres développeurs auxquels j’ai été confrontés faisaient du RoR. On me disait beaucoup de bien de la formation accélérée Le Wagon (qui forme à RoR). Je suis donc partie dans cette direction !

Julien : Un peu au hasard au gré de mes rencontres. J’ai eu l’occasion d’en faire durant un stage et j’ai vraiment bien accroché à la syntaxe, alors j’ai continué ^^

Pour Chenchen, est-ce que ta reconversion a été facilitée par le fait que ton conjoint soit aussi développeur RoR ?

Oui complètement, il m’a beaucoup aidé au début et m’a apporté la confiance nécessaire. Maintenant, c’est moi qui lui apprends des trucs héhé.

Cela faisait quand même longtemps que je m’intéressais à ce domaine, j’étais donc un peu préparée !

Qu’est-ce qui vous a attiré vers cette profession ?

Chenchen : Le fait d’avoir un métier challengeant, où j’apprends tous les jours.

Julien : La liberté de pouvoir faire tout et n’importe quoi grâce au code, ainsi que la volonté de bien comprendre le monde qui m’entoure.

Vous êtes salarié ou freelance ? Pourquoi avoir choisi ce statut ?

Chenchen : Salariée, car je débute, j’ai encore besoin d’encadrement.

Julien : Salarié, je suis dans une entreprise opale, où tout le monde participe à la construction de la boîte, c’est un sujet qui est très important pour moi, que je ne retrouve pas en freelance.

Quel place occupe vos professions dans votre vie de couple ?

C’est toujours intéressant de pouvoir s’entraider au quotidien — surtout que nous sommes tous les deux en télétravail — c’est comme avoir un rubber duck ++. On se comprend parfaitement et on aime bien se montrer des petits trucs et astuces. Parfois, il faut quand même arriver à faire la part des choses, sinon on risque un peu l’overdose de code.

On sait que le métier de développeur, c’est un métier qu’on ramène souvent du travail à la maison, comment arrivez-vous à concilier la vie pro et la vie perso ?

On a de la chance d’être dans de supers entreprises où ramener du travail à la maison n’est pas trop dans la mentalité. Généralement, à 18h30, on stoppe tout, et on fait autre chose.

À quoi ressemble votre quotidien, en mode Amour, Attack on Titan et lignes de code ?

Coder, jouer à la Switch, Netflix and chill, manger des bons repas (très important ça), boire des bubble tea, visiter des musées, voir les amis, regarder des animes, se faire des petites parties de League of legends, prendre des photos, faire du sport, se faire des bons petits déjeuners.

Amour & Javascript — Interview de Aude orthophoniste et Simon développeur web

À l’occasion de la Saint-Valentin, nous avons eu l’idée de réaliser des interviews de couples qui baignent, de près ou de loin, dans un secteur informatique. Vous pouvez retrouver une version condensée sur notre compte Instagram : Cool IT.

Par soucis de synthèse, on n’a pas pu partager l’entièreté des interviews sur Cool IT. On profite du Cool IT Blog pour vous proposer l’ensemble des propos qui ont été échangés avec les couples qu’on a rencontrés !

Qu’ils soient un couple de développeur, depuis toujours, ou en reconversion, entrepreneurs ou hybride, nous avons souhaité échanger avec Aude et Simon, G. et F., Chenchen et Julien, Fen et Erwan sur la place qu’occupe leur profession dans leur vie de couple, comment ils communiquent et équilibrent le professionnel du personnel.

Pour l’interview du jour, nous avons échangé avec Aude orthophoniste en libéral, anciennement techno-septique, et Simon développeur web full-stack salarié.

Est-ce que vous pouvez vous présenter et présenter ce que vous faites dans la vie ?

Simon : J’ai 27, je suis développeur web fullstack pour le compte d’un promoteur immobilier. Je participe depuis bientôt trois ans au développement d’une application de gestion des programmes immobiliers, depuis l’achat des terrains à la remise des clés. Je suis également en reprise d’étude en fac d’Histoire.

Aude : J’ai 30 ans, je suis orthophoniste depuis cinq ans et j’ai monté mon cabinet en libéral il y a un an.

Comment vous êtes-vous rencontrés ?

Nous nous sommes rencontrés durant nos années de pratique de la salsa et du rhum.

Quels étaient les clichés que vous aviez l’un et l’autre sur la profession d’Orthophoniste et de Développeur Informatique ?

Simon : Je pensais que l’orthophonie se résumait globalement à aider les personnes atteintes de bégaiement.

Aude : Moi, j’avais toujours mis dans le même sac toutes les personnes qui touchent à un ordinateur. Donc (honte à moi), j’avais tendance à présenter Sami comme le mec qui “fait de l’ordinateur”, alors que de dév à technicien informatique il y a plus qu’un fossé !

Comment vous parlez du métier de l’autre ?

Simon : Maintenant que je connais mieux son métier, je parle du métier de Maud comme d’un métier utile à la société et sous-évalué humainement et socialement, contrairement au mien.

Aude : Je trouve intéressant les problèmes de conception qu’il se pose. Je vois mieux l’apport du numérique dans des outils de rééducation, notamment dans mon métier et je suis moins fermée à leur égard qu’avant. J’en parle en des termes simples. Je suis en mesure d’expliquer le métier de développeur web tel qu’il le pratique. J’ai compris ce que sont le front et le back, je sais qu’il ne faut jamais supprimer la base de prod (histoire vécue apparemment). Je connais l’organisation possible d’une équipe informatique !

Aude, l’activité de Simon a-t-elle influé dans ta manière d’appréhender l’informatique et ton usage d’Internet ?

Depuis qu’on est ensemble, Sami me parle matin, midi et soir des sujets liés à la vie privée sur internet. Il m’a bassinée avec des applications, qui ne collectent pas de données personnelles de manière démesurée.

Verdict, j’ai accepté d’en installer certaines pour tester. Maintenant je les utilise au quotidien : le Proton Calendar, une application de suivi de cycle menstruel, l’application de messagerie Signal, NewPipe (un simili-Youtube).

De manière générale, j’ai évolué dans ma vision de l’informatique et du développement. Je commence même à connaître quelques termes techniques !

Simon, le fait que Aude n’avait pas d’intérêt pour l’informatique à la base, a-t-il influé dans ta manière de parler de ce que tu fais ?

Je me rends compte que les discussions que j’ai avec les collègues et amis qui pratiquent le même métier sont toujours obscures, et que des concepts qui nous semblent simples, sont en réalité incompréhensibles.

J’ai donc adapté mon vocabulaire à la maison, prodigué des explications pour tenter de me faire comprendre, lorsque je parle des problèmes que me pose la récursivité par exemple, notamment pour pouvoir me plaindre le soir. Je recueille désormais autant d’empathie que de bâillements, ce qui est un progrès !

Les problématiques tiennent parfois à l’organisation du travail au sein de mon entreprise, sujet qui nous préoccupe tous les deux.

Pour pouvoir en discuter, il a fallu également définir les métiers et missions proches des miennes, comme celles de Lead dev, de Product Owner, de chef de projet informatique, de DSI, …

C’est quoi votre quotidien en mode Amour, Gloire, Langage Oral et Ligne de Code ?

En plus du love et du zouk, notre quotidien est rempli de conversations liées au travail, où on se comprend de mieux en mieux, quitte à acquiescer avant d’avoir parfaitement saisi !

Aude : Et grâce à Simon, je ne partage pas mon cycle menstruel avec Mark Zuckerberg 🙂

Pourquoi faut-il faire attention à la surestimation de son potentiel numérique ?

La surestimation du potentiel numérique est un phénomène courant, qui peut survenir à la mise en place d’un nouveau projet informatique.

Cette surestimation se décline en trois principes :

- La surestimation des effectifs ;

- La surestimation des compétences ;

- La surestimation de l’environnement technique.

Attention ! Nous ne parlons pas ici de « surestimation » au sens, « votre organisation est plus mauvaise que vous le pensez », pas du tout. L’idée de cet article est de vous sensibiliser à l’importance d’évaluer correctement les manques et les prérequis de votre organisation, avant de mettre en place un nouveau projet informatique.

On ne le dit jamais assez. Un nouveau logiciel, appli, système, ne solutionne pas les problèmes de fond, il les exacerbe ! C’est pour cela qu’il est important de prendre du recul à chaque nouveau projet et d’y intégrer toutes les personnes concernées.

Alors, comment savoir si on surestime le potentiel numérique de son organisation ? Quels sont les effets ? Comment y pallier ?

#1 Comment se décline la surestimation du potentiel numérique ?

Il y a 3 périmètres à prendre en compte :

- Les effectifs ;

- Les compétences ;

- L’environnement technique.

| Qu’est-ce qu’on surestime concernant les effectifs ? | ||

| A. Le nombre de personne réellement disponibles pour travailler sur le projet

Le facteur de surestimation ? o Des problématiques de priorisation du côté des équipes qui pensent être disponibles mais n’ont pas vérifié en amont si elles l’étaient vraiment Les effets ? o Une surcharge o Des doublons, des conflits de planning |

B. La capacité de ces personnes à prendre en charge un nouveau projet

Le facteur de surestimation ? o Ne pas tenir compte d’une potentialité d’imprévu Les effets ? o Une mise en place, sans documentation, ni accompagnement o Du côté des équipes métier, une mauvaise prise en main des outils, qui génèrent une surcharge et/ou des erreurs de saisie |

C. Le nombre de personne nécessaire pour travailler sur le projet

Le facteur de surestimation ?

o Recruter ou externaliser, en cas de problématique de planning ou d’organisation, plutôt que de réévaluer les charges de travail

– OU –

o Manque de moyens et/ou de professionnel•les disponibles (pour ce sujet-là, nous n’avons pas vraiment de solutions, mais il doit quand même être pris en compte)

Les effets ?

o Des surcoûts

o Un fort turn-over

o Des retards

o Désengagement des équipes

| Qu’est-ce qu’on surestime concernant les compétences ? | |

| La maîtrise réelle des technologies qui vont être mises en place Le facteur de surestimation ? o Ne pas valider auprès des équipes techniques leur niveau de compétences, ni le temps qu’il leurs faudra pour monter en compétences o Ne pas avoir passé en revue les compétences requises pour aboutir le projet o Ne pas valider auprès des équipes métier qu’elles savent utiliser la solution qui va être mise en place, ni si elles ont besoin d’un accompagnement Les effets ? |

| Qu’est-ce qu’on surestime concernant l’environnement technique ? |

| o La compatibilité avec l’existant o La fiabilité de son système d’information o La capacité à maintenir un nouveau projet dans le temps o L’ancienneté de son environnement Le facteur de surestimation ? Les effets ? |

#2 Comment pallier ces différentes situations ?

A. Pour la surestimation des effectifs

- Avant de positionner les équipes, passer en revue les projets en cours et en retard

- Définir les plannings de manière collaborative, en tenant toujours des projets inachevés

- Valider régulièrement, auprès des équipes, que les niveaux de priorisation restent cohérents et réalisables

- Ne pas hésiter à mettre des sujets en pause ou à reporter des échéances, s’il n’y a pas d’autres alternatives

B. Pour la surestimation des compétences

- Passer en revue les compétences requises pour mettre en place un nouveau projet informatique, des équipes techniques, jusqu’aux utilisateurs finaux

- Valider la capacité de chaque partie prenante à comprendre et prendre en main les tâches qui vont leur être assignées

- Anticiper et bloquer du temps pour que les parties prenantes puissent monter en compétences, si la solution le requiert

- Anticiper et bloquer du temps pour accompagner les utilisateurs finaux

C. Pour la surestimation de l’environnement technique

- Évaluer sa dette technique

- Définir des critères de compatibilité et de sécurité

- Réaliser des mises à jour

- Réaliser des tests de manière systématique et structuré

- Réaliser des sauvegardes régulières

- Définir un plan de maintenance et des modalités de support

- Communiquer régulièrement sur l’arrivée d’une nouvelle solution et les imprévus éventuels : indisponibilité, coupure de connexion, perte de données…